Cordial saludo Amig@s,

Como medida de seguridad tenemos presente que uno de los controles que se deben establecer es el uso de protocolos cifrados o utilizar tecnicas de ciframiento de informacion.

Pero, te has puesto ha pensar si realmente tu informacion va cifrada???

Has auditado tus procesos o tramas para verificar si tu informacion realmente no es legible??

Crees posible que tu informacion sea capturada y suplantada por informacion capturada de tu Red a pesar de ser cifrada???

Se aplican malas practicas de desarrollo en tus aplicaciones??

....................................................................

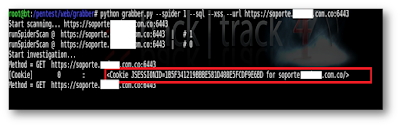

Bien, a continuacion les presentare algunas evidencias que he extraido de procesos reales de Auditorias de Seguridad en donde supuestamente aplicamos mecanismos de cifrado seguro pero la realidad no deja de seer otra que nos expone a un alto riesgo de seguridad.

Captura de informacion en HTTPS que nos permite identificar:

- Cuenta de correo

- Sistema Operativo

- Tipo y Versionde Navegador

- Lenguaje

- Tipo de archivos a aceptar

- Cookies y token de gmail

Nuevamente tomando una sesion de Facebook.

Reconocimiento de la arquitectura de la infraestructura del aplicativo Web:

- Construccion en JAVA (version de java, user agent)

- Ip del servidor

- Urls, componentes, modulos, componentes, recursos del sitio Web.

- Tipode archivos q acepta

- Servlet /2.5

- Servidor Sun GlassFish Enterprise Server v2.11

Tramas de archivo con informacion de la infraestructura del Servidor / Cliente de Correo, permitiendo visualizar los java scrips del cliente de correo Web Mail "RoundCube WebMail Client Script".

- SO del cliente del Usuario Windows NT 5.1SV1

- Browser Firefox Mozilla/4.0

- Host Servidor de Correo

- Urls del servidor

- Sistema operativo Linux Debian

- Servidor Apache/1.3.34

- mod_jk/1.2.18

- PHP/4.4.4-8

- Java Script RoundCube Webmail Client

- Enumeracion de Urls, recursos y componentes del sitio Web

- El sitio Web realiza un referrer a un subdominio del sitio, el atacante podria intentar aprovecharlo como un proxy redireccionando a una Web falsa (web spoofing)

- Informacion de la estacion de trabajo del usuario cliente (SO, Browser, Agent, etc)

- Cookies

- Host del Servidor Web del Banco

- Arquitectura ASP.NET, Servidor Web Microsoft IIS/6.0

- Funciones Java del desarrollo de la aplicacion.

Otra aplicacion critica en produccion.......

A S U S T A D O.................................

QUIEREN ALGO MAS GRAVE AUN, observen esto.......

CUIDADO CON LO Q CIFRAS!!!!!!!!!!!! =O :/ :(

E S T A S S I S O N M A LA S P R A C T I C A S :(

Ahora no te ganas nada con cifrar si ademas de eso, tienes malas practicas como las de quemar contraseñas para facilitarte la vida en tu actividad de Desarrollo Web.

O no ganas mucho si utilizas protocolos cifrados, pero cometes otros errores como las referencias a objetos de forma indirecta, permitiendo descargar informacion critica y sensible de tu aplicacion Web, el framework de tu aplicativo, configuracion de tus scripts SQL o Bases de Datos.

Ademas de configuraciones defectuosas de tu servidor!!!! :(

O si olvidas de gestionar tu seguridad y politicas a nivel de LocalHost......

Por eso no te fies de tu sistema si no lo has asegurado... mira estas claves de VNC

Informacion en texto plano puesto q no es cifrada totalmente.

Asi tambien el uso de protocolos cifrados para VoIp

Cuidado con los archivos de config XML

No es suficiente con codificar en Base64 puesto que un atacante fácilmente lograra descifrarla como se muestra a continuación

QUE FALLA DE GRANDES COMO GMAIL, LIVE.MAIL, FACEBOOK, YAHOO...............

Uffff creo q ni Gmail se salvo de esto :(

HASTA YO CAI ('L')?

Como les gustaria a algunos esto diciendome "LA VENGANZA ES DULCE, MUY DULCE" xDDD

Una Más:

Ni su servicio de WebMail se salva :/

Ahora los servicios de correo mas populares :D

P E RO A U N H A Y M A S F A I L !!!!!

Ahora veamos otros dispositivos en donde cifrar la autenticacion no es suficiente, puesto que la informacion de Gestion y Administracion queda expuesta brindandole mayor porosidad a la plataforma informatica y ampliar el espectro del atacante.

Cisco 2600 IOS 2600..........

Y si hablamos de Bases de Datos con ciframientos debiles..........

Y q tal los usuarios de Windows............

Esta no podia falta es muy popular pero en fin una realidad latente..................

No se olviden q los certificados tambien pueden ser capturados o falseados ..........

Asi q ve y revisa tus mecanismos de ciframiento puesto que pueden estar brindando informacion sensible de tu Organizacion, si te preocupa esta situacion seriamente es mejor entonces que te documentes tambien de ataques mas avanzados que pueden afectar tu plataforma informatica, tal vez te interese leer sobre:

Man in the middle attacks Demos - Black Hat

BEAST: Attacking SSL/TLS

New Techniques for Defeating SSL/TLS

Q no te cojan con los

CALZONES ABAJO DE TU SEGURIDAD !!!!

Nos vemos en otra ocasion,

Bytes

Dino.

7 comentarios:

Hola Dino, que gran entrada, constantemente leo tu blog y me parece de gran aporte e inspiración.

Muchas gracias, sigue con estas publicaciones tan buenas.

Hola Dino, que gran entrada, realmente me encanta leer tu blog, realmente nos haces reflexionar sobre la seguridad informática.

Sigue con estas entradas tan educativas.

Gracias.

Hola Dino, que gran entrada, realmente me encanta leer tu blog, realmente nos haces reflexionar sobre la seguridad informática.

Sigue con estas entradas tan educativas.

Gracias.

Hola Dino, que gran entrada, realmente me encanta leer tu blog, realmente nos haces reflexionar sobre la seguridad informática.

Sigue con estas entradas tan educativas.

Gracias.

Hola Anonimo,

Muchas gracias por tus comentarios, me honras con tus palabras y me motivan a seguir compartiendo y publicando.

Un saludo,

Byte

Dino

Pavoroso.... En gmail se puede medio mitigar con un cliente de correo mas gpg y autenticacion de dos vias pero el resto es solo evidencia de una realidad abrumadora.

Saludos

Saludos hackee,

Gracia por invertir tu tiempo en mis letras, y por tu aporte, si esn una realidad...

:D

Bytes

Dino

Publicar un comentario