Cordial saludo,

Hol@, esto es una pregunta muy frecuente que me hacen o que encuentro en muchas comunidades

"Command Shell session 1 opened!!! That it follows, that I can do??? :("

Realizando un Análisis de seguridad y logrando mi primera intrusión en este proyecto. Se me vino a la cabeza esta sonada frase, y decidí que al recoger las evidencias necesarias para presentar en nuestro informe, en el primer Equipo de Computo que había logrado penetrar ejecutaría varias tareas posibles que un atacante aprovecharía en su objetivo militar para cumplir sus propósitos por los cuales fue contratado o que le conducen a extasiarse de su nuevo éxito.

Esto comienza así:

Se logra explotar la vulnerabilidad "Microsoft Bulletin MS10-061

"Microsoft Print Spooler Service Impersonation Vulnerability

This module exploits the RPC service impersonation vulnerability detailed in Microsoft Bulletin MS10-061. By making a specific DCE RPC request to the StartDocPrinter procedure, an attacker can impersonate the Printer Spooler service to create a file. The working directory at the time is %SystemRoot%\system32. An attacker can specify any file name, including directory traversal or full paths. By sending WritePrinter requests, an attacker can fully control the content of the created file. In order to gain code execution, this module writes to a directory used by Windows Management Instrumentation (WMI) to deploy applications. This directory (Wbem\Mof) is periodically scanned and any new .mof files are processed automatically. This is the same technique employed by the Stuxnet code found in the wild."

| |||||||

| Intrusión en el equipo de computo explotando la Vulnerabilidad "Microsoft Bulletin MS10-061" |

Se inicia una sesión interactiva de meterpreter, se comprueba que no se trate de una maquina virtual y se enumeran los escritorios disponibles e información del computador.

|

| Iniciando Sesión, viendo información y escritorios |

Aunque ya podemos iniciar shell en el sistema comprometido o realizar acciones como las que veremos en este articulo para lograr información sensible o asegurar nuestra entrada, considero que siempre es mas impactante y comprensibles mostrar las imagenes desde una interfaz grafica, para tal fin activamos el servicio de escritorio remoto en la maquina comprometida para lograr posteriormente un acceso con rdesktop (activamos RDP con el script aportado por Darkoperator).

|

| Activando servicio RDP |

|

| Visualizando configuracion de la Red. |

|

| Accediendo con Rdesktop |

Ah bien!!!

pero necesitamos de un usuario para entrar al sistema. El atacante resolveria esta situacion simplemente creando un usuario fake que le de la sensacion al Administrador a simple vista que se trata de un usuario con el rol de administrador, por ello se crea el usuario bakup (el backup ya existe) y se adiciona al grupo de administradores, en imagenes posteriores mostraremos su creacion.

|

| Entrando en sesion con usuario fake bakup |

|

| Consultando privilegios disponibles |

Asi como habilitamos el servicio de escritorio remoto (RDP), tenemos la opcion de habilitar un servidor telnet y validarnos con nuestra cuenta ya creada. A su vez verifiquemos cual es nuestro usuario comprometido con el que estamos trabajando.

|

| Habilitando servicio telnet y consultando el usuario actual |

|

| Accediendo con el servicio telnet y usuario fake bakup |

Otra accion que puede tomar el atacante es realizar un volcado de la SAM, permitiendole descifrar sus hash con alternativas como Cain&Abel, Jhon the Ripper, Ophcrack, etc.

O realizar procesos de impersonation de las cuentas de usuario, listando sus tokens y suplantando su identidad haciendo uso del modulo Incognito.

|

| Volcando la SAM de la maquina comprometida |

El atacante puede iniciar un servicio Web con codigo malicioso, phising haciendo uso de SET o un ataque como la conocida "AURORA" en su maquina atacante y envenenar el archivo de consulta Host de la maquina victima para redireccionar consultas determinadas, que para nuestro caso lo hicimos con www.google.com. Es decir al modificar el archivo Host, que es uno de los archivos de consulta de direccionamiento antes de consultar el servicio de nombres de Dominio (todo depende como tengas definida la consulta de cache de DNS), y sera redirigido a la Web con la vulnerabilidad a ser explotada.

|

| Web preparada con codigo malicioso en espera de la consulta por la victima redirigida por el archivo HOSTS |

|

| Modificando el archivo HOSTS maquina victima |

| Deshabilitando servicio de antivirus |

|

| Listando Webcam y escalando privilegios de Local SYSTEM. |

| Cambiando escritorio. |

|

| Listando procesos. |

Para asegurar que nuestra sesion no sea cancelada rapidamente al terminar el proceso o este sea identificado, lo vamos a migrar a un proceso mas conocido en este caso el explorer, aprovechamos para iniciar un sniffer y capturar lo que se este entrando por el teclado y un screenshot del actual despliegue de pantalla. El atacante podria generar situaciones desconcertantes como cerrar aplicaciones obligando al usuario a que tenga que autenticarse nuevamente, de esta forma se haria a las credenciales de aplicaciones que no ha podido comprometer.

|

| Migrando proceso, activandeo keylloger y tomando screenshot. |

|

| Screenshot maquina victima. |

|

| Realizando busqueda de informacion por tipo de archivo (para este caso XLS) |

|

| Habilitando / Deshabilitando Mouse y Teclado. |

El atacante tiene la posibilidad de subir o descargar archivos en la maquina victima. Para esta prueba de concepto, se sube un netcat (nc navaja suiza) en formato comprimido para evitar aumentar las brechas de seguridad y evitando ser mas invasivos en la estacion comprometida. De hecho el atacante subiria un malware, rootkit, hacking tool, backdoor, etc para asegurar su entrada y cumplir con su cometido.

Enumerando windows, recogiendo una gran cantidad de informacion de windows haciendo uso de winenum y el usuario fake bakup.

|

| Haciendo uso de winenum para enumerar windows. |

|

| Usando script scraper para recopilar informacion. |

O mejor aun ejecutando WINENUM.

| |

| Ejecutando WINENUM. |

|

| Visualizando Directorio y archivos de informacion generados por WINENUM. |

Visualizando la tabla de enrutamiento de la maquina victima.

|

| Visualizando tabla de enrutamiento. |

Adicionar enrutamiento a otras redes dentro de la plataforma informatica, o realizar un autoroute. Permitiendole al atacante realizar un Pivot a otras redes o aplicar las vulnerabilidades sobre otras redes.

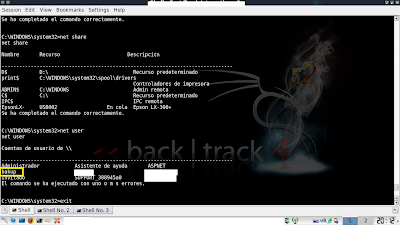

Por ultimo les dejo la imagen de la creacion del usuario y como este puede ejecutar comandos del sistem en un shell del sistema comprometido. Las deje de ultima para que tuvieran la oportunidad de ver la continuidad de comandos en el meterpreter.

Asi, que ya sabes que hacer cuando logres tu AUTOPWN o tu PAYLOAD haga su trabajo y tengas una sesion de trabajo disponible. Esto solo es una muestra de la potencia del Framework de Metasploit ya que su poder va mucho mas halla que te invito a explorar y que en otros articulos seguiremos presentando.

Nuevamente gracias al proyecto Metasploit, a Jduck, Hdmoore y Darkoperator por que muchos de los scripts que utilice son de su autoria.

Gracias a los lectores por hacer inmersion en este espacio de conocimiento y espero que les sea de utilidad estas lineas de conocimiento compartido.

Bytes

Dino.

PD: Como siempre me disculpo por las tildes, me da mamera :P