Hola amig@s,

Single Sign-On causa un Efecto Domino en Forest de Windows, servicios de autenticacion unica y segura, esquemas de Bosques de Dominio de Microsoft , sono interesante para atraerte a esta lectura NO?

Pero en realidad te voy a contar de que se trata en gratitud de tu valioso tiempo para llegar aqui en un Click!!

Es la historia del Nunca Jamas............

Para todo proyecto realizamos una primera reunion con el cliente, retomando la Planeacion y dando inicio al mismo. Como cosa rara, pienso que la idea de algunos de nuestros clientes es

Debido a que generalmente me ubican en las oficinas del responsable de la Infraestructura, Tecnologia o Sistemas o donde me puedan ver fisicamente, como decimos coloquialmente

Para bien o para mal, estos primeros acercamientos son los que generalmente aprovecho para iniciar el proceso de "Recoleccion de Informacion Competitiva", cuanto documento o informacion sensible encuentro a la mano es victima de ser fotografiada por mi Iphone para su posterior analisis.

Aprovechando que me encontraba en la oficina del segundo a bordo responsable de Tecnologia, en donde me fue asignado un puesto de trabajo (generalmente solicitamos un equipo) y un punto de Red para uso de mi portatil (Test de Intrusion Interno). Observe rapidamente una gran cantidad de informacion que a simple vista no me decia nada, ni era obvia su importancia, representaban solo garabatos o anotaciones escritos a la ligera.

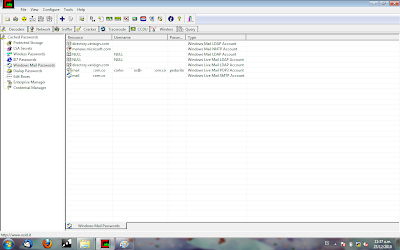

Pero si nos ubicamos en el perfil de un atacante, cuya intencion es de aprovechar al maximo cualquier tipo de informacion posible y validarla, pasan de ser simples garabatos a interesantes fuentes de informacion. Lo cual condujo a que probara con datos que se encontraban en una libreta encima del escritorio en la cual me di la tarea de rapidamente con mi Iphone de tomar una foto de la misma para probarla posteriormente, dandome acceso a una cuenta de usuario del Dominio sobre el computador que nos habian facilitado, y me permitio instalar herramientas de intrusion a nivel local.

Del cual ya sabran que tanto daño puede causar y no tengo ni necesidad de nombrar la herramienta de software, que se convierte en punto clave de esta labor.

Del cual ya sabran que tanto daño puede causar y no tengo ni necesidad de nombrar la herramienta de software, que se convierte en punto clave de esta labor.

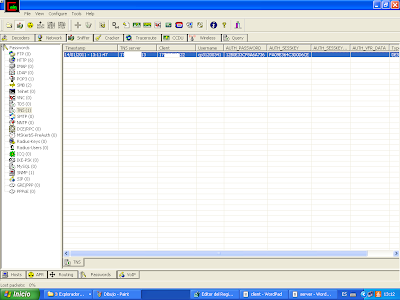

Con tan mala fortuna que la misma clave, aunque estuviese construida con practicas de creacion de credenciales (robusta) era la misma para 15 Servidores (ISA Sever, BD, Radius, Mensajeria, etc) del mismo Forest, dando acceso a ellos.

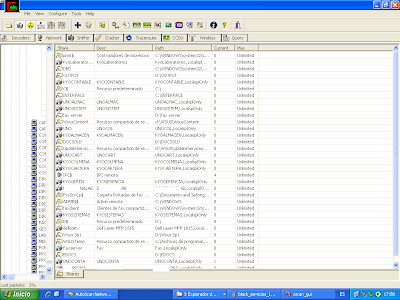

Con tan mala fortuna que la misma clave, aunque estuviese construida con practicas de creacion de credenciales (robusta) era la misma para 15 Servidores (ISA Sever, BD, Radius, Mensajeria, etc) del mismo Forest, dando acceso a ellos.A continuacion se presentara una muestra de los servidores del Forest de Windows de la Organizacion, con Rol y perfil definido, los cuales son comprometidos, debido a que la clave y el usuario del Master Administrator fue capturada y valida para todo el Forest de Windows en la Organizacion. “Servidor de Correo , Entidad Certificadora, GPOs”

Mala practica, pues que le vamos a hacer, tenemos un dicho,

Mala practica, pues que le vamos a hacer, tenemos un dicho,Gracias a Dios hasta ahora siempre nos ha ido Bien!!!.

Esta es la historia del Nunca Jamas.........

- Nunca Jamas utilices las mismas credenciales de validacion en todos tus servidores.

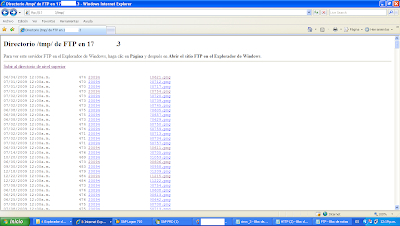

- Nunca Jamas dejes de cifrar la informacion que viaja por tu Red.

- Nunca Jamas dejes informacion sensible ante un extraño ( cualquier actor de la cadena de valor de tu Negocio).

- Nunca Jamas dejes de utilizar sistemas de Analisis y monitoreo de Red, anti sniffing, hids, IDS, Kit de Seguridad a nivel de LocalHost (revisa cada capa de seguridad).

- Nunca Jamas dejes de construir tus contraseñas con normas adecuadas (robustas) o passprhase, custodia de claves.

- Nunca Jamas dejes de proteger tus estaciones de trabajo desde seguridad en el case, claves, ciframiento,....................,hasta seguridad por Politicas de Grupo.

- Nunca Jamas dejes de cumplir tus Politicas de Seguridad.

- Nunca Jamas, etc, etc, etc. Buenas practicas de Hardening (aseguramiento).

Son malas practicas que afectaron la Infraestructura Tecnologica, CAYENDO Servidor por Servidor COMO UN EFECTO DOMINO, por destacar el ISA SERVER, EL IAS "Radius" , Servidor con GPOs, La Entidad Certificadora.

De antemano me disculpo si este Articulo no lleno tus expectativas y caiste por colmar tu curiosidad aqui.

Nunca Jamas dejes de leerme...................Por que aqui te estare esperando :P

Bytes

Dino