Cordial saludo,

A veces es necesario tomar medidas de hecho para meter en cintura a tus alumnos y evitar que se distraigan en otro tipo de asuntos usando sus equipos de computo, moviles o portátiles. Y se ubiquen en tu clase centrando su atención en lo importante de la clase. Aunque, la clase sea dinámica o activa no falta quien se interese mas en su red social o correo, y no en el mensaje que se esfuerza el docente por entregarle contribuyendo a su crecimiento personal y a sus competencias profesionales.

Eso me toco hacer, xD

Mis alumnos desarrollaban un taller de Plan de Negocios en la cátedra de "Formacion Investigativa y Empresarial" ( Emprendimiento) que debían entregar al finalizar la clase y requería de constante iteración con el docente (Osease YOp). Debido a que note que no todos se encontraban trabajando en el tema a desarrollar del taller y desviaban su atención con el uso de su correo, red social o mensajería sin darle la importancia que se le debía al ejercicio a elaborar.

Así fue, que decidí tomarme las medidas de hecho, y buscar un mecanismo que causara impacto y los forzara a dejar a un lado sus redes sociales y se centraran en el taller a elaborar.

Para tal fin, me puse el disfraz del Juaker de la Avena Quaker xDD

Apelando a mi paupérrimo conocimiento, decidí trazar una estrategia de ataque para capturar las cuentas de una forma rápida y efectiva en lo que quedaba de mi clase.

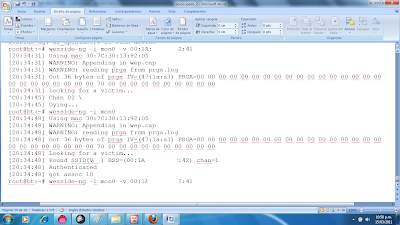

Lo que me conllevo a usar firesheep de la mano de mi gran amigo Cain&Abel para alcanzar el objetivo . Evitando así otras técnicas tediosas de SideJackin.

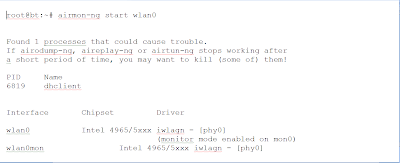

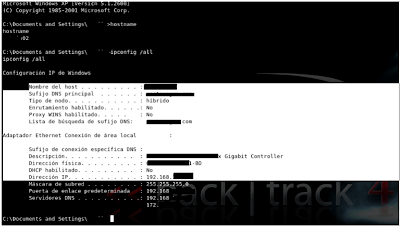

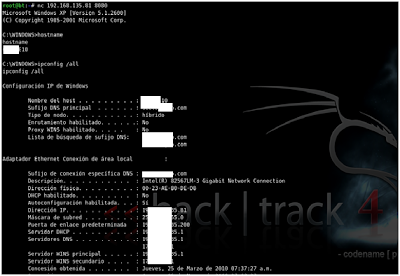

Instale rápidamente mi Firesheep y lo active, debido a que estaba conectado por la inalámbrica de la Institucion inicialmente no me capturo nada, y procedí a activar la función de sniffer de mi Cain&Abel.

Ah! pero que es Firesheep??, es un addons (extensión) o plugin para firefox que permite capturas las cookies de sesión de un un usuario para realizar validacion con un solo Click, demostrando lo inseguro que son por internet (Session hijacking attacks)

Y Cain&ABel??, es una herramienta de recuperación de contraseña para sistemas operativos de Microsoft. Permite la recuperación fácil de diversos tipo de contraseñas por métodos de sniffing de la red (olfateo de red), craqueo de contraseñas cifradas utilizando ataques de diccionario, fuerza bruta y ataques de criptoanálisis, permite grabar conversaciones de VoIP, descodificar contraseñas, recuperar claves de la red inalámbrica, revelar contraseñas en Text Box, caché las contraseñas en Windows y el análisis de protocolos de enrutamiento.

Inmediatamente al cabo de unos segundos de activadas las herramientas, empezó la captura de sesiones por parte de firesheep

Capturando la sesión de un Directivo :(

Posteriormente se capturo la sesión de un funcionario.

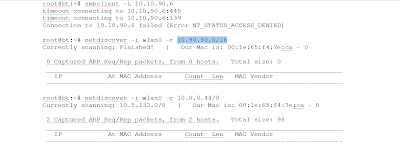

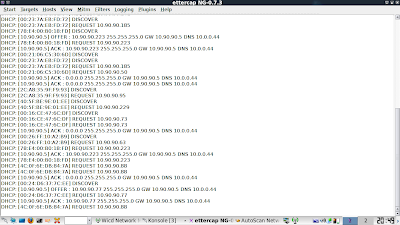

Como la intención era acelerar el proceso para ganar tiempo y alcanzar a realizarlo en el poco tiempo que quedaba de clase, decidí envenenar la tabla ARP (arp-poisong) e iniciar un ataque de MITM (Man In The Middle). Y ahora si empezaron a caer las sesiones de los alumnos... :P

Y también de otros directivos :(

Como pueden ver lo delicado de esta situación, es la cantidad de información que manejan las personas en cuento a credenciales de validacion de cuentas, otras redes sociales, servicios de Internet e información personal e intima.

Que con solo un click y una rápida exploración en su buzón un atacante puede encontrar y continuar con un delito informático como mínimo una extorsión. De igual forma el hecho de acceder a un correo electrónico como se esta mostrando ya se constituye un delito al violar el derecho a la intimidad y la LOPD (Ley de protección de datos o Habeas Data), razón por la cual se guarda la confidencialidad de los buzones.

Y que particularmente, se que de que aquellas personas de las cuales entre a sus buzones son personas de confianza y conocidas que no pasare a mayores, o problemas legales, mas cuando se dan a conocer los graves peligros a los que nos enfrentamos en Internet sin las mínimas debidas medidas de seguridad.

Tal vez, sirve de forma mediatica a remediar un problema de atención, al mostrar lo delicado de la vulnerabilidad, generando un impacto en los estudiantes al saber que sus credenciales puedan ser capturadas pero no son las medidas adecuadas.

Por ultimo algunas anotaciones del proceso.

Por ultimo algunas anotaciones del proceso.

- Supuestamente al iniciar la sesión en hotmail este te obliga a realizarla por https, mas sin embargo el trabajo de firesheep se cumplió :(

- Solo activando el sniffer, se inicio el proceso de captura de sesiones por parte de Firesheep, pero su proceso se acelero, cuando decidí conectar patch cord (cable de Red) a mi portátil e iniciar un MITM.

- Efectivamente funciona con solo activar el sniffer o el arp poisong en inalámbricas con ciframiento WEP, WPA, WPA2.

- Se capturan rápidamente las cuentas de Windows Live con solo escoger la interface "Microsoft" de Firesheep con tu tarjete inhalambrica.

- Con algunas redes sociales, se deben de cambiar algunas opciones o adicionarlas en Firesheep

- Lo que no puedas hacer con Firesheep, lo puedes resolver con Cain& Abel y otras técnicas de SideJacking ya conocidas.

- Un mecanismo de un Solo click para captura rápida de credenciales.

- Las sesiones no son cerradas automaticamente en el caso de Windows Live, es decir se puede seguir ingresando a las cuentas una vez estos ya hallan apagado su computador. Por cuanto tiempo??, aun no lo se, puesto que tenia que cerrar la sala de clases :(

Contramedidas disponibles:

- BlackSheep combate Firesheep mediante el monitoreo de tráfico, alerta a los usuarios si Firesheep está utilizando la red. BlackSheep coloca para ello información en una falsa sesión con un falso ID en el cable y supervisa el tráfico para ver si ha sido hijackeada.

- Realizar conexiones SSL con los servicios a los que nos conectamos, esto se puede hacer automaticamente en Firefox instalando la extensión ForceTLS y en Chrome con la extension KB SSL Enforcer

- Usar https para todos los servicios(aunque aun tengo la duda con Windows Live ) :(

- Como siempre un buen Kit de Seguridad a nivel de Local Host (HIDS,Antivirus, AntiSpam, etc).

- Herramientas anti-sniffing

- Consultas de las tablas de ARP

- Uso de conexiones seguras (VPN)

- Limpiar datos privados al salir del Navegador

- Herramientas de limpieza de software

Bytes

Dino