Saludos amig@s lectores,

Hoy quiero darles a conocer una mas de mis:

O mas bien una de las historias de mi vida :P

No mas!! ahora si seriedad. Por que SI no de inicio te hartas de esta historia!!

De una alcaldia me solicitaron:

Antecedentes.

"Servicio de Diagnostico y revisión del Incidente de Servicio de Infraestructura correspondiente al Servidor Altos Acer con Sistema operativo SCO Unix 5.0.4 con datos históricos de valorización, predial, Industria y Comercio, Contabilidad."

Resultados de la intervención.

Se realizo una revisión exhaustiva inicial del Servidor para determinar su funcionamiento y estado de integridad, determinando un grave daño en el Disco duro SCSI (almacenamiento de Información), por ende el daño de la información. Se presento posteriormente la propuesta de procedimiento de revisión, recuperación y puesta en marcha del Servidor SCO Unix en servidor ACER ALTOS.

Valoración el Informe.

El alcance de esta labor es dejar en funcionamiento normal el Servidor ACER ALTOS con su correspondiente Sistema Operativo SCO UNIX con la finalidad de retomar la operación normal del Dpto. o aéreas beneficiarias o propietarias de su información contenida en los archivos y Bases de Datos que almacena.

PROCEDIMIENTOS.

1. Se reviso y configuro el Servidor Acer Altos con la finalidad de dar inicio de arranque por el Disco Duro SCSI. Logrando arrancar el sistema Operativo SCO UNIX pero presentando fallas en la identificación del programa que controla el Disco Duro SCSI, y fallas permanentes graves en el Disco.

2. Se cambio el Disco Duro por varios tipos de Discos, los cuales a su vez presentaban fallas físicas de los mismos. Hasta lograr determinar un Disco Duro IDE y permitió continuar con la instalación del Sistema Operativo

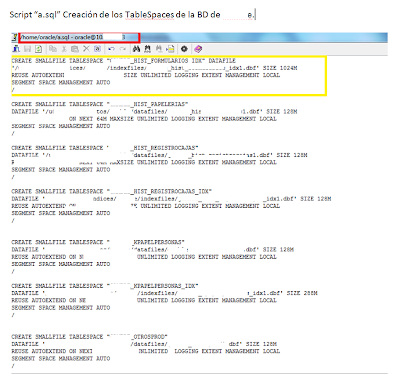

3. Se determina realizar una instalación limpia (fresca) del sistema operativo, es decir instalar el sistema operativo SCO Unix 5.0.7 para recuperar la información del último Backup de Datos que se tenía guardado y realizar la instalación de las aplicaciones (programas) de cada uno de los datos que se restaurarían para Valorización, Industria y Comercio, predial, contabilidad (SCO),etc.

4. Debido a que se trata de un equipo de muchos años atrás presenta problemas en la Unidad de Cd ROM SCSI y la Unidad de disquete (floppy), lo que implico destapar la unidad de CDROM SCSI para reparar y cambiar la unidad de disquete por una funcional.

Haciendo uso de las licencias de Software (programas) que se tenían almacenadas (SCO Unix, FoxBase+, Unify / Accell, SCO Contabilidad,etc.

Una vez instalado y preparado el sistema operativo, se realizan tareas básicas de administración, como configuración de cuentas de usuario y perfiles, instalación de Dispositivos, Tape Backup, etc.

Se continua con la

instalación de las aplicaciones de software (programas que manejan los datos),

instalándose el SCO FoxBase+, Unify/Accell, Software contable SCO.

Aquí, se observa la instalación y funcionamiento de la Base de Datos Unify / Accell.

Se procede a instalar el sistema contable SCO de Innosoft Software para SCO Unix, desafortunadamente al realizar el proceso de restauración se presentaron fallas en los disquetes, se trato de efectuar algunas maniobras de recuperación de la información de los disquetes sin éxito alguno, razón por la cual el sistema contable no sube totalmente, es decir no funciona totalmente.

Habiéndose instalado las aplicaciones que se dejaron recuperar e instalar, se procede a recuperar la información con base en Tape Backups (Cintas de respaldo) con la última información guardada, se probaron varias cintas hasta poder dar uso de una de ellas y recuperar la información y subirla al sistema operativo SCO UNIX 5.0.7

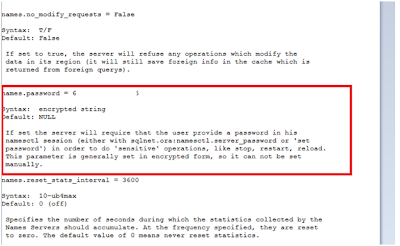

Logrando recuperar la información se procede a configurar las aplicaciones, el gestor de base de datos y a consultar su información.

Se realizaron intentos de autenticación (ingresos) a la aplicación con varias claves facilitadas por los funcionarios de valorización sin éxito alguno, ya que estas no correspondían y no daban el acceso a la información por la aplicación que estaba gestionando la información.

Consulta de los registros de información.

Consulta del ambiente de la Base de Datos y los aplicativos.

Debido a:

• que no se puedo gestionar la información • no se pudo manipular haciendo uso de los programas

• no se tienen los programas fuentes de toda la aplicación

• no se pudo acceder a las aplicaciones por falta de credenciales de autenticación (nombres de usuario y contraseñas validas.

• Se determino copiar la información por medio de un servicio de transferencia de archivos FTP que se instalo en el servidor para pasar la información de las copias a uno de los equipos de Sistemas, con la finalidad de lograr de alguna forma especifica el uso de los datos, como por ejemplo realizar programas en FoxPro versión actualizada al día de lo que constituía la Base de Datos y programa de aplicaciones Fox Base+.

Se presenta la evidencia de imágenes del equipo de trabajo responsable de ejecutar el procedimiento de recuperación normal del servidor Acer Altos con sistema Operativo SCO UNIX 5.0.4 destinado a la consulta de datos históricos de la Alcaldía.

Director de Sistemas Alcaldía XXXXXXX (Cesar XXXXXX XXXXXX) y Consultor de Compulink-JJH (Jhon Jairo Hernández).

Asistente de Sistemas Alcaldía XXXXXXXXXXX (Felix) y Consultor de Compulink-JJH (Jhon Jairo Hernández).

CONCLUSIONES.

1. No se pudo recuperar el Disco Duro SCSI

2. Se configuro servidor, Controladoras y Unidades de almacenamiento

(CdROM, disquetes).

3. Se reinstalo el Software en un nuevo Disco (Sco Unix, FoxBase+, Unify /

Accell, Programa contable SCO, etc)

4. Se restauraron los datos de una de las copias del Tape Backup

5. Se configuraron aplicaciones para su uso

6. Se reviso la información recuperada de las cintas de respaldo

7. Se preparo la información para su uso

8. No se pudo realizar la autenticación de las aplicaciones

9. La aplicación contable SCO no se pudo instalar completamente

10. Se copio la información a equipo de Sistemas para ser gestionada por

otros programas actuales y resolver requerimientos de valorización.

11. Se recomienda generar copias de todos los sistemas de información.

2. Se configuro servidor, Controladoras y Unidades de almacenamiento

(CdROM, disquetes).

3. Se reinstalo el Software en un nuevo Disco (Sco Unix, FoxBase+, Unify /

Accell, Programa contable SCO, etc)

4. Se restauraron los datos de una de las copias del Tape Backup

5. Se configuraron aplicaciones para su uso

6. Se reviso la información recuperada de las cintas de respaldo

7. Se preparo la información para su uso

8. No se pudo realizar la autenticación de las aplicaciones

9. La aplicación contable SCO no se pudo instalar completamente

10. Se copio la información a equipo de Sistemas para ser gestionada por

otros programas actuales y resolver requerimientos de valorización.

11. Se recomienda generar copias de todos los sistemas de información.

Como pueden ver, si hacen Sipnasis de sus viejas neuronas, con viejos recuerdos aun puede ser lucrativo y generar algunos buenos ingresos...

Este es el precio de la historia que nos permite revivir bonitos recuerdos, lograr algunos pesos y contribuir a continuar soportando la informacion que algunos aun necesitan como datos historicos.

Definitivamente, "Mas sabe el Diablo por viejo que por Diablo"

Bytes

Dino.