En una bonita tarde de Sol radiante y el murmullo de la brisa golpeando en la ventana de mi habitacion, el ruido ensordecedor de mi hijo jugando en su Consola (Operacion 7) ..........................

Disfrutando de un apacible descanso en mis aposentos con el control de mi TV-Cable a un lado y sosteniendo la Table entre las adormecidas y ondeante movimientos de las manos, se despabilan mis pupilas despertandome del entresueño de las letras del Twitter y mis pensamientos.

Para dar cabida a la lectura de la nota que deja nuestro buen amigo y profesional de la SeguInfo Col @Bambino0710 expresando su eceptisismo, profunda duda que refleja el estado actual de nuestros sitios GuE GOB / EDU/ CO sus planteamientos, acciones y preparacion en la Defensa de nuestros Gobernantes y sus Fuerzas Especiales Ciberneticas del articulo extraido de EL TIEMPO

Mindefensa blinda al país contra la ciberguerra

No obstante, llegan a mi recuerdos de mi ajetreada madrugada de consumo de Opio Electronico

En la inmersion de ese ciberespacio para preparar unas clases de seguridad informatica, realizando la ardua, dispendiosa, tediosa y gratificante tarea de la "Recolecion de Informacion Competitiva Inteligente" o conocida tambien como el Footprinting / Fingerprint, haciendo uso de diversas herramientas de las cuales para estas letras voy a hacer solo referencia al Hacking Google.

Como si el periodico EL TIEMPO hubiese dado respuesta a mis pesares expresados en mi Twitter @d7n0 en esa madrugada sobre el estado actual de los diversos Portales / Vortales/ Sitios Web de las entidades Estatales / Gubernamentales / Educativos q como resultado de una expresion no muy avanzada de los terminos y mecanismos de los motores o arañas de busqueda de Google, dejaban al descubierto la patetica y lamentable realidad de la inversion y situacion de Seguridad Web de muchos de los sitios que por su Good Will, Know How, e Importancia cumplen un papel importante y critico en el Desarrollo, Evolucion, Crecimiento, Factor diferenciador no solo Comparativo y Productivo de un Pais.

Asi, con un desconcierto emiti estos twitter no se si como reflejo a la tristeza de esta cruel realidad o al impulso q me motiva a advertir a sus responsables que no toman conciencia, no interiorizan por Negligencia o Desconocimiento para q tomaran cartas en el asunto.

De q trata esto, como me gusta a mi con plastilina, esta vez con hechos :D

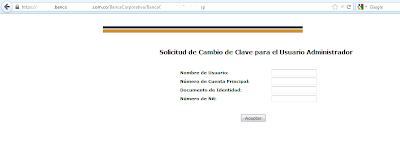

Informacion q esta clasificada como CONFIDENCIAL, pero...........

Veamos unos casos especificos el resto se los dejo de tarea.

Ok, cada quien puede analizar lo critico y sensible q pueda ser la informacion.

Pero continuemos.........................

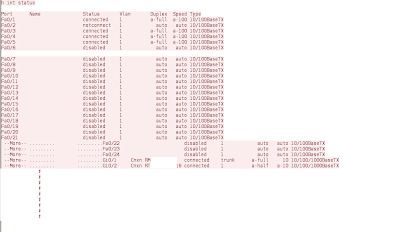

Quieren Más:

Sigamos pues xD

Ahhhh lo q les gusta es q YO trabaje y les muestre evidencias xD

Despues de varios reportes Esta ya la corrigieron despues de reportarla pero desafortunadamente aun :(

Ufff me canse :/

Mejor dicho, cuanto crees que podria lograr realizando las consultas acertadas?????

Crees q he hecho algo de un Sup3r H4x0r 3l173 como los villeros q se juakearon @Dragonjar??? xDDDD

Nahhhh..............

Te impresiona, lo critico y sensible de la informacion en manos de tu Estado????

Como les dije si esto lo puede hacer cualquiera simplemente haciendo uso de las consultas adecuadas, de hecho apartir de una simple consulta "Como hackear con Google"

Q HARA UN SUPER H4X0R 3L173, q realmente con conocimiento avanzado y aplicando no solo diversas tecnicas, practicas metodologicas y know Underground????

Quien responde por mi informacion???

Crees q he cometido un Delito???

NAHHHH......... SOLO HE CONSULTADO INFORMACION QUE HAY DISPONIBLE PARA BIEN O MAL EN EL CACHE DE LOS SERVIDORES DE GOOGLE !!!! O CREES Q EL MIRAR ES UN DELITO????

|

Pero.........

Mucho cuidado con lo q planees hacer apartir de la informacion q recopiles............

Como siempre he dicho si haces las cosas mal "Toallita, Vaselina, Valor y a Disfrutarlo" por q te van a penalizar!!!!

Por q este no ha salido aun y te esta esperando para q le laves la cosa y la ropa...... xD

Con la Ley:

Esperemos q esto no sea mas cortina de humo, aumento de popularidad, estrategias de marketing politico, o como cosa rara proyectos q engorden los bolsillos de los corruptos delincuentes de cuello blanco, que se haga una realidad y se convierta en un esquema de seguridad cibernetico de reconcimiento Internacional como referente mundial, a ver si por fin se le ve la cara a los Organismos de Defensa que supuestamente nacieron apartir del CONPES

Y TU Q PIENSAS????

Enjoy Reading............

Bytes

Dino