Saludos amig@s lectores,

El tema que traigo para hoy es:

Do not rely on YOUR TOOLBOX HackTool (Playing with Armitage) / NO TE CONFIES DE TU CAJA DE HERRAMIENTAS DE HACKTOOL (Jugando con Armitage)

En especial de esta excelente herramienta q en diversas ocasiones me ha dado la mano para realizar mis labores.

Ahora vamos a iniciar un MSFSCAN del Host.

Lanzamos un HAIL MARY sin alcanzar exito alguno, puesto q no identifica vulnerabilidad a ser explotada.

Hummmmm, no contento intente nuevamente buscando los exploit automaticos.

Nuevamente sin suerte alguna :'0

Hummm, vamos a chekar y probar los supuestos exploit identificados.

Sin suerte alguna :/

Preparemos nuestra consola de Metasploit para ser lanzado el exploit:

Q les parece por fin tenemos un OWNED!!! :P

AQUI ESTA PRESENTE!!! :D

Q bn, ahora tomemos un Screenshot de lo q el usuario esta haciendo en el momento.

Realicemos un volcado de los Hash de la SAM.

Determinemos el tiempo ocioso del usuario en el Host.

Migremos el proceso de LSASS a Notepad.

Volcando Credenciales (Hash) con Armitage.

Podemos cargar un binario para que la sesion en Meterpreter sea persistente.

O podemos injectar en memoria en un proceso de windows un Payload.

Tenemos la opcion de injectar una sesion de VNC para monitorear el comportamiento y uso del Host del usuario.

NO OBSTANTE, esto no iba a quedar asi ;@

Asi, q a realizar nueva busqueda que apliquen al vector de ataque seleccionado :D

NUEVA VICTIMA!!!!!!!

E intentemos la injeccion del VNC en este nuevo Host.

Y visualizemos la estructura de Directorios y Archivos.

O los procesos en ejecucion.

Tener una Shell interactiva de consola de comandos del sistema.

O por q NO adicionar un Pivot :¬)

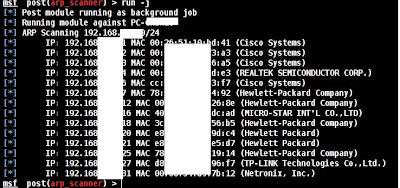

Un ARPSCAN sobre el segmento de Red.

Otra alternativa viable q tenemos es la de subir diferentes tipos de programas de hacktool al sistema.

Tenemos la alternativa de crear un usuario para acceder al sistema (sea que lo crees invisible o visible).

Bytes

Dino

Me disculpo por tener un poco abandonado el blog, debido a mis compromisos laborales - Academicos, razon por la cual no he publicado, y me da motivo para hacerlo, preparando un tema que siempre hemos venido discutiendo y tratando con algunos amigos que se desenvuelven y viven de la (IN)Seguridad Informatica.

El tema que traigo para hoy es:

Do not rely on YOUR TOOLBOX HackTool (Playing with Armitage) / NO TE CONFIES DE TU CAJA DE HERRAMIENTAS DE HACKTOOL (Jugando con Armitage)

En especial de esta excelente herramienta q en diversas ocasiones me ha dado la mano para realizar mis labores.

Mas aún cuando tienes q viajar dos dias y realizar trabajo en campo en dos dias :/

Esa es una realidad que se presenta en la cual tienes un tiempo determinado de dos o tres dias para realizar un analisis de seguridad tipo BLACK BOX y te encuentras con mas de 250 equipos, esto se vuelve de locura.

Como parte de la estrategia de ataque que sumo a mi plan de intrusion, es la de iniciar un sniffer, preparar herramientas de desciframiento de credenciales, scripts automaticos y uso de algunas herramientas de automatizacion de intrusion, esperando q como ganancia me entreguen algo adicional que me permita aumentar mi superficie de ataque, sumado a la labor manual en la cual me centro de ejecutar pausada, coordinada, minuciosa, detallada de descubrimiento y explotacion de vectores de ataque. Los resultados q me entreguen estas herramientas es una ganancia adicional de la cual me doy por bien servido, puesto que no debemos de confiarnos ni esperar un super resultado confiados en q nos realizaran nustra labor de forma instantane y magica.

Este articulo me da la oportunidad de mostrar como no todo esta a la mano de un Click, si no tienes idea de que estas realizando, basandote en una planeacion, metodologia, standar con objetivos claros de un proyecto que te permitan entregar un producto (infomes) que cumpla con los alcances y expetactivas de tu cliente.

Dejemos aun lado las letras y veamos de q se trata este asunto con evidencias reales y en plastilina como me gusta a mi: :P

|

| CONFIGURANDO PROXY SERVER SQUID. |

|

| INICIANDO ARMITAGE |

|

| ADICIONANDO E IDENTIFICANDO HOST |

Posteriormente inicie MSFCONSOLE para comparar la actualizacion q realizaba Armitage con el Framework de Metasploit.

Ahora vamos a iniciar un MSFSCAN del Host.

|

| DESCUBRIMIENTO DE PUERTOS Y SERVICIOS EN EL HOST |

|

| IDENTIFICANDO SERVICIOS |

Hummmmm, no contento intente nuevamente buscando los exploit automaticos.

Nuevamente sin suerte alguna :'0

Hummm, vamos a chekar y probar los supuestos exploit identificados.

Wow!!! sin contar con suerte alguna, decidi enumerar los recursos compartidos, y lanzar un ataque por diccionario usando Pass The Hash para SMB.

Sin suerte alguna :/

Habiendo determinado un vector de ataque por SMB, decidi probar una explotacion q conocia para los sistemas Windows Vista y q me habia sacado de una situacion similar intentando explotar un CRM de SAP y le aposte al Client Side, me dije a mi mismo, no esta por demas que pueda ser explotada, ya que muchas de las cosas me apunten a ello. Ah buscar la disponibilidad en la consola de Metasploit y a probar se dijo:

Preparemos nuestra consola de Metasploit para ser lanzado el exploit:

Q les parece por fin tenemos un OWNED!!! :P

AQUI ESTA PRESENTE!!! :D

Q bn, ahora tomemos un Screenshot de lo q el usuario esta haciendo en el momento.

Realicemos un volcado de los Hash de la SAM.

Determinemos el tiempo ocioso del usuario en el Host.

Migremos el proceso de LSASS a Notepad.

Volcando Credenciales (Hash) con Armitage.

Podemos cargar un binario para que la sesion en Meterpreter sea persistente.

O podemos injectar en memoria en un proceso de windows un Payload.

Tenemos la opcion de injectar una sesion de VNC para monitorear el comportamiento y uso del Host del usuario.

Pero desafortunadamente me cerraron la sesion, debido a que las personas empezaron a regresar a sus casas y a miguelito a seguir camellando :'(

NO OBSTANTE, esto no iba a quedar asi ;@

Asi, q a realizar nueva busqueda que apliquen al vector de ataque seleccionado :D

NUEVA VICTIMA!!!!!!!

E intentemos la injeccion del VNC en este nuevo Host.

Y visualizemos la estructura de Directorios y Archivos.

O los procesos en ejecucion.

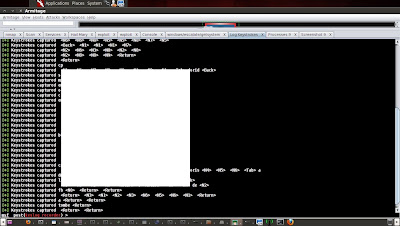

Es conveniente capturar lo q el usuario digite por el teclado, mas aun si logramos reiniciarle procesos criticos de aplicaciones y capturar sus credenciales de autenticacion.

En la captura de pantallas, lo interesante con Armitage es que lo podemos hacer con una frecuencia determinada como si tuviesemos una sesion de VNC activada, permitiendonos visualizar lo que el usuario va realizando en su Host.

Tener una Shell interactiva de consola de comandos del sistema.

Un ARPSCAN sobre el segmento de Red.

Otra alternativa viable q tenemos es la de subir diferentes tipos de programas de hacktool al sistema.

Tenemos la alternativa de crear un usuario para acceder al sistema (sea que lo crees invisible o visible).

Posteriormente activar el escritorio remoto y adicionar una key del registro q te permita multisesion en el Host en los servicios de terminal.

SI DESEAS SABER Q MAS PUEDES HACER UNA VEZ LOGRES SESION EN EL HOST VICTIMA TE INVITO A LEER ESTE ARTICULO QUE DE SEGURO LLENARA TUS EXPECTATIVAS:

Command Shell session 1 opened!!! That it follows, that I can do??? :(

Como puedes observar y analizar es una ventaja utilizar este tipo de herramientas q nos facilitan la vida, MAS NO DEBEMOS CONFIARNOS EN ELLAS PUESTO Q NO TIENEN TODAS LAS RESPUESTAS.

Las respuetas estan en la confianza en si mismo, en creer en lo q haces o puedes alcanzar, haciendo de ese presentimiento una antitesis de lo q existe.

Gracias por hacer tu inmersion en Mi Mundo,

Bytes

Dino