SCO Virtualización – Preguntas Frecuentes

SCO Virtualización – Preguntas Frecuentes

SCO anuncia que las nuevas versiones optimizadas de sus sistemas operativos UNIX, estarán disponibles próximamente. Estas versiones correrán en un entorno VMware.

La primer versión que se va a liberar será OpenServer 5.0.7 pre-configurado con los últimos paquetes de mantenimiento y controladores, junto con las herramientas de VMware pre instaladas y optimizadas para mejor rendimiento.

Los clientes tendrán la opción de bajar de internet esta versión pre configurada de OpenServer 5.0.7 (que internamente llamamos “appliance”) o bien adquirir el CD. Una vez obtenida, se podrá importar a un entorno VMware y entonces licenciar el producto para activarlo. Esta versión pre configurada está actualmente siendo probada en VMware Workstation y ESX server.

Luego de la liberación de OpenServer 5.0.7V, se presentarán versiones similares para UnixWare 7.1.4 y OpenServer 6.0. Más abajo podrán encontrar algunas preguntas que le pueden ser de utilidad para entender mejor de este tema.

Estamos a disposición para aclarar cualquier duda.

Cordial Saludo,

-------------------------------------------------

Daniel O. Amato C.

Director, Latin America & Iberia Operations

Phone: +54 11 4671 4496

Fax: +54 11 4671 1624

email: daniel@sco.com

Web site: www.sco.com

Web Site in Spanish: www.ar.sco.com

SCO Virtualización – Preguntas Frecuentes

Generalidades:

P: ¿Qué es exactamente lo que SCO está ofreciendo con la nueva serie de productos de virtualización (o para entornos virtuales)?

P: Hemos estado utilizando servidores SCO por décadas ¿Para qué necesito esto?

P: Virtualización es completamente nuevo para mí, ¿Qué es?

P: ¿Cuales son las ventajas de virtualización de servidores?

P: ¿Qué plataformas de virtualización están soportadas en los productos “V” de SCO?

Tecnología SCO “V”:

P: ¿Cuáles son los tiempos estimados para la liberación de los productos SCO “V”?

P: ¿De qué forma la estrategia de virtualización mejora y extiende mi inversión en productos SCO y aplicaciones?

P: ¿Puedo hoy instalar SCO UNIX en una plataforma virtual tal como VMware, Xen o Microsoft Hyper-V?

P: ¿Cómo instalo SCO UNIX en VMware?

P: ¿ Los productos SCO “V” ofrecen la funcionalidad completa de las herramientas de VMware que están disponibles en otras plataformas?

P: ¿Qué formas existen para mejorar el rendimiento de redes, CPU e I/O bajo VMware comparado con mi plataforma de servidor original?

Licenciamiento:

P: ¿Cuáles son los requisitos de licenciamiento para correr SCO UNIX en un entorno virtual?

P: ¿Se requiere una licencia para cada Máquina Virtual o para cada instancia que un sistema operativo SCO corra en una máquina virtual?

P: ¿Puedo utilizar mis actuales licencias de usuario en un nuevo producto “V”?

P: ¿Puedo utilizar mi actual licencia de desarrollo de SCO UNIX en un nuevo producto “V”?

Consideraciones para la Migración:

P: Actualmente estoy corriendo SCO UNIX en VMware. ¿hay alguna actualización que pueda instalar para convertir mi SCO UNIX en un producto “V”?

P: Actualmente estoy corriendo SCO UNIX en VMware. ¿Cuáles son los beneficios de utilizar SCO V en lugar de SCO UNIX?

Generalidades:

P: ¿Qué es exactamente lo que SCO está ofreciendo con la nueva serie de productos de virtualización (o para entornos virtuales)?

R: SCO está ofreciendo versiones actualizadas de sus productos OpenServer 5.0.7, OpenServer 6 y UnixWare 7.1.4. Estas versiones especiales están optimizadas para correr en un entorno virtual de VMware. Las mejoras incluyen controladores actualizado, herramientas y otras modificaciones a los sistemas operativos para optimizar el soporte de SCO UNIX en dicha plataforma. Esta nueva tecnología le permite a los usuarios estar a tono con tecnologías emergentes y maximizar la eficiencia en hardware y software.

P: Hemos estado utilizando servidores SCO por décadas ¿Para qué necesito esto?

R: Si su empresa o su socio de soluciones de tecnología están entre las muchas empresas que están implementando un entorno virtual, entonces próximamente se encontrará con la pregunta si sus actuales servidores de aplicaciones criticas SCO pueden correr en un entorno tal como ese. Con la próxima liberación de los productos “V” de SCO, usted puede estar seguro que sus servidores SCO pueden correr en forma efectiva y eficiente en un entorno virtual.

P: Virtualización es completamente nuevo para mí, ¿Qué es?

R: Una respuesta adecuada y suficientemente explicativa, requeriría bastante más espacio que el disponible aquí. Sin embargo, el concepto de virtualización no es nuevo ya que se ha utilizado en el área de mainframes por décadas. Ha sido incorporado al entorno de servidores de consumo (“comodity servers”) por compañías como VMware y actualmente es un tema “caliente” en la industria de tecnología. Es un concepto muy arraigado en los “data centers” y se ha ido expandiendo al mercado de pequeña y mediana empresa en los últimos años. El concepto de virtualización es aplicable a varios temas, incluyendo almacenamiento y aplicaciones. En nuestro caso estamos hablando estrictamente de virtualización de servidores.

En esencia, virtualización permite correr un sistema operativo en una máquina virtual en vez de correr en un servidor nativo. En realidad la máquina virtual está corriendo en el hardware nativo pero encapsulado en este.

P: ¿Cuales son las ventajas de virtualización de servidores?

R: Las principales ventajas de virtualización de servidores son:

- Consolidación de Servidores – los servidores modernos son mucho más poderosos y pueden soportar la carga de múltiples máquinas virtuales en vez de un único sistema operativo en un único servidor que estará mayormente desocupado.

- Flexibilidad – Su sistema operativo corriendo en una máquina virtual es independiente del hardware del servidor, de los controladores, etc. El que maneja esta situación es el software que provee el entorno virtual (por ejemplo VMware ESX).

- Protección de la inversión – su aplicación crítica puede moverse a un entorno virtual

- Ahorro en costo de hardware.

- Alta Disponibilidad y mejores posibilidades de administración son otros motivadores a considerar.

P: ¿Qué plataformas de virtualización están soportadas en los productos “V” de SCO?

R: Los productos “V” de SCO en principio estarán soportados en VMware ESX 3.5 y VMware Workstation 6.5 para Windows. SCO está evaluando otras plataformas de virtualización tales como Microsoft Hyper-V y Citrix XenServer con la idea de poder soportar estas plataformas en futuras versiones de los productos “V”.

Tecnología SCO “V”:

P: ¿Cuáles son los tiempos estimados para la liberación de los productos SCO “V”?

A: Estamos estimando la liberación de los productos en la primera mitad de 2009. El primer producto será OpenServer 5.0.7V. SCO está también evaluando liberar productos que soporten las plataformas Microsoft Hyper-V and Citrix XenServer posteriormente.

P: ¿De qué forma la estrategia de virtualización mejora y extiende mi inversión en productos SCO y aplicaciones?

R: La estrategia de virtualización puede beneficiar a los clientes de diferentes formas. Brinda una posibilidad de una actualización soportada para clientes corriendo aplicaciones en versiones heredadas de sistemas operativos SCO. También permite aprovechar el poder y flexibilidad de Nuevo hardware que puede no estar certificado para el sistema operativo SCO nativo. Además provee versiones de sistemas operativos SCO que han sido optimizadas especialmente para correr en plataformas VMware ESX y VMware Workstation.

P: ¿Puedo hoy instalar SCO UNIX en una plataforma virtual tal como VMware, Xen o Microsoft Hyper-V?

R: Hay reportes que indican que clientes o partners han instalado SCO UNIX en plataformas VMware. Sin embargo, SCO está trabajando en herramientas específicas y servicios para asegurar la optimización y soporte de la plataforma VMware. Los nuevos productos SCO UNIX para entornos virtuales sólo van a soportar la plataforma VMware por el momento.

P: ¿Cómo instalo SCO UNIX en VMware?

R: Los productos de virtualización de SCO se instalan fácil y rápidamente. Además SCO ofrece soporte y Servicios Profesionales para ayudar a sus clientes a comenzar con el uso de los sistemas SCO en entornos virtuales. Los productos “V” de SCO serán provistos como “aparatos virtuales” (appliances). Usted utilizará la funcionalidad Import de la plataforma soportada VMware para importar el “appliance” a su entorno virtual. Para mayor información de soporte y Servicios Profesionales puede consultar a su distribuidor SCO en su país. A bien a nosotros directamente.

P: ¿ Los productos “V” de SCO ofrecen la funcionalidad completa de las herramientas de VMware que están disponibles en otras plataformas?

R: Los productos “V” de SCO proveen los componentes más importantes de las herramientas VMware. Los productos “V” de SCO no sólo proveen las herramientas esenciales de VMware sino también otras modificaciones logradas por los ingenieros de SCO para optimizar y obtener el mejor rendimiento de los productos en la plataforma VMware. El “appliance” también brinda una forma muy cómoda para comenzar con el uso de los productos SCO “V” en VMware. Además no hay que olvidar que como parte del mantenimiento anual SCO ofrecerá actualizaciones del producto. Se está preparando un “Webinar” y documentos técnicos para ampliar estos conceptos. Les avisaremos en cuanto estén listos.

P: ¿Qué formas existen para mejorar el rendimiento de redes, CPU e I/O bajo VMware comparado con mi plataforma de servidor original?

R: Los ingenieros de SCO están haciendo pruebas, afinando el producto y agregando mejoras para optimizar el rendimiento de los productos bajo VMware. Los clientes tendrán acceso a estas mejoras a través de los productos “V”.

Licenciamiento

P: ¿Cuáles son los requisitos de licenciamiento para correr SCO UNIX en un entorno virtual?

R : Los productos “V” de SCO serán licenciados bajo un modelo de suscripción anual. Para poder utilizar cualquiera de los productos “V” lo primero que se debe hacer, es actualizar la licencia de sistema operativo a la última versión y luego comprar una subscripción de SCO “V” por un periodo de 12 meses.

Por ejemplo, si Usted ya tiene una licencia de OpenServer 5.0.7 y ahora quiere reemplazar esa instalación para correr OpenServer 5.0.7V en VMware, usted sólo necesita adquirir una licencia de subscripción anual de 5.0.7V.

Si Usted está utilizando OpenServer 5.0.6 (o alguna versión anterior) y quiere correr OpenServer 5.0.7V; Usted primero debe actualizar su licencia a OpenServer 5.0.7, y luego adquirir una licencia de subscripción anual de 5.0.7V.

La subscripción anual de SCO “V” incluye mantenimiento y actualizaciones para la versión “V” en cuestión, por el periodo de subscripción. Después de 12 meses, necesitará adquirir otra licencia de subscripción para el producto “V”, que estarán disponibles por 12 o por 36 meses. Para correr cualquier producto “V” se requiere una subscripción activa por máquina virtual.

Al momento de la fecha de liberación de los productos se proveerán mayores detalles.

P: ¿Se requiere una licencia para cada Máquina Virtual o para cada instancia que un sistema operativo SCO corra en una máquina virtual?

R: Cada sistema operativo SCO corriendo en una máquina virtual requiere de una licencia.

Puede visitar http://www.sco.com/licensing/faq_openserver5.html para mayores detalles (Información en Inglés).

P: ¿Puedo utilizar mis actuales licencias de usuario en un nuevo producto “V”?

R: Se aplican las mismas reglas para licencias de usuarios y procesadores que para productos SCO UNIX . Aquí, algunos ejemplos para OpenServer 5.0.7V:

- Si Usted tiene licencias de usuario válidas de OpenServer 5.0.7 y reemplaza éste por 5.0.7V, Usted puede utilizar las licencias de usuario de 5.0.7 en 5.0.7V. Las instala utilizando scoadmin como cualquier licencia.

- Si Usted está actualizado su sistema operativo desde OpenServer 5.0.6 y tiene licencias de usuario validas de 5.0.6 y está reemplazando 5.0.6 por 5.0.7V, Usted puede utilizar las licencias de usuario de 5.0.6 en 5.0.7V. Las instala utilizando scoadmin como cualquier licencia.

- Si Usted tiene OpenServer 5.0.5 (o anterior) y está actualizando a 5.0.7V, Usted debe actualizar el sistema operativo y las licencias de usuario correspondientes.

P: ¿Puedo utilizar mi actual licencia de desarrollo de SCO UNIX en un nuevo producto “V”?

R: Si. Usted puede siempre que no utilice esa licencia en más de un sistema operativo. Sin embargo el sistema de desarrollo no es parte del “appliance” de SCO “V”, por ello deberá instalar el sistema de desarrollo bajo SCO “V” como primera medida.

Consideraciones para la Migración:

P: Actualmente estoy corriendo SCO UNIX en VMware. ¿hay alguna actualización que pueda instalar para convertir mi SCO UNIX en un producto “V”?

R: Las características de virtualización están únicamente disponibles a través de las versiones “V” de los productos SCO UNIX.

P: Actualmente estoy corriendo SCO UNIX en VMware. ¿Cuáles son los beneficios de utilizar SCO “V” en lugar de SCO UNIX?

R: Los clientes que utilicen los productos “V” de SCO en plataforma VMware obtendrán los siguientes beneficios:

· Facilidad de instalación y configuración.

· Acceso a las herramientas Vtools portadas por SCO que permitirán una mayor integración entre SCO V y VMware

· Optimización de los productos “V” de SCO para mejorar rendimiento

· Mejora continua de características de los productos “V” de SCO

· Mantenimiento continuo de los productos “V” de SCO

· Servicios de soporte y posibilidad de escalar requerimientos de soporte.

Sera la Mona Lisa???? o algo +

Sera la Mona Lisa???? o algo +

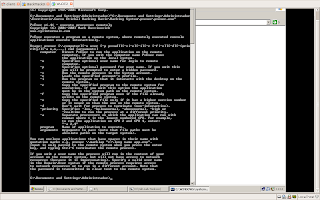

Otra técnica de Steganografia es esconder los datos por medio funciones matematicas en algoritmos de comprensión.

Otra técnica de Steganografia es esconder los datos por medio funciones matematicas en algoritmos de comprensión. Esta utilidad permite combinar stream de documentos de Word en Stream de Libros de Excell o Viceversa.

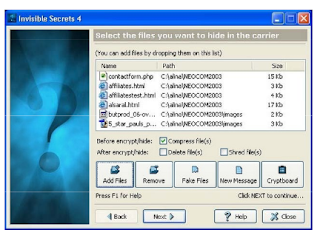

Esta utilidad permite combinar stream de documentos de Word en Stream de Libros de Excell o Viceversa. Esconder una carpeta o un grupo de carpetas con una combinación de pulsación de teclas, se le pueden aplicar un passwords

Esconder una carpeta o un grupo de carpetas con una combinación de pulsación de teclas, se le pueden aplicar un passwords Una suite de seguridad que le ayuda a ocultar los archivos, cifrar archivos, destruir los rastros de Internet, triture los archivos, e incluso bloquear cualquier aplicación.

Una suite de seguridad que le ayuda a ocultar los archivos, cifrar archivos, destruir los rastros de Internet, triture los archivos, e incluso bloquear cualquier aplicación.

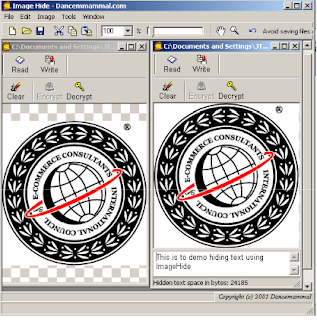

Permite esconder archivos ejecutables en otros archivos de otros formatos (Word, Excell, Adobe)

Permite esconder archivos ejecutables en otros archivos de otros formatos (Word, Excell, Adobe)