De acuerdo a la definición en el libro de Soporte del Servicio de ITIL un incidente es :

“Cualquier evento que no forma parte de la operación estándar de un servicio y que causa, o puede causar, una interrupción o una reducción de calidad del mismo”.

Cualquier cambio que requiera una modificación de la infraestructura no se considera un servicio estándar y requiere el inicio de una Petición de Cambio (RFC) que debe ser tratada según los principios de la Gestión de Cambios.

- Los principales beneficios de una correcta Gestión de Incidentes incluyen:

- Mejorar la productividad de los usuarios.

- Cumplimiento de los niveles de servicio acordados en el SLA.

- Mayor control de los procesos y monitorización del servicio.

- Optimización de los recursos disponibles.

- Una CMDB más precisa pues se registran los incidentes en relación con los elementos de configuración.

- Y principalmente: mejora la satisfacción general de clientes y usuarios.

Estas definiciones nos conllevan a evaluar la gestión que realizan algunas compañías de servicios especializados.

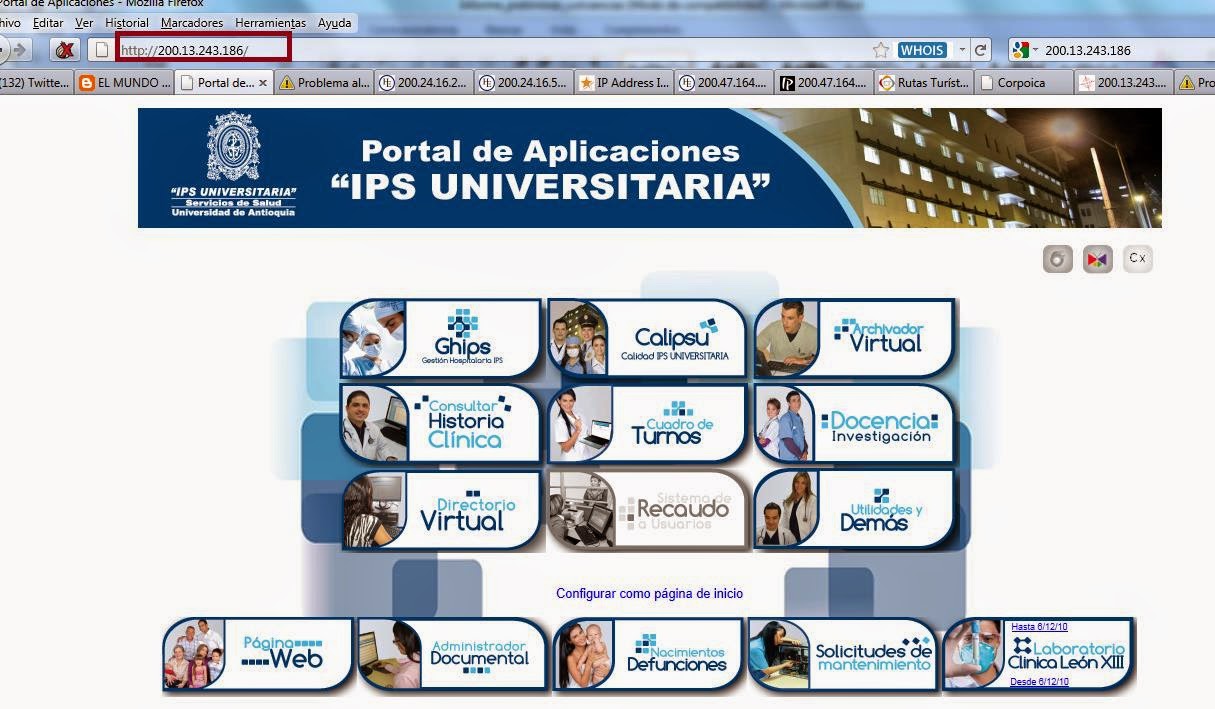

Para esta ocasión, en uno de los grandes Data Center en nuestra amada Colombia, situación en la que asumimos el rol de equipo de respuesta a incidentes para uno de nuestros clientes Corporativos, con el fin de esclarecer diversos eventos que condujeron a un incidente de tecnología afectando la Disponibilidad de sus portales corporativos y de gestión gubernamental.

La no operación en linea y funcionamiento normal podrían acarrear sanciones, penalidades y demandas reflejando un alto impacto a la Organización.

Como producto

final de la reunión inicial para relevar información, el Data Center se comprometió a entregar el Informe de respuesta

al incidente de seguridad de acuerdo a sus protocolos de seguridad establecidos

para realizar una segunda reunión de revisión y valoración del informe.

El documento que se nos entrego, hacia referencia a la forma en que se dio respuesta al incidente del

servidor con base en los protocolos de respuesta del Call Center o Help Desk del Data Center más no a protocolos de respuesta a incidentes de seguridad o un CSIRT(Equipo

de Respuesta a Incidentes Seguridad Computacional).

El informe solo hacia énfasis en la gestión de incidentes y su pronta resolución, en lograr la recuperación del sistema y puesta a punto.

Y no en el flujo de procesos y fases de una respuesta a incidentes de seguridad

para determinar Qué?,

Donde?, Cuando?, Como?, Por Que? y Quien?

Un alcance adecuado

correspondería a las siguientes fases:

La Gestión de Incidentes de Seguridad es el conjunto de todas las acciones, medidas, mecanismos, recomendaciones, tanto proactivos como reactivos, tendientes a evitar y eventualmente responder de manera eficaz y eficiente a incidentes de seguridad que afecten activos de una organización minimizando su impacto en el negocio y la probabilidad de que se repita [SP80061].

Podemos identificar claramente tres fases en la gestión de incidentes de seguridad: la fase previa al reporte de un incidente de seguridad, la fase donde transcurre la gestión de un incidente de seguridad y la fase posterior a la gestión del incidente de seguridad, a las que denominaremos fase pre-incidente, fase incidente y fase post-incidente , respectivamente.

• Alerta: Es el proceso de tomar conocimiento sobre un potencial incidente de seguridad

• Triage: Se analiza la información disponible sobre el potencial incidente de seguridad y, si efectivamente es un incidente, se determina la severidad del mismo y se asignan los recursos necesarios.

• Respuesta: Son el conjunto de acciones tendientes a identificar las vulnerabilidades que causaron el incidente, a eliminarlas (puede implicar quitar de producción a los sistemas afectados), a comprender cabalmente el impacto del incidente y eventualmente a la recolección de evidencia para un posible uso en instancias judiciales.

• Recuperación: Se puede solapar en el tiempo con la anterior. Se restauran los sistemas afectados probando que ya no son vulnerables a lo que ocasionó el incidente de seguridad y por lo tanto, pueden retornar a producción.

• Mantenimiento: Es la fase de “lecciones aprendidas”. En ella se analiza todo el incidente, en todas sus fases, buscando determinar qué cosas funcionaron correctamente y cuales hay que corregir, por ejemplo, cambiando la configuración de algún sistema, creando un procedimiento faltante, modificando uno ya existente, etc.

Con base en la información relevada, se solicito mas información que permitiera ampliar el espectro de búsqueda de artefactos y umbral de tiempo para el logro de establecer e identificar la evidencia digital y definir los objetivos forenses.

Se hizo la solicitud de:

- Logs del

Sistema Operativo.

- Logs del

Firewall (Equipo de seguridad de la Red del Data Center)

- Logs del

Servidor de Aplicaciones (Jboss)

Debido a que los los responsables del Data Center, no argumentaron los fundamentos

claros y contundentes para demostrar y determinar que no se trataba de un

Ataque Informático. Y a su vez, asumió que se presento un error humano al

borrar las carpetas que contenían parte fundamental de los aplicativos y la

configuración del servidor de aplicaciones, es decir: “Borraron parte de los Aplicativos” generando que este dejaran de funcionar

totalmente, provocando como consecuencia denegaciones en las consultas que

efectuaban los usuarios a los diversos aplicativos Online.

Aunque no hubo claridad ni formalidad en la entrega de la información, asumimos la investigación con lo que teníamos en el momento.

De la información recibida, no dan descripción alguna, de acuerdo a su contenido deducimos que corresponde

a lo generado con el comando lastlog por conexiones en el sistema,

determinando cuales fueron los usuarios que se conectaron e hicieron últimas sesiones tomadas de los

archivos de logs wtmp y utmp del sistema operativo.

Sin especificar mayor detalle de lo encontrado y analizado, concluimos que en este periodo de

tiempo se presento una buena cantidad de accesos como root (administrador del

sistema), posiblemente para realizar las tareas de administración y

mantenimiento, con la finalidad de restablecer el sistema a su estado normal de

ejecución por parte de los responsables del Data Center.

Continuamos el analisis identificando los archivos de log snmpd, log Syslog, Syslog0, Syslog1, bash_history, de este ultimo se encontraron las siguientes lineas de comando importantes:

rm -rf ../server/default/data

rm -rf ../server/default/tmp/

./run.sh &

r

pwd

cp ../server/default/log/server.log

../server/default/log/myserver2.log

ps -fea | grep java

kill -TERM 7630

Ordenes que nos indican

que efectivamente se causo un borrado de los archivos y carpetas del servidor

de aplicaciones (Jboss). Y se dio inicio al servicio y posterior

eliminación del proceso 7630.

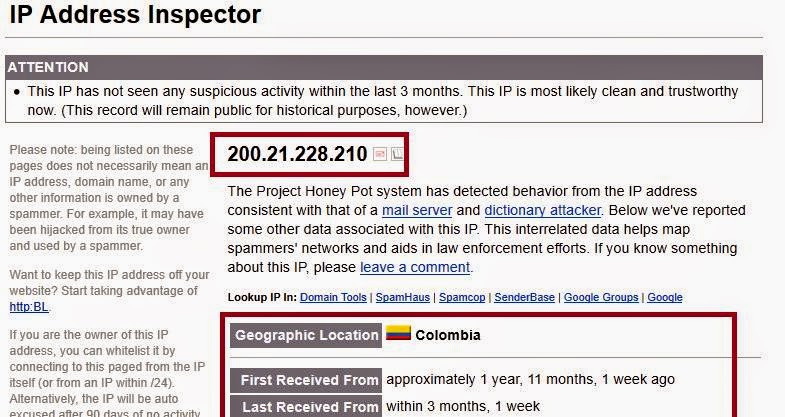

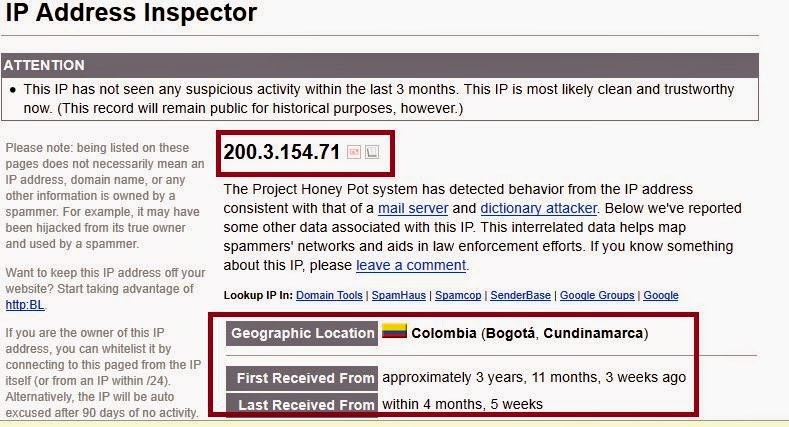

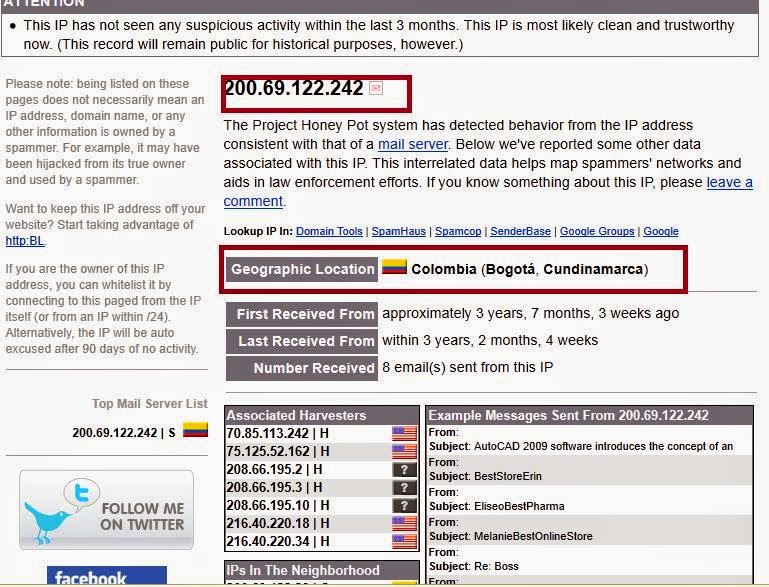

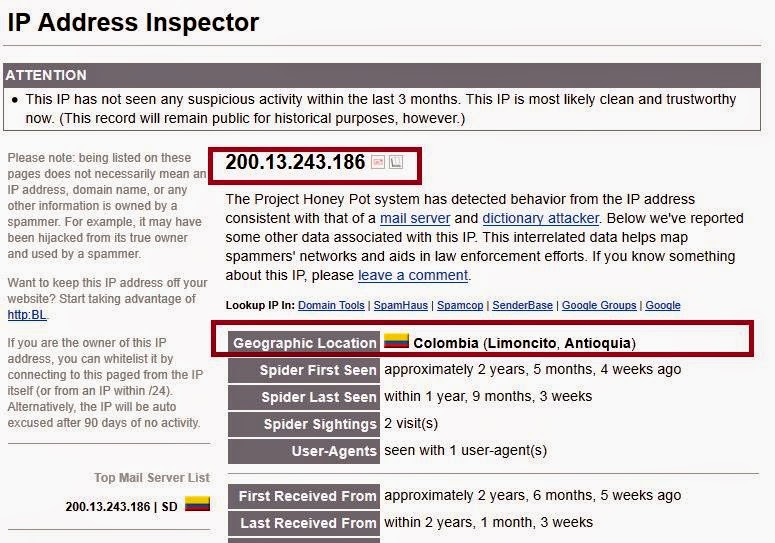

Realizando un análisis del archivo de logs del Firewall, se determina que si hubo ataque a los sitios

del Cliente, basados en:

Un alto torrente de

peticiones denegadas por el Firewall de diversas IP en diferentes puertos con

tramas TCP mal formadas.

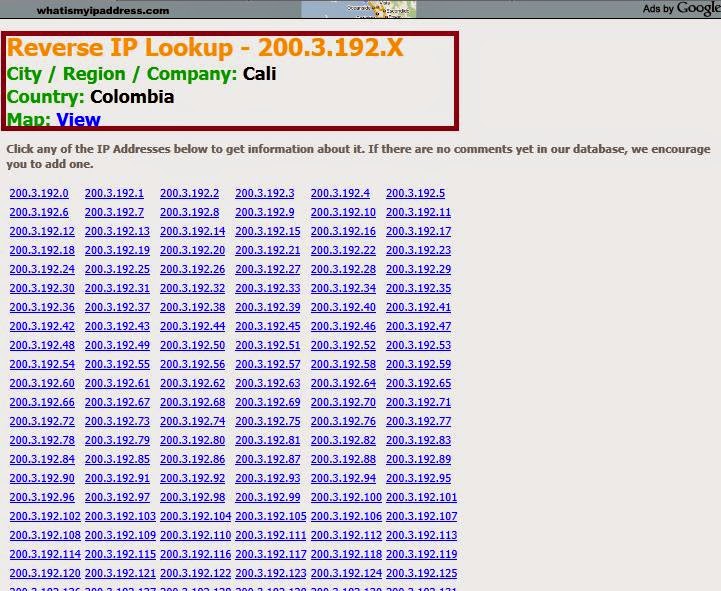

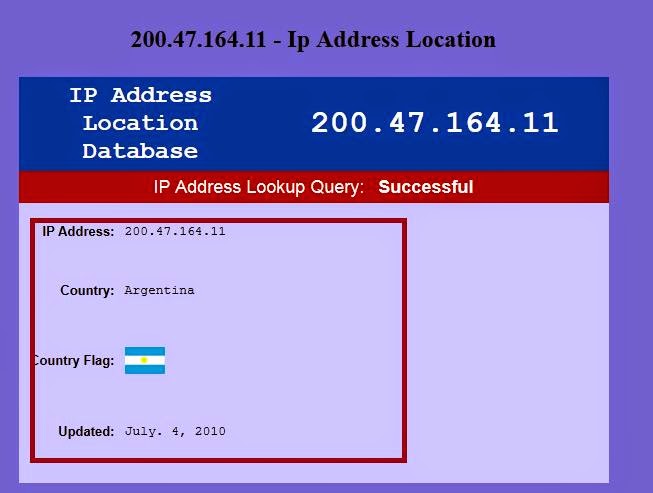

REALIZANDO SEGUIMIENTO, TRAZABILIDAD, GEOLOCALIZACION DE LAS IP

COMPORTAMIENTOS ANÓMALOS, SEÑALES MAL FORMADAS TCP / IP FIREWALL

Una buena Gestión de la Seguridad debe traducirse en una:

- Disminución del número de incidentes relacionados con la seguridad.

- Un acceso eficiente a la información por el personal autorizado.

- Gestión proactiva que permita identificar vulnerabilidades potenciales antes de que estas se manifiesten y provoquen una seria degradación de la calidad del servicio.

La correcta elaboración de informes permite evaluar el rendimiento de la Gestión de Seguridad y aporta información de vital importancia a otras áreas de la infraestructura TI.

Entre la documentación generada cabría destacar:

- Informes sobre el cumplimiento, en lo todo lo referente al apartado de seguridad, de los SLAs, OLAs y UCs en vigor.

- Relación de incidentes relacionados con la seguridad calificados por su impacto sobre la calidad del servicio.

- Evaluación de los programas de formación impartidos y sus resultados.

- Identificación de nuevos peligros y vulnerabilidades a las que se enfrenta la infraestructura TI.

- Auditorias de seguridad.

- Informes sobre el grado de implantación y cumplimiento de los planes de seguridad establecidos.

Bytes,

Dino