Cordial saludo,

Amigos lectores de este espacio de conocimiento compartido.

Hoy quiero mostrarles las fases o el camino que seguimos en el momento de realizar un test de intrusion interno, simulando el rol de un atacante interno (Insider) quien tiene como minimo un punto de contacto, conexion de red o estacion de computo asignado.

Las pruebas de seguridad se desarrollarán de acuerdo a la metodología OSSTMM (Manual de la Metodología Abierta de Testeo de Seguridad. ISECOM – Instituto para la Seguridad y las Metodologías Abiertas) del ISECOM.

No pretendo explicar o enseñar la Sección C “Seguridad en las Tecnologías de Internet”, los cuales se dividen en la ejecución de pruebas (Test de Verificación) y Recolección de Datos.

Solo presentare las evidencias tomadas en algunas (no todas) de las fases:

Esto se inicia tomando como base esta labor inicial NETWORK MAPPING / Black Box

Si no lo has leido, te invito a hacerlo puesto que es el punto de partida de todo el proceso.

SONDEO DE RED.

Mapa Infraestructura Tecnológica.

Equipos con funcionamiento actual en la Red.

Las dos siguientes fases entregan como producto dos matricez que no incluire en este articulo.

Identificación

de puertos y servicios.

En esta actividad se envían mensajes a los puertos de un Host conectado a una red, con la finalidad de analizar su estado actual (open, closed, filter), como también determinar qué servicios está ofreciendo sobre el puerto. Cada servicio está asociado a un puerto.

Es importante aclarar que para las fases del sondeo de red y descubrimiento de puertos y servicios es necesario ejecutar las herramientas con sistemas de evasión de firewall e IDS´s

Búsqueda

y verificación de vulnerabilidades.

Obtención de Documentos.

Se tiene servicio de correo Interno POP3, debido a su configuración sin seguridad (no se cifran los protocolos de correo interno) este pasa las credenciales de autenticación en texto plano, las cuales pueden ser capturadas por un atacante con solo activar un Sniffer en la red (programa que captura datos que van a los computadores). El atacante hará uso de esta información para acceder a la información de los buzones de correo, logrando información sensible del negocio y privada, como también lograr suplantar identidad del usuario. Cabe destacar la simplicidad en el uso de las claves, no se hace uso de procedimientos de manejo de credenciales y custodia de claves que permitan asegurarlas y tener contraseñas mas robustas.

Captura de tramas de Red de diversos protocolos.

Testeo Denegacion de Servicios.

Alertas y Explotacion de Vulnerabilidades.

Haciendo uso de Sniffers para efectuar un MITM (Man In The Middle – Ataque de Hombre en medio) y herramientas de secuestro de sesiones, se logra la sesión de una funcionaria, permitiéndole al atacante explorar la información del contenido de su buzón, suplantar identidad y lograr escalar privilegios en la Red.

No se aplican restricciones de seguridad a las carpetas compartidas, permitiendo el libre acceso a la información, se comparten las carpetas sin aplicar medidas de seguridad, un atacante solo explorando la red puede llegar a esta información que en muchas ocasiones resulta ser crítica y sensible para la Organización. Información de carpetas compartidas sin medidas de seguridad del equipo SISTEMAS.

Una rápida exploración a estos archivos le permitirá lograr información importante.

Información de carpetas compartidas sin medidas de seguridad del equipo SISTEMAS1, información de credenciales de autenticación a la VPN (red privada virtual), unidad C:\

Carpeta compartida PROGRAMAS ACTUALES.

Logrando información de los archivos XML.

Ahora ingresamos haciendo uso de WinSCP desde mi estación Windows 7

Y Desde mi estación de trabajo Linux Bactrack 4 R2, el LastLogon me puede estar indicando la dirección de otro servidor o de un simple Host, dato que hasta el momento no tenia (podría haber relación de confianza con este otro servidor permitiendo la entrada directamente a el)

Vamos en búsqueda de credenciales, visualización del archivo que contiene las cuentas de los usuarios /etc/passwd y grupo /etc/group

Monitoreando y explorando el Servidor.

Explorando el sistema en busca de mayor información disponible, consultando scripts con fines administrativos, que permiten conocer la BD y credenciales de autenticación

Consultando script mov_tab_datos.sql

Script de mantenimiento que exporta la BD como historyABR2010 quemando las credenciales de autenticación que le permiten al atacante acceder a la BD.

Creando usuario y asignándole el Rol de Administrador (DBA)

Consultando scripts que insertan registros en las tablas “todo.sql” y “24.sql” en 10.30.XXX.XX3

Un atacante puede consultar el archivo VIMINFO en busca de mayor información para ampliar su superficie de ataque, en el cual encontramos “xxxxe@cxxxxo.

Información sensible.

Dentro del sistema con el usuario oracle, este se dara a la tarea de buscar formas de escalar privilegios como superusuario o root.

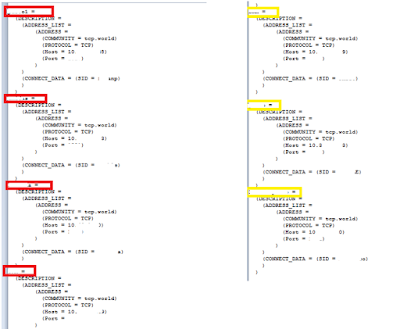

Archivo TSNAMES de Oracle, el cual permite

describir los SID de las BDs y SQLNET con la configuración de Oracle.

Acceso a recurso compartido en equipo 10.xx.x.x5 (lxxxxxxxas)

Indicias que hay descarga de malware y uso inadecuado del recurso de internet. Esta imagen representa la descarga de contenido XXX

Acceso al buzon de correo auxilxxxxxxxxxmano clave 123456 via Web.

Información sensible equipo Caja2 (cuadres de caja).

Equipos Infectados con Malware.

Acceso a Maqinas Virtuales (MV) para montar la infraestructura.

Información sensible equipo de Psicología.

Accediendo a uno de los Servidores Principales por VNC.

Carpeta compartida del equipo de Talento con archivos de configuración del cliente de Oracle con información importante de configuración del servicio Oracle.

Archivo de configuración TSNAMES de un cliente (Oracle) con información valiosa como el password de la sesión de tcnames.

Ufff como cosa rara, esto se hizo extenso :¬(

Espero no les haya aburrido la lectura y la cantidad de imagenes, creo que me extendi pretendiendo mostrar lo importante del informe, recuerden que este compendio tiene como producto unos informes Gerencial, Tecnico, Matrices y presentaciones. Analicen las imagenes y logren lo mejor de cada una de ellas para alcanzar sus procesos.

Agradezco de antemano que hallan llegado hasta aqui. Con mucho esfuerzo y voluntad.........

Bytes

Dino.

PD: Ya se aplicaron las remediaciones, el plan de aseguramiento.

No hay comentarios.:

Publicar un comentario