Cordial saludo,

Hoy quiero compartirles un caso que sucedió hace unos años, atendiendo un caso de respuesta a incidente, catalogado mas como un Incidente de Tecnología pero debía descartarse como Incidente de Seguridad y establecer una rápida recuperación de la plataforma como objetivo principal.

Para tal Misión fuimos contactado para esta titánica labor que nos traería grandes sorpresas.

Y "A borrico desconocido, no le toques la oreja."

La cosa no pinta bien…

Pero entremos en materia (se enmascaran datos de confidencialidad y reserva del sumario):

A partes en el informe de los procedimientos establecidos:

Una vez reportado el

incidente se registro y se procedió a levantar un Diagnostico por

teléfono, con la finalidad de determinar el estado actual de la

maquina. Se solicito al Ingeniero "Responsable_Admin_del Sistema",

estableciera que procedimientos y acciones había realizado.

Se desplazo nuestro equipo

de respuesta para realizar el servicio On Site e (en Sitio ),

quienes a su vez realizaron los procedimientos necesarios y se

aplican los recursos y herramientas disponibles para entregar un

Diagnostico inicial sobre el estado actual de la situación y las

posibles soluciones. Se concluye:

"El equipo (Servidor de Aplicaciones) presenta problemas

de perdida de la información, debido a que se realizaron los

procedimientos de mantenimiento del sistema operativo por parte de

personal de "EMPRESA PRESTADORA DEL SERVICIO" en la ciudad de Bogotá, El Ingeniero "Responsable_Administrador_del Sistema"

especificó que genero una copia de seguridad de acuerdo a los

protocolos establecidos por la compañía, que dicha copia de

seguridad identificada con la extensión ".tar" ubicada en el

directorio de trabajo "Uno85C" no estaba presente.

Que esta copia fue borrada y/o

sustituida por un archivo viejo de la semana pasada días 3, 4, 5,

6, 7 de Mayo, Una vez identificado el problema realizo

procedimientos de búsqueda y restauración de la información con

herramientas propias del S.O. pero no fue posible la restauración

de dicha información, procediendo a iniciar la restauración de la

información por medios manuales con base a documentación física

de soporte."

Se procede a evaluar las

partes que se citaron anteriormente.

Se realizaron procedimientos

de Análisis

Forense y

/

Recuperación de Datos,

con el software que se enumera a continuación.

The

Sleuth Kit y Autopsy Browser.

Kit de Herramienta de

Análisis Forense basada en comandos Unix, para realizar seguimiento,

análisis, detección y recuperación de archivos, particiones.

Forence Tool Kit (FTK).

Software de Análisis forense que funciona sobre plataforma Windows pero es ampliamente empleado para análisis y recuperación de información.

EnCase

Software de Análisis forense

que funciona sobre plataforma Windows pero es ampliamente empleado

para análisis y recuperación de información.

Back Track 4

Suite de Herramientas de

seguridad y auditoria informática dotadas con herramientas forenses

y anti forense.

Ejecutando todas las

herramientas y realizando los procedimientos adecuados, todas las

utilidades generaban informes similares al finalizar su labor.

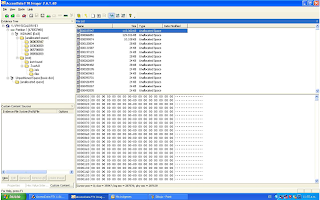

A continuación se adicionan

algunos ScreenShot de las utilidades en funcionamiento:

En la siguiente imagen encontramos archivos de configuración del sistema UNO en la carpeta /uno/uno85c/EMPRESA, que han sido borrados, y se utilizaron entre las fechas del 13 y 14 de Mayo de 2010.

En la siguiente Imagen encontramos los archivos de copia con fecha del 7 de Mayo de 2010 a las 16:08.

• EMPRESAlunes.tar

• EMPRESAmartes.tar

• EMPRESAmiercoles.tar

• EMPRESAjueves.tar

A su vez la carpeta MEDIOS BOGOTA 2008/

En la siguiente imagen visualizamos archivos de datos .DAT con fecha de acceso y modificación 2010.05.13 y borrados en esta misma fecha.

Aquí podemos visualizar los archivos cgpir o piratas que utilizan los funcionarios de "EMPRESA PRESTADORA DEL SERVICIO" en sus procesos de mantenimiento del sistema UNO y que fueron borrados en la fecha 2010.05.13.

Como podemos observar el archivo CGBATCH.DAT el cual fue accesado, modificado y borrado en fecha del 2010.05.14

Nuevamente

observamos el uso de los archivos especiales piratas en programas del cmuno en

2010.05.13

Observamos el uso del directorio CND/ y trm/ para los procesos de mantenimiento del

sistema UNO

Estos archivos que

se muestran como borrados hacen parte de los procesos de mantenimiento del

sistema UNO con fecha de acceso 2010.05.13

A continuación se

adjuntan algunos Screenshot del trabajo

con FTK y EnCase, que nos permiten corroborar y validar la información tratada

con The Sleuth Kit

y Autopsy Browser.

Haciendo uso de ENCASE.

CONCLUSIONES.

Se determina que el perfil del usuario "USUARIO", desde el cual se argumenta se efectuaron los procesos de mantenimiento de los funcionarios de "EMPRESA PRESTADORA DEL SERVICIO" fue borrado, al borrar la carpeta del /home del usuario. Situación que seria importante aclarar o determinar por que se tomo esta decisión abrupta de eliminación de rastros del sistema.

Continuando con lo connotado anteriormente, se hizo revisión del historial de comandos del "root", para revisar los comandos efectuados en el sistema con el usuario administrador "root", y corroborar la generación de las copias con el formato especificado como EMPRESA_diadelasemana_copia.tar y no se encontró comando correspondiente al proceso.

RECOMENDACIONES.

1. Implementar un sistema de respuesta a incidentes que permita tomar las acciones pertinentes y la actuación de un First Responder como actor inmediato de atención a la incidencia.

2. Implementar un sistema de procedimientos de copia con sus respectivas normas, documentación y elementos de elaboración de copias. Un sistema por generación de copias (días, semanas, meses, años) y permitir la automatización de estas tareas con shell script del sistema o herramientas libres como Bacula, Simple Backup Solution, Keep, afbackup, backupmanager o pagas como Arcserver de CA.

3. Administración, revisión y monitoreo de log del sistema, que permite definir situaciones de alerta y advertencias en el sistema.

4. Análisis y monitoreo de la plataforma de Red.

5. Se recomienda realizar un proceso de Análisis de Vulnerabilidades a la Plataforma Informática. Con la finalidad de determinar su estado actual y establecer procesos de aseguramiento (Hardening) que permita cerras las brechas de seguridad y disminuir los vectores de ataque.

Por eso:

SI NO HACES LO Q DEBES HACER Y CUMPLIR CON TUS DEBERES, ASUME TUS RESPONSABILIDADES CON ENTEREZA:

"NO LE MIENTAS A UN INFORMATICO FORENSE"

ESTA SITUACION LE COSTO EL TRABAJO AL ADMINISTRADOR DEL SISTEMA, QUIEN TERMINA ACEPTANDO SU NEGLIGENCIA.

"QUE NO HABIA ELABORADO LAS COPIAS DE ESA FECHA"

DEBIDO A QUE LOS ARTEFACTOS ENCONTRADOS EN LA FORENSIA NOS MOSTRABAN LOS INDICIOS REALES DE SUS ACCIONES.

Y solo buscaba justificar su situación solicitando un tratamiento forense en recuperación de datos, del cual no esperaba que los resultados fueran su arma de Doble Filo.

RECUERDA NO BUSQUES CHIVOS ESPIATORIOS Y ASUME TU CULPA CON DIGNIDA Y ENTEREZA.

No le mientas a un Informático Forense,

Te puede costar muy caro!!!

Una lección de vida,

Happy Hacking!! Bytes.............

Dino.