Habia planeado sacar esta segunda parte para el día sabado despues de mis clases en la UAO, pero me puse a pensar q se me complicaria con el fin de semana del día de la Madre sin saber que tantos compromisos se me vendrian encima :-)

Asi, decidi publicar la segunda parte de la historia de esta Novela.....

¿¿¿¿Si no tienes idea de q estoy hablando???

Te invito a leer y te espero.......

|

| Hackademic.RTB2 – (root this box) By Dino |

Listo!!!!!!!!

Con la nueva informacion probamos nuevamente con Nikto para que nos cuente de la Web en el puerto 666.

Hummm, encontramos :

|

| Archivo robots.txt |

|

| Changelog PphMyAdmin |

|

| Probando injection y respuesta a exepciones |

|

| Acceso a /TMP |

|

| PATH TRANSVERSAL |

|

| HTACCES.TXT |

|

| PhpMyAdmin en puerto 666 |

|

| Version de Joomla 1.5 |

Tome nuevamente JoomScan.

Detectando esta posibildad de SLQi, me oriente por este vector...

|

| =0 JEJEJEEJEJ POR AQUI PERDIERON YA!!!!! :¬1 |

Asi, q decidi automatizar esta vaina con SQLMap.

Solicitando me mostrara la BD, el Back End, usuario actual y si es el DBA.

Q sigue??? Pues, los usuarios y passwords.

Realicemos un volcado de la BD y las tablas.

Centremonos en la Tabla de usuarios.

Intente descargar el archivo de configuracion de apache, como no estaba muy seguro de la version de apache2. Inicie mi apache (q necesitaria mas adelante) y consulte en la Web.

Ahora, me interesa conocer la configuracion del configuration.php de Joomla.

De esta forma lo descargamos para ver su contenido.

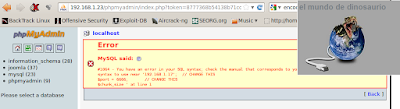

Ya tenemos ingreso al PhpMyAdmin ;-)

Consultemos el directorio raiz del MySql

Intento adueñarme del sistema injectando una php-reverse-shell (la misma q utilice en Hackademic RTB1).

Hummmm error =0 :'( (°L°))?

Busquemos un Encode y pasemos la php a formato HEX.

Preparemonos para escuchar y conectar :)

Huicchhh Ah vaina!!! Aqui perdonaran mi ignorancia :( pero no funko....

Revisemos q paso??

Nada...........

Probemos con otra shell mas simple.

Hummmm, pero quiero una q me facilite las cosas xDDDD

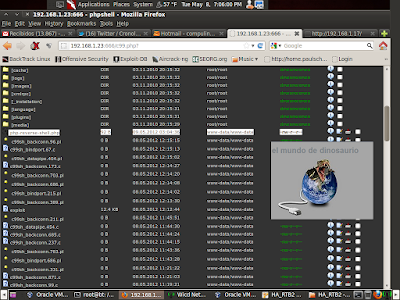

Asi decidi buscar en Internet una C99 en formato HEX.

Verificando Python...

Ahora si subamos un exploit

Huummmm no me sirvio :(

Intentemos WGET.

NO FUNKOOOOOO................... :'(

Probemos otro...........

:' ( UNO MAS..............

Y NADA..........

Asi q tome cartas en el asunto y cambie la estrategia........

Probemos con C99 la conexion.

NADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADANADA.

Pero YO SOY mas terco q una MULA.

UFFF MAMADO Y CON SUEÑO DECIDI JUGARME LA ULTIMA CARTA APLICANDO UNA NUEVA ESTRATEGIA DE ATAQUE QUE ME FACILITARA LAS COSAS......

Decidi apostarle a Metasploit y armar un PAYLOAD que me permitiera tener shell por consola...

Teniendo consola, utilice uno de los exploit que ya habia subido.....

Ahora a buscar la Bandera (FLAG).

AHORA SI POWNED!!!!!!

Solo me resta contarles como pase el Port Nocking, como comentaba que el puerto abrio y no me di cuenta en q momento, mejor les muestro para no repetirlo:

Decidi investigar en q momento me abria la conexion saltando el Port Nocking, tomando como base un escaneo que habia realizado para un escenario real en el cual tuve una situacion similar. Y esto fue lo q hice:

"Y COLORIN COLORADO ESTE CUENTO SE HA ACABADO"

Happy Hacking!!!!

Bytes

Dino

PD: 4v4t4r paseme la siguiente imagen!!!! xD

PD: No me den tan duro q seguramente sea mas facil solucionar este Challenge.

2 comentarios:

me ah gsutado mucho tu blog camarada, lo pondre en mi blogroll espero que no te molesta saludos sinceros....

Saludos zerialkiller,

No problem q lo añadas a tu blogroll y gracias por pasarte por aqui.

Bytes

Dino

Publicar un comentario